Token Security

研究人員發現微軟Azure存在部分角色有過高特權以及曝露VPN金鑰的漏洞,兩漏洞合用可能讓攻擊者輕易取得企業敏感資料。

2項漏洞是由Token Security發現。其一存在Azure角色為基礎的存取控制(role-based access control, RBAC)。第二則位於Azure API,可能讓攻擊者洩露VPN金鑰。

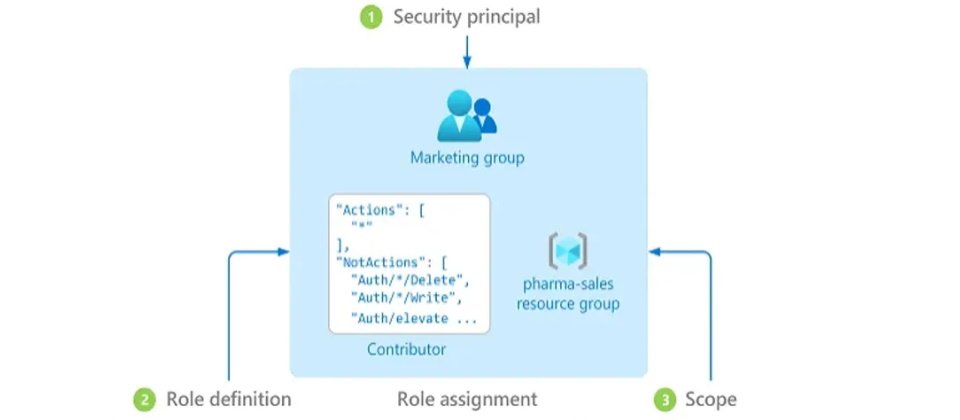

Azure RBAC是一權限管理機制,可讓管理員將權限分配給不同使用者、群組或是服務主體(service principals)。當管理員為一主體分派了角色,也就同時賦予其權限。但作者指出,在Azure 內建的400個角色中,有些角色具備過高特權(over-privileged)。作者認為有10個Reader角色被分配了不必要的讀取(*/read)特權,像是Log Analytics Reader、Managed Application Contributor Role和App Compliance Automation Reader等。

另一漏洞存在Azure API。Azure API 一個呼叫設計錯誤,使得即便只有 read-only 特權的用戶,也能透過發送 GET 請求來取得本應該受限的敏感資料(例如 VPN閘道的預共享金鑰(pre-shared key, PSK)。

研究人員說,結合這二個漏洞能發展出攻擊串,使駭客得以存取公司內部的雲資產或是本地部署網路。例如攻擊者先取得某個具備(或不當分配了)*/read特權的角色,取得VPN 閘道的共享金鑰,藉此建立站對站連線(site-to-site connection)連上內部網路,包括企業VPC和本地部署網路。他也以影片示範了如何利用Log Analytics Reader角色連上企業VPN發動竊密攻擊。

研究人員將二項漏洞通報微軟後,針對VPN PSK洩露漏洞,微軟承認為「重要」風險,已修補完成,頒布7500美元獎金給研究人員。至於第一項過度給予特權(over-privileged)的角色漏洞,微軟認為是低度嚴重性的安全問題,決定不修補。研究人員提醒企業最好不要在環境中使用這10項角色。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02