這個週末有許多事故傳出,其中,最值得留意的是中國駭客傳出入侵美國大型律師事務所Wiley Rein的事故,由於該事務所協助美國政府與企業應對中國貿易嚴,再加上美國始終沒有公告臺灣的關稅比例,這起事故帶來的後續效應,相當值得留意。

除此之外,另一起引起外界關注的消息,是關於麥當勞的招募對話機器人McHire的漏洞揭露,其中最引起外界關注的是,這套系統竟留存了測試階段使用的管理員帳號,其帳號密碼皆為123456。

【攻擊與威脅】

美國大型律師事務所疑遭中國駭客入侵,目標可能是蒐集臺灣、貿易、美國關稅等機密資訊

中國駭客藉由挖掘電子郵件內容來探聽他國政治情資的情況,不時有事故傳出,例如,最近美國逮捕的中國駭客徐澤偉,理由之一就是他與同夥張宇接收中國政府的命令,透過研究員的電子郵件信箱竊取COVID-19疫苗、檢測方法、治療方法的研究成果。由於最近幾個月全球的焦點集中於川普宣布對於各國課徵的關稅稅率,最近又有類似攻擊郵件系統的事故傳出受到關注,因為駭客攻擊的目標,是一家與美國政府高度密切合作的律師事務所。

根據CNN的報導,總部位於美國華盛頓特區的律師事務所Wiley Rein近期向客戶通知,他們部分律師和顧問的Microsoft 365帳號傳出遭到駭客存取,攻擊者很有可能是隸屬於中國政府的駭客組織,目的疑似是為了收集與美國政府、臺灣貿易,以及美國對外國的投資審查相關的敏感訊息。由於這起事故發生在美國總統宣布對中國加徵關稅之後,使得美中貿易戰情勢再度惡化;另一方面,臺灣遲遲尚未出現在美國關稅比例公告的國家名單,顯然中國更想知道美國的態度。

刑事局封鎖涉毒網址轉檔作業出包,Azurewebsites.net根網域遭屏蔽近2小時,連TWNIC公文系統都被封

微軟雲端服務底下的Azurewebsites.net根網域,在7月10日下午突然遭到刑事局以涉毒為由,由TWNIC台網中心以DNS RPZ(Response Policy Zone)屏蔽將近2個小時,導致根網域下的Azure Web App等服務受到影響,事後刑事局調查原因,坦承為其內部文書轉檔疏失,將要屏蔽的涉毒網站網址名稱的子網域誤刪,留下Azurewebsites.net根網域,導致TWNIC屏蔽整個根網域,事後發公文請TWNIC協助解除屏蔽,但影響時間將近2小時。刑事局表示,未來將加強內部查核,並將和TWNIC合作建立除錯機制,避免相同事件再次發生。

這起烏龍事件發生在7月10日下午4點多,Azurewebsites.net根網域遭到TWNIC以DNS RPZ屏蔽,導該該根網域底下所有服務都無法正常使用,連接根網域畫面即顯示因違反毒品危害防治條例而遭到屏蔽,並留下聯繫管道。

事後刑事局承認內部出錯,於7月10日下午5點22分接獲TWNIC台網中心通知,在行政處分的公文中請求協助屏蔽的域名清單中,有一筆為Microsoft Azure App Service相關公開後綴(Public Suffix):azurewebsites.net,刑事局收到通知後請求TWNIC解除屏蔽,在下午6點11分左右恢復正常服務。

葛如鈞質疑雙憑證機制無效,數發部表示從使用者端刪除憑證無法測試雙憑證機制

中華電信憑證被Chrome撤信,數發部推動政府機關採用雙憑證機制因應,立委葛如鈞在上周召開記者會,公開質疑雙憑證機制無效,政府推動雙憑證機制是場騙局,數發部則回應,從瀏覽器端刪除憑證的測試方式,並不符合雙憑證機制設計的目的。

葛如鈞在周四(7月10日)召開記者會,質疑數發部因應中華電信憑證撤信事件,推動政府機關採用的雙憑證機制無效,葛如鈞還現場展示從瀏覽器的憑證管理操作中刪除中華電信憑證,無法正常瀏覽數發部、交通部網站,對外「證明」數發部推動雙憑證機制並沒有生效。

數發部回應指出,雙憑證機制設計的目的是,讓政府機關預先申請兩張由不同憑證機構所簽發的TLS憑證,一旦使用中憑證遭遇信任異動或屆期失效,就能立即安裝另一張備援憑證,以避免對外的網站服務中斷,同時免去重新申請憑證所需要的時間。數發部認為,從使用者端手動刪除憑證,觀察網站自動切換的做法,實務上和網站憑證因為效期過期或信任撤銷的實際情境不同,不符合雙憑證機制設計重點。

其他攻擊與威脅

◆逾600個Laravel應用程式特定資訊在GitHub遭洩露,恐被用於遠端執行任意程式碼

◆處理器攻擊手法RowHammer出現變形,可對Nvidia GPU上的AI模型下手

【漏洞與修補】

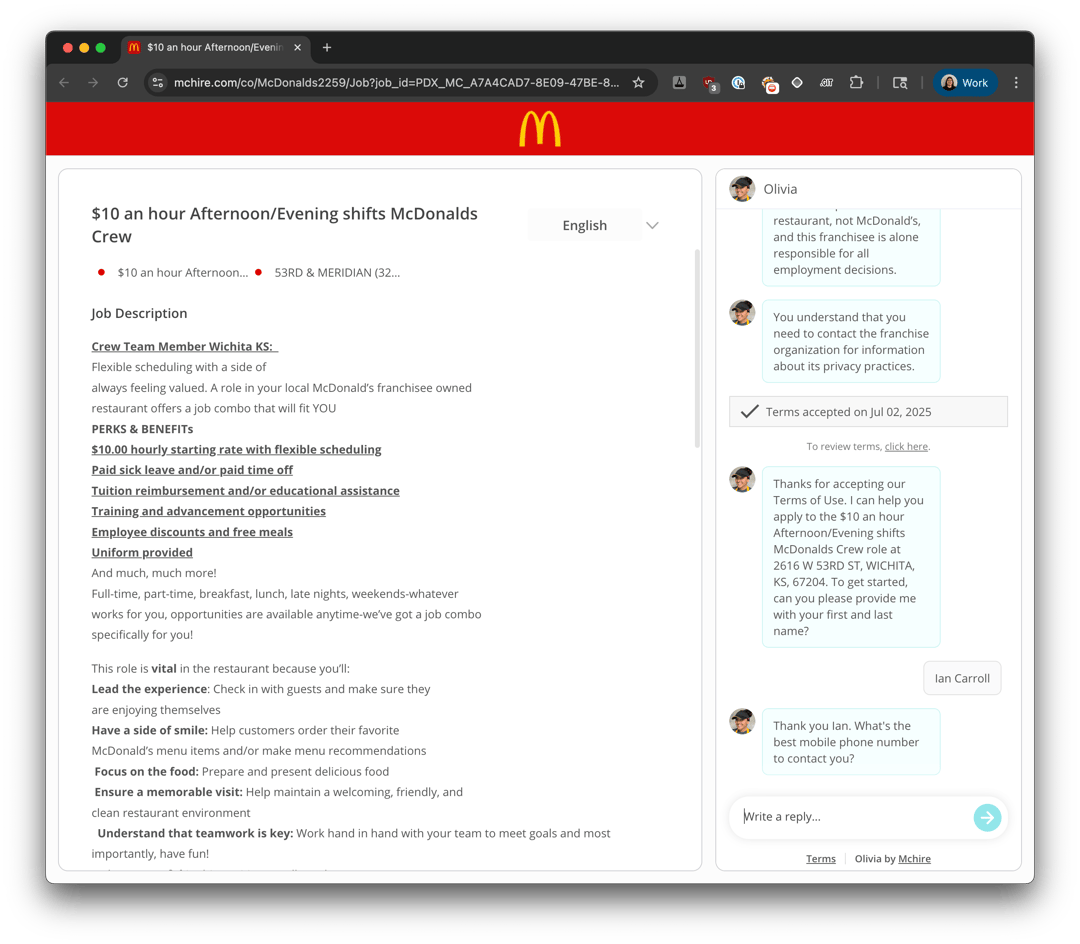

麥當勞徵才對話機器人存在資安漏洞,6,400萬名求職者資料恐曝光

為提升處理效率,企業很可能會運用AI聊天機器人加速溝通的速度,然而若是設置不當,很有可能讓存放的資料曝光。

為提升處理效率,企業很可能會運用AI聊天機器人加速溝通的速度,然而若是設置不當,很有可能讓存放的資料曝光。

最近有一項資安漏洞的發現引起各界關注,這些弱點出現在麥當勞的徵才對話機器人McHire,此機器人以科技業者Paradox.ai旗下的機器人Olivia為基礎打造,用來收集求職者的個人資料。但研究人員Ian Carroll與Sam Curry發現,此系統的管理後臺竟採用帳號與密碼皆為123456的預設帳號,然後兩名研究人員循線找到不安全的直接物件參照(Insecure Direct Object Reference,IDOR)漏洞,攻擊者只要調整特定的參數,就有機會存取其他應徵者的聊天內容,從而挖掘相關個資。

這樣的情況,恐影響美國6,400萬名曾經應徵的求職者。研究人員於6月30日通報麥當勞與Paradox.ai,麥當勞註銷上述的預設帳號,隔日Paradox.ai修補IDOR漏洞。

Ruckus網路設備軟體、管理平臺存在一系列資安漏洞,迄今尚未修補

Ruckus上周警告其虛擬無線網路軟體及集中管理平臺存在9項漏洞,能讓攻擊者繞過驗證機制、讀取金鑰或執行程式碼,該公司正在調查,目前都還沒有修補程式。

這9項漏洞影響Ruckus Virtual SmartZone(vSZ)及Ruckus Network Director(RND),若遭到濫用,可能讓未經授權的攻擊者得以存取Ruckus產品的Shell命令列介面。

對此,卡內基美隆大學所屬的電腦網路危機處理暨協調中心(CERT/CC)認為,在Ruckus提供修補程式之前,網管人員應限縮無線管理環境的存取權限,僅允許少數受信賴使用者或通過驗證的用戶端,使用HTTPS或SSH安全連線來管理Ruckus設備。

其他漏洞與修補

◆藍牙框架存在資安漏洞PerfektBlue,影響賓士、VW、Skoda車載系統

◆Google Gemini存在資安弱點,恐產生含有惡意內容的電子郵件摘要

【資安產業動態】

歐盟執委會周四(7月10日)發布了通用AI實踐準則(General-Purpose AI Code of Practice),以協助製造商及供應商符合《AI Act》在透明度、著作權及安全上的要求。

在透明度上,它提供模型文件表予所有GPAI供應商,以用來揭露模型的訓練資料、用途、限制及評估過程等資訊,以供使用者及監管機構查閱。於著作權上,它建立了著作權政策,透過技術與流程來確保爬蟲及訓練行為的合法性,並於可行範圍內阻止違法內容。

至於安全性準則則是鎖定高風險模型供應商,它建立了系統性風險的管理架構,包括風險識別、處理框架及通報機制,並定期更新與提交相關資訊。

其他執法行動

近期資安日報

【7月11日】迴避偵測框架Shellter被用於散布竊資軟體

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09