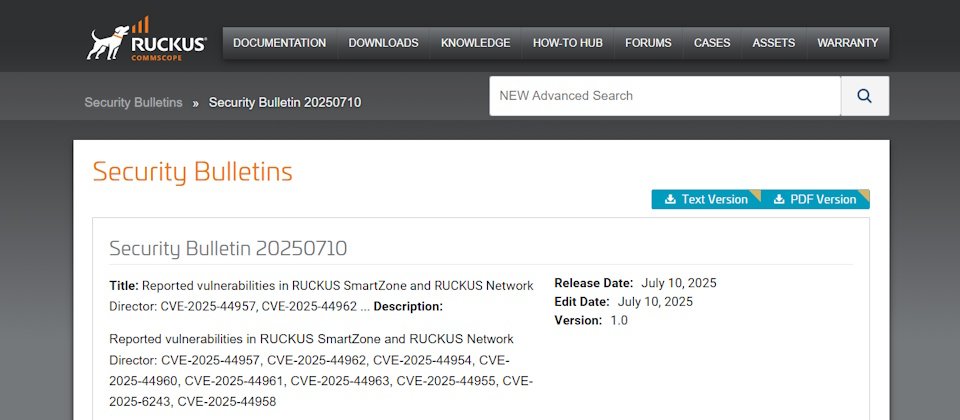

Ruckus上周警告其虛擬無線網路軟體及集中管理平臺存在9項漏洞,能讓攻擊者繞過驗證機制、讀取金鑰或執行程式碼,該公司正在調查,目前都還沒有修補程式。

這9項漏洞影響Ruckus Virtual SmartZone(vSZ)及Ruckus Network Director(RND)。vSZ為無線區域網路(WLAN)控制器軟體版本,而RND為多個SmartZone網域的集中管理平臺。9項漏洞是由資安業者Claroty Team82研究人員Noam Moshe發現,並經由美國CERT/CC通報給原廠。

這9項漏洞若遭到濫用,可能讓未經授權的攻擊者得以存取Ruckus產品的Shell命令列介面。

也就是說,攻擊者不需要登入帳號即可取得設備的控制權。9項漏洞包含CVE-2025-44957、CVE-2025-44962、CVE-2025-44954、CVE-2025-44960、CVE-2025-44961、CVE-2025-44963、CVE-2025-44955、CVE-2025-6243、CVE-2025-44958。

其中CVE-2025-44957為多種密鑰,包括WT簽章金鑰、API金鑰寫死於vSZ程式碼中,可能允許攻擊者以HTTP標頭和有效的API金鑰,繞過驗證方法,提升到root權限。CVE-2025-44963、CVE-2025-44955為類似漏洞,但金鑰分別編寫於RND Web Server及RND限制環境(jailed environment)。

CVE-2025-44962為相對路徑遍歷漏洞,經過驗證的攻擊者從別的目錄讀取敏感檔案。

CVE-2025-44954出於vSZ SSH採用硬編碼的預設RSA公/私鑰,任何人都能用此憑證以root權限以SSH連線登入並執行任意程式。CVE-2025-44943是RND平臺內建的sshsuer具有root權限,並且目錄包含SSH公私金鑰,攻擊者若取得SSH金鑰,可以sshsuer身份登入RND伺服器。

CVE-2025-44960和CVE-2025-44961為OS指令注入漏洞,允許攻擊者執行程式。CVE-2025-44958則是RND以弱金鑰加密密碼儲存在伺服器中,一旦攻擊者存取伺服器,即可取得儲存的密碼並復原成明碼。

這些漏洞可引發小到資訊洩露,大到讓攻擊者取得無線環境完整控制權等後果。其中CVE-2025-44954即允許擁有vSZ存取權限的攻擊者獲得完整管理員權限,導致vSZ無線管理環境完全落入駭客之手。此外,攻擊者也可以串聯使用多項漏洞,可繞過僅具單一防護技術的安全產品。

目前這些漏洞尚無修補程式。Ruckus表示正在調整研究人員通報的漏洞,有消息會再提供更新資訊。

在取得Ruckus修補程式之前,美國CERT/CC呼籲網管人員限縮這些產品無線管理環境的存取權限,僅允許少數受信賴使用者及經驗證的用戶端以HTTPS或SSH安全連線來管理Ruckus設備。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06