殭屍網路綁架大量小型連網設備的手法,通常就是利用已經公開的漏洞,由於使用者往往不會定時更新、修補,使得歹徒有機可趁,最近有一起針對特定廠牌DVR設備與工控路由器而來的攻擊行動,值得留意。

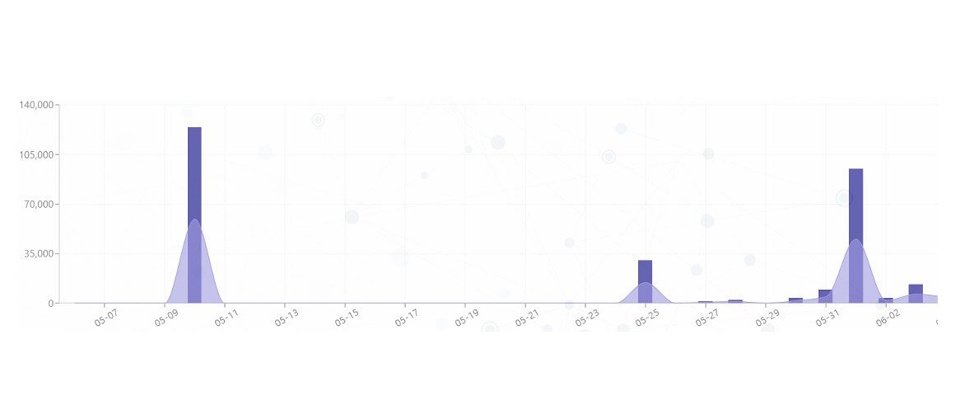

今年6月殭屍網路RondoDox開始出現大規模活動,引起資安業者Fortinet的注意,駭客大肆掃描CVE-2024-3721(TKB的DVR設備作業系統命令注入漏洞),以及CVE-2024-12856(中國網路設備廠商廈門四信科技工控路由器命令注入漏洞),CVSS風險分別是6.3分、7.2分。有別於Mirai、Gafgyt等殭屍網路家族,RondoDox相對較少引起注意,駭客打造專屬的程式庫,並偽裝遊戲平臺或VPN伺服器的流量,企圖迴避偵測。

針對這次駭客使用的已知漏洞,都已有不少研究人員察覺遭到利用的活動。其中,CVE-2024-3721於去年4月發現,影響TBK旗下兩款數位監視器攝影機DVR-4104、DVR-4216,通報這項漏洞的研究人員指出,此問題影響未知的處理程序及特定檔案,攻擊者可操縱mdb、mdc參數,從而導致作業系統命令注入。值得留意的是,這項弱點能遠端觸發,雖然VulDB評估只有中度風險,但通報的研究人員認為帶來的影響可能非常嚴重。

另一個資安漏洞CVE-2024-12856由資安業者VulnCheck發現,影響四信兩款路由器F3x24、F3x36,通過身分驗證的攻擊者可利用apply.cgi的介面,遠端執行任意作業系統命令。

究竟駭客如何散布RondoDox?Fortinet指出,攻擊者主要針對上述連網設備的Linux作業系統而來,並廣泛對於ARM、MIPS、x86-64等處理器平臺的設備下手,利用Shell指令碼下載器,於受害設備下載惡意酬載。

此Shell指令碼會先遮蓋受害設備的多項訊號,例如:SIGINT、SIGQUIT、SIGTTOU,然後尋找可寫入的特定路徑,並確認是否掛載,且尚未設置noexec標記的資料夾,最終建立/tmp/lib子資料夾並執行RondoDox。為了避免遭到分析,RondoDox還會清除命令執行的記錄資料。

一旦DVR設備和路由器遭到RondoDox綁架,駭客就會拿來發動DDoS攻擊,主要會使用三種通訊協定進行,分別是:HTTP、UDP、TCP。但與許多DDoS殭屍網路有所不同的是,駭客會將惡意流量模擬成熱門遊戲、遊戲平臺,以及網路應用程式的流量。Fortinet看到駭客偽裝的遊戲和應用程式不少,包括:Valve、Minecraft、Dark and Darker、Roblox、DayZ、要塞英雄(Fortnite)、俠盜獵車手(GTA),以及即時通訊軟體Discord、VPN軟體OpenVPN與WireGuard,或是多人遊戲網路程式庫RakNet。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02