美國卡內基美隆大學電腦緊急應變小組協調中心(Computer Emergency Response Team Coordination Center,CERT/CC)本周警告,技嘉主機板存在多項漏洞,可讓攻擊者關閉UEFI安全機制,並控制主機板所在硬體。

這批漏洞出在技嘉主機板UEFI韌體模組的系統管理模式(System Management Mode,SMM)。UEFI透過SMM和硬體直接互動。SMM為一高特權的CPU模式,是用以處理低階系統運作。SMM是執行在受保護的記憶體SMRAM中,只能透過SMI(System Management Interrupt,SMI)handler來存取。

SMI handler好比資料進入SMM的閘道,以特定通訊緩衝區(communication buffer)處理資料。SMI handler若對緩衝區內容驗證不當,可能讓惡意資料進入SMM,此外,若是資料從CPU Save State Registers取得的指標未妥善驗證,也可能讓攻擊者存取不得訪問的位置,結果造成SMRAM毁損或未經授權執行SMM。攻擊者可在開機早期、復原模式或在OS完全載入前濫用SMI handler,執行任意程式。

這批由安全廠商Binarly發現的漏洞有4個,包含CVE-2025-7026到CVE-2025-7029。其中CVE-2025-7026為未檢查指標導致任意地址寫入SMRAM。CVE-2025-7027漏洞為雙重指標解參(dereference),導致任意內容寫入SMRAM。CVE-2025-7028為未驗證的函式指標結構導致閃存(Flash)操作被接管,CVE-2025-7029漏洞類型為未檢查的暫存器用法導致任意SMRAM寫入。

利用這些漏洞,攻擊者在支援UEFI的處理器SMM環境下提升權限,並執行任意程式碼。原始的韌體供應商AMI(美商安邁科技)表示這批漏洞已經解決,但是在某些OEM如技嘉的韌體再度出現且被公開。

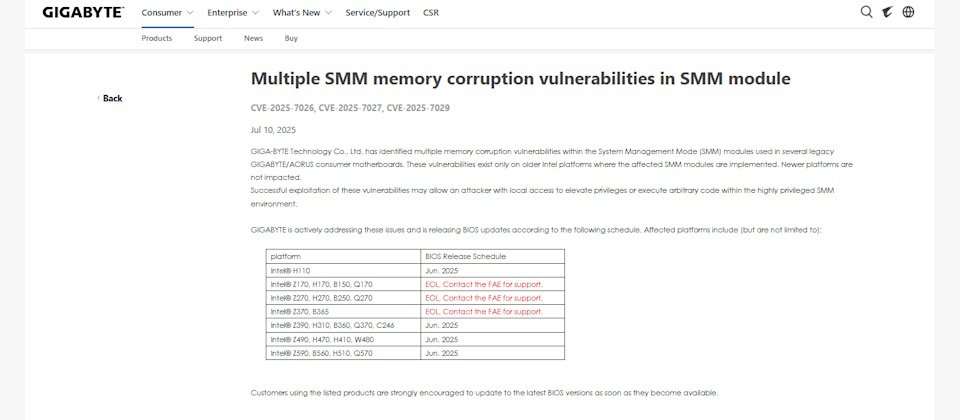

技嘉已經發佈更新韌體,CERT/CC強烈建議用戶到技嘉網站檢視是否受到影響,並安裝更新。

技嘉也列出受這批BIOS影響的平臺,涵括6月修補的Intel H110、Z390、H310、B360、Q370、C246、Z490、H470、H410、W480。但Z170、H170、B150、Q170、Z270、H270、B250、Q270、Z370、B365已經EoL,請用戶聯絡該公司支援窗口。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06

2026-03-09