iThome

今年3月日本一家公司的會計人員如往常處理帳務,突然接到來自「銀行」的語音系統來電,聲稱為了安全,需更新企業網路銀行(Net EB)的資訊,請她配合後續作業,否則帳戶將在兩小時後停用。

接下來,她依照語音指示按下指定數字鍵,電話被轉接到一位「銀行客服」,對方態度專業,自稱是負責協助更新作業的專員,並索取公司電子郵件信箱。幾分鐘後,她便收到一封看似銀行寄來的郵件,對方透過電話一步步引導,從郵件中連結填寫相關資料,包含公司資訊與網銀帳戶資料,甚至操作銀行OTP硬體設備……直到操作完成前,她都未曾起疑。

但這其實是一場鎖定企業的社交工程詐騙行動,攻擊者不單單是寄送網釣郵件為餌,更從自動語音開場、真人偽冒客服來誘導,真正的目標是她所負責的企業網路銀行帳戶內的金錢。

Vishing、Deepfake與混合攻擊,加劇社交工程攻擊風險

近年來,網路社交工程攻擊的樣貌正出現重大轉變,取代傳統釣魚郵件(Phishing)成為眾人關注焦點的部分在於:語音網釣(Vishing)、AI深偽(Deepfake)語音偽冒等新型態攻擊。

雖然這類手法先前已在一些案例中浮現,但在語音網釣成功率更高的態勢下,以及生成式AI快速發展的推波助瀾下,再加上與傳統釣魚郵件、釣魚網站的手法相互結合,使得這股威脅正急遽升溫。

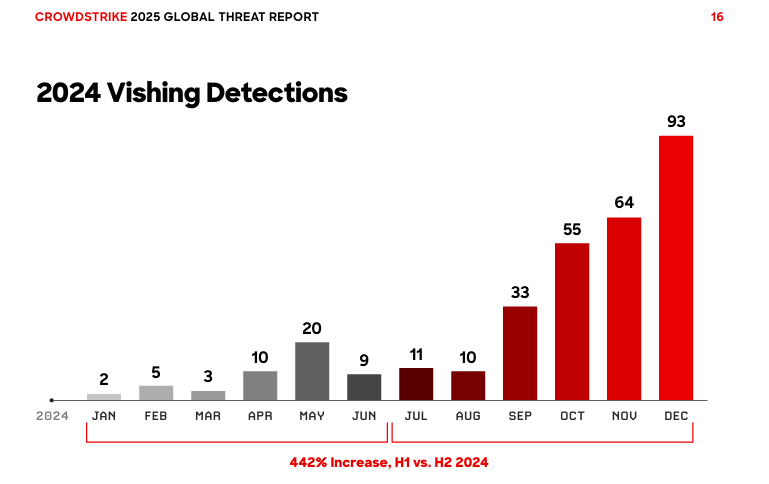

在2025年初,我們看到不少資安研究報告指出,語音網釣攻擊近期呈現爆炸性成長。例如,資安業者CrowdStrike發布年度威脅報告中指出,語音網釣攻擊行動需特別注意,自2024年下半年起有大幅增加趨勢,每月經常達到50起以上,較上半年增加4.42倍;同時,這幾年所有資安業者的年度威脅預測中,都強調AI語音偽冒技術愈趨成熟,新興風險已然大增。

資安業者Crowdstrike發布2025全球威脅報告,當中揭露了語音網釣的最新變化,以2024上半年而言,每個月最多僅發現20起語音網釣活動,但下半年、尤其是第四季,數量動輒達到50起以上,比上半年增加了4.42倍。(圖片來源/Crowdstrike)

距離現在兩個多月前,也就是今年4月舉行的臺灣資安大會,Google Cloud專家在臺發表的主題演說,更是提到兩個重點:一是駭客使用AI幫助攻擊的方式,目前最多用在社交工程手法的強化,另一是隨著AI進步,以語音驗證身分的方式現在就已不再可靠。

因此,這類風險攀升的情形,持續引起我們的高度關注,並成為本期封面故事探討的重點。

畢竟,資安領域對語音網釣與AI 語音偽冒的警示聲浪不斷,但過往我們觀察到,公開揭露的實際案例仍相對有限,導致大眾對此的認知,可能仍停留在幾年前引發關注的重大事件上。

如今,在我們深入追查下,發現2025年上半年相關攻擊事件的數量,已有明顯增加的態勢,顯示這類威脅正從過往的零星案例,可能逐步擴大為值得關注的常態風險。

例如,日本山形鐵道公司被騙1億日元,遭遇假冒當地山形銀行客服的自動語音詐騙;新加坡與馬來西亞的企業財務主管,也接連傳出遭遇AI偽冒語音的詐騙攻擊;義大利則出現冒用國防部長聲音的詐騙事件;美國亦傳出有白宮高級官員聲音遭仿冒的語音網釣,FBI也還示警,攻擊者會傳送惡意連結來騙取系統登入資訊。

換言之,這些案例不僅反映出,語音網釣與AI語音偽冒手法的多樣性與真實性,也突顯全球有更多實際威脅與事件正持續發生。

對於國內企業而言,了解這些新興攻擊趨勢已是刻不容緩。

語音網釣手法被應用在多種攻擊情境,不同語系威脅亦浮現

關於語音網釣(Vishing),其名稱是由Voice與Phishing兩字組成,也就是涉及所有「語音」通訊管道的技術媒介,以及「網路釣魚」這種與詐騙、社交工程、冒用身份的攻擊手法。

簡單來說,這是指攻擊者透過電話或通訊軟體等工具,發動社交工程攻擊,誘騙受害者主動揭露機敏資訊或是執行不當操作。

值得注意的是,我們發現Vishing這樣的攻擊手法,近年被運用在許多不同攻擊情境。例如:騙取員工帳密以獲得存取權限,誘騙員工安裝惡意程式以植入後門,利用這兩種手法成為攻擊活動初始入侵,另外也有鎖定財務人員,直接騙取企業網路銀行帳密的攻擊樣態。

更引發我們關注的是,鎖定企業的語音網釣攻擊,使用的語言不單只有英文,近期也出現在其他語言環境,顯示威脅範圍擴大。

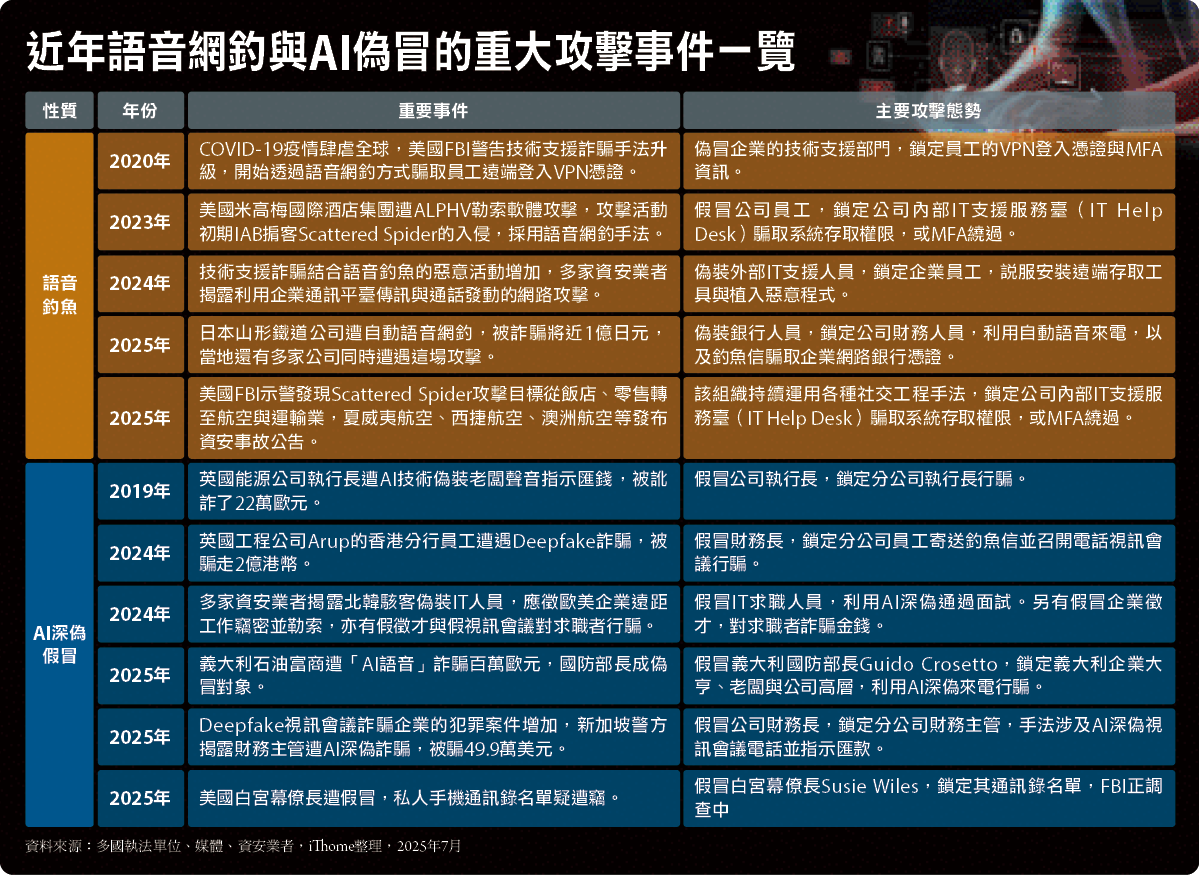

到底威脅態勢有何變化與發展?又有哪些實際案例?我們挑出近年幾個重點關注事件,幫助大家快速了解這些攻擊焦點的差異。

2020年 技術支援詐騙早年已然盛行,攻擊者先用假防毒、假瀏覽器對話框或網釣郵件等方式,設法讓使用者誤以為自己中毒,並提供電話誘使用戶撥打到假的客服中心。

而在COVID-19疫情之下,美國網路安全暨基礎設施安全局(CISA),以及美國調查局(FBI)聯手警告,在當時居家工作風潮下,駭客集團開始透過語音網釣方式,偽冒企業的技術支援部門,並仿冒企業網址的登入網站來誘騙,以竊取員工登入企業VPN的憑證與雙因素認證資訊。

2023年 米高梅國際酒店集團(MGM)遭遇勒索軟體ALPHV攻擊,發生網路服務中斷的事故,特別的是,這場攻擊的最初入侵方式,就是攻擊者假冒目標公司員工,並致電給內部IT支援服務臺(IT Help Desk),以請求協助解決系統登入等情境,並營造情況緊急的說詞,誘導發送密碼重置連結,或新增MFA裝置等方式,以此騙取系統存取權限,或達到MFA繞過的目的。

多家資安業者隨即揭露,攻擊者正鎖定飯店業持續攻擊,指出此類攻擊與駭客團體Scattered Spider(又名Octo Tempest、UNC3944、0ktapus)有關,該團體相當善於發動社交工程攻擊,過去就曾使用SIM Swaping攻擊手法,假扮用戶聯繫電信客服,藉此騙取受害者門號控制權。而且,該組織也在2023年頻繁參與ALPHV勒索軟體的攻擊,扮演存取掮客(IAB)角色。例如,從LinkedIn等社群平台蒐集員工資訊,進而冒充企業員工聯繫IT支援服務臺,而米高梅只是其眾多受害者之一。

2024年 技術支援詐騙結合語音網釣的狀況越來越多,攻擊者不僅竊取員工登入憑證,也經常誘騙安裝惡意程式。

例如,駭客組織Storm-1811的手法被多家資安業者揭露,該組織經常是先發動電子郵件轟炸攻擊,再假扮成IT支援人員來接觸受害者,還利用像是Microsoft Teams向目標用戶發送訊息和通話,誘騙受害者透過Windows Quick Assist等工具,授予其設備遠端存取權限,接著攻擊者便可藉由一系列入侵行動,於企業內部植入勒索軟體。

還有不同駭客組織的攻擊活動,是利用Microsoft Teams撥打電話、假扮成外部供應商的員工,對使用者聲稱要下載AnyDesk遠端桌面程式,其目的是要植入DarkGate惡意程式。

2025年 今年我們觀察到,日本發生一起相當特殊的語音網釣攻擊事件,這也顯示此類手法已擴及不同語系,目標更是只針對公司財會人員而來。

我們是在5月追蹤日本重大資安事件時,注意到山形鐵道公司於3月遭遇語音網釣攻擊,攻擊者偽冒的對象則是當地的山形銀行。這起事件在臺灣可能較少被關注,但卻具有高度警示意義。

這波攻擊發生於3月10日,根據山形銀行指出,當地有多家山形縣的公司在同一日遭遇這波攻擊,我們追蹤多則報導發現,山形鐵道公司是唯一曝光的受害者。

這起語音網釣攻擊有何不同?攻擊者結合了自動語音系統電話與真人客服,假冒山形銀行,聲稱要求更新企業網路銀行資訊,並索取公司電子郵件寄送釣魚信,再引導受害者至釣魚頁面輸入敏感資訊,騙取公司的企業網銀帳戶與OTP硬體憑證,之後便會將企業銀行帳戶資金盜轉。

換言之,這起攻擊活動結合了語音網釣、釣魚郵件、釣魚網站,雖然不像前述事件針對員工的系統存取權限而來,但目標更具針對性,鎖定的是負責企業網路銀行帳戶的公司財務人員。

隨著山形銀行揭露此事,相隔一兩日,日本多家銀行發布也警告,提醒注意針對企業網路銀行的語音網釣,包括:秋田銀行、筑波銀行、栃木銀行、福岡銀行、鶴岡信用金庫,以及住信SBIネット銀行等。這些可能是預先示警,不一定是有攻擊事件發生。

特別的是,2025年還有更多資安業者與執法單位揭露涉及語音網釣的消息,其中兩則攻擊活動的揭露,相當引人注目。

一是發現駭客組織UNC6040不僅擅長發動語音網釣攻擊,最終竊取大量資料來勒索企業,但其鎖定目標有很大不同,是入侵企業使用的Salesforce系統。

另一是美國聯邦調查局(FBI)於 6月28日示警,指出駭客組織Scattered Spider正用其擅長的手法,也就是針對IT支援服務臺發動的語音網釣,將攻擊範圍擴大到航空業。其手法是假冒員工或第三方IT供應商身分,致電服務臺要求重設密碼,或是加入未授權的MFA裝置。

實際上,從6月底到7月初,我們已經發現多家航空公司發布資安事故公告,包括美國夏威夷航空、加拿大西捷航空與澳洲航空等。

這顯示該組織正將同一套手法,持續用於攻擊到不同產業。從2023年針對飯店業的一連串攻擊,到2025年初零售業受害,如今攻擊觸手更延伸至航空運輸業,顯示其攻擊範圍日益擴大,而且影響不只美國、加拿大、英國及澳洲,近日蔓延至新加坡與印度。

因此,多家資安業者對此態勢也一再警告,企業需強化IT支援服務臺的身分驗證,例如在新增MFA裝置、重設密碼前,加強對員工或合約商身分的核驗。

AI語音偽冒結合社交工程,詐騙手法更具迷惑性

更進一步來看,我們關注的是AI語音偽冒的技術,這是指透過AI技術仿製特定人物的聲音的伎倆,得以進而發動社交工程、詐騙或其他惡意用途。

例如,竊取企業高層、公眾人物或親友聲音後,便可以偽裝成該名人士致電或留言,藉此誘騙受害者誤信,進一步騙取敏感資訊或金錢。

相較之下,普遍所指的語音網釣,偽冒對象多是泛指一種職業角色,像是假裝技術支援部門人員、公司內部成員來電,或是外部銀行客服、律師等身分來電,甚至用兩通電話、兩個角色讓受害者上當。甚至,若是語音網釣結合AI語音偽冒伎倆,此類社交工程手法將更具欺騙性。

前幾年,確實有兩起轟動的重大資安事件,讓各界首次深刻體認到AI語音偽冒已不再是科幻情節,而是能實際發動攻擊的嚴重威脅。

然而,大眾可能未曾注意到的是,如今事件已經越來越多。我們在2025年上半觀察到更多此類事件,這是一個重要的訊號,顯示全球都開始有這類威脅竄起的跡象。接下來讓我們看看有哪些重要事件:

2019年 首次有AI語音偽冒的實際危害被揭露,華盛頓日報首先報導一起AI技術偽裝老闆聲音指示匯錢的事件,受害者是一家英國能源公司的執行長,他誤以為接到德國總部執行長的電話,因此被訛詐了22萬歐元(約748萬元)。

2024年 香港警方在年初揭露有跨國公司香港分行員工遭遇Deepfake詐騙,駭客寄送釣魚郵件、以秘密交易為藉口,假冒總部財務長召開視訊會議,透過偽冒的影像與聲音來欺騙,導致員工依照假上級指示轉帳,被騙走2億港幣(約8億元),等到事後向總公司確認才發現受騙。同年5月,英國工程公司Arup坦承是這起事故的受害者。

這起事故的揭露,印證Deepfake技術可讓傳統商業電子郵件詐騙(BEC)的威脅更升級,因為攻擊者不只是利用電子郵件,現在更進階用AI偽冒技術,甚至採取混合應用的策略,使得企業員工更容易誤信而上當。

另一方面,多家資安業者在2024年還發現,有相當特別的Deepfake偽冒攻擊手段,是北韓駭客偽裝成IT人員到歐美企業應徵遠距工作,之後取得企業內部資料並向企業主進行勒索,要求付錢換取不將資料外流。此外,還發現北韓駭客Lazarus假借線上徵才名義與冒牌視訊會議軟體,是鎖定求職者的詐騙。

2025年 最近我們盤點全球狀況時發現,新加坡、義大利、美國等地出現更多AI深偽引發的事件,攻擊者先是透過各式網釣手法,如郵件、簡訊、即時通訊、電話,並搭配Deepfake偽冒讓受害者上當。

第一起事故發生在新加坡,當地警方在2025年4月宣布破獲一起AI詐騙案,指出有跨國公司財務主管收到詐騙訊息,對方假冒老闆以WhatsApp傳訊,聲稱地區業務重整將召開Zoom視訊會議,當中攻擊者便以Deepfake技術冒充公司高層開會,進而使受害者依假指示轉帳,遭騙49.9萬美元。

同時我們還發現,今年2月馬來西亞媒體揭露一起去年發生的事件,其手法也與上述新加坡警方揭露的相當類似。

另一起事故發生在義大利,國防部長Guido Crosetto在2月7日,於X社群平臺公開示警,說明發現有人偽冒自己向企業家借錢,而且真的有一位彼此沒有交情的企業家上當,因此他向義大利憲兵隊通報之餘,也公開提醒外界注意。

後續,根據《晚郵報》等多家義大利媒體報導指出,受害者為國際米蘭足球俱樂部前主席、石油大亨Massimo Moratti,並指出部長聲音遭Deepfake仿製,通話中偽冒國防部長與幕僚來電,聲稱要解救一名在中東被綁架的義大利記者,因此需要籌集緊急資金,日後將會歸還。

第三起事件,是美國FBI在5月中旬發布警告,指出4月以來發現假冒美國高官的活動,其攻擊手法包括使用語音網釣與簡訊釣魚(Smishing),試圖在獲取個人帳戶存取權限前建立聯繫,包括誘導受害者點擊惡意連結、騙取帳密,或是竊取敏感資訊或金錢。

此事件在5月底有更多消息曝光,根據華盛頓郵報指出,攻擊疑似駭入白宮幕僚長Susie Wiles的私人手機,並竊取了聯絡人資訊,進而假扮幕僚長與其聯絡人,向參議員、州長及企業高層發送聯繫邀請與網釣內容。

另外一提的是,近年還有一些資安業者的研究報告,也呼應上述FBI的警告,攻擊者不只可以騙取帳密、竊取金錢,也會引誘受害者點擊而安裝惡意程式。

例如,今年6月資安業者Huntress揭露北韓駭客BlueNoroff的攻擊行動,指出攻擊者透過Telegram網釣安排視訊會議,並在Zoom視訊中用AI深偽技術模仿其公司高層與外部合作夥伴,進而誘騙員工安裝假的Zoom延伸套件,以在其電腦上安裝惡意程式。

多元社交工程攻擊結合,釣魚詐騙更具欺騙性的時代已來臨

上述這些事件,在在提醒著我們,攻擊者語音網釣與AI語音偽冒的情形,比我們普遍所認知的要多。

對於企業而言,須了解近年網路攻擊者的戰術正經歷顯著轉變。這些攻擊者不再僅限於傳統的電子郵件網釣,而是加入以往詐騙集團慣用管道,擴展了社交工程的攻擊路徑,涵蓋語音網釣、簡訊釣魚、即時通訊網釣,甚至結合AI深偽假冒聲音與影像等伎倆,並試圖製造緊急情況,迫使受害者在慌亂中做出錯誤決定。

我們認為,這帶來的衝擊會遠超過往,不僅是可以更主動誘使受害者開啟釣魚連結,甚至可能讓傳統網路釣魚流程中的「釣魚網站」,都不再是絕對必要環節。

更引發我們憂心的是,這種整合不僅是手段的擴充,也代表原有攻擊模式的全面升級,攻擊者利用多元網釣手法的相互結合,將能建立高度逼真、難以辨識的詐騙情境,大幅提升欺騙性。

語音網釣與AI語音偽冒的運用差異

語音網釣(Vishing),是Voice與Phishing的組合,也就是語音加網路釣魚,基本上,是偽裝成你(或企業員工)信任的其中一種角色,例如銀行人員、公司人員、IT支援人員,不一定要用AI來偽裝,因為對受害者來說,這些並非是自己既定認識的人。

至於AI偽冒,主要是用深度偽造(Deepfake)技術,進而複製模擬成逼真的人物聲音或影像,因此還要搭配其他社交工程手法來行動。而在偽裝目標上,攻擊者雖然可用AI偽冒成不存在的人,但這作法僅是遮掩原本身分,一般而言,這類攻擊偽冒對象會更具體,像是偽冒成有權威或影響力的人,或是偽裝成認識的人,像是公司高層或同事,讓受害者誤以為他們正在與真正對方對話。

談到這裡,我們不禁想問,曾喧騰一時的SIM swapping攻擊,也是語音網釣?

簡單來說,SIM卡交換攻擊是假冒受害者身份致電給電信公司,聲稱手機遺失、SIM卡損壞,希望將門號轉移到新手機,也就是駭客控制的裝置。過程中,駭客假冒用戶打電話給電信客服人員,此環節的確像是語音網釣的一種形式,透過「語音」進行「釣魚」(騙取資訊或達成目的),可運用Vishing或AI語音偽冒來騙取信任。

從更宏觀的角度來看,SIM Swapping可說是針對服務商的一種KYC繞過手法,例如,過去曾發生詐騙集團假冒銀行客戶,打電話銀行客服人員,聲稱要變更手機號碼。而這些針對銀行客服、電信客服偽冒客戶的身分冒用,其攻擊意圖是竊取透過SMS發送給客戶的OTP驗證碼。

至於假冒企業員工,致電給公司內部IT支援服務臺,其目標仍是直接騙取員工系統存取權限,或繞過MFA的防護。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02