日本山形銀行今年3月10日示警,指出有攻擊者冒充該銀行發動自動語音網釣,並透過偽冒真人客服誘騙開啟釣魚郵件,假借更新企業網路銀行(EB)帳號名義騙取帳密與MFA。而根據當地媒體報導,山形鐵道公司已確認是受害者,被盜取約1億日元。

過去駭客社交工程手法,多使用釣魚郵件,如今主動打電話的語音網釣攻擊增加,誘騙受害者主動說出機敏資訊或不當操作,近來更是有一起攻擊事件混用多種手法,來騙取企業網路銀行帳密。

山形鐵道在2025年3月,傳出遭假冒山形銀行的語音網釣(Vishing)詐騙,損失約1億日元(約2,000萬元),據當地報導指出,山形縣還有多家企業也受害於類似網釣手法,而山形鐵道公司是此波攻擊損失最為慘重的一起。

此事件的特殊之處在於,攻擊者先透過預錄自動語音系統,來假冒銀行來電讓受害者誤信,進而誘騙受害者開啟釣魚連結,依照指示操作。

更令人警惕的是,這類攻擊的鎖定對象與典型的商業電子郵件詐騙(BEC) 如出一轍,直接鎖定掌管企業網路銀行的公司財務人員而來。

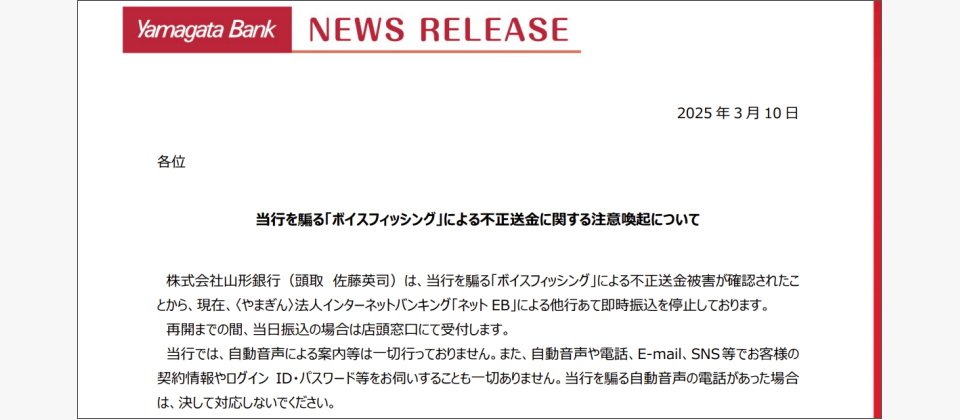

日本山形銀行發現有攻擊者冒充他們或山銀企業網路銀行支援人員撥打可疑電話,因此示警並列出幾個重點建議,包括:不要接陌生電話,也不要相信來自陌生號碼的來電,接到聲稱是銀行人員的電話時,請主動打給你熟悉的銀行窗口查證,還有重新檢視內部網銀「Net EB」的轉帳授權流程,建議採取雙重審核。

關於山形鐵道遭遇的攻擊事件,我們找到更多資訊、試圖拼湊還原事發過程與細節。

根據日本NHK、讀賣新聞、山形廣播等多家媒體報導指出,山形鐵道公司表示,他們的公司會計人員是在3月10日中午接到自動語音電話,聲稱是山形銀行來電,要求更新企業網路銀行資訊,接著被轉接到偽冒銀行員的真人客服,並被引導釣魚網站輸入登入資訊與密碼,雖然後續會計人員意識到可疑,但為時已晚,1億日元已經轉出,隨後山形鐵道公司將此事件通報山形銀行,以及執法機關。

這次事件之所以受關注,是因為這次被詐騙的資金,也包含政府給予的補助經費。據當地媒體報導指出,山形鐵道公司是公部門與民間共同經營,該公司原本規畫要在三年內更新老舊的號誌系統,因此政府補助的更新經費也在其中。

此外,雖然有些人可能覺得日本山形縣的事件很遙遠,這個地方很陌生,不過該地有銀山溫泉、藏王樹冰、月山等觀光景點,早已是臺灣旅客經常造訪的地區,因此這起事件亦引發我們關注。

另一方面,遭到偽冒的山形銀行亦在同日採取緊急措施,暫停其企業網路銀行向其他銀行的即時轉帳服務,避免更多上當受騙情形。

由於傳出多家企業受害,因此他們同時也向企業客戶呼籲,該銀行不會透過自動語音電話打給客戶來提供服務,也絕不會以自動語音、電話、電子郵件、社群平臺等方式,向客戶詢問登入帳密與個人資料。

山形銀行解析攻擊手法,鎖定會計人員並結合多種網釣

關於這起事件的更多細節,我們發現山形銀行在3月10日的緊急公告有具體說明,當中特別解析了攻擊手法,目的是讓客戶與同業都能注意。

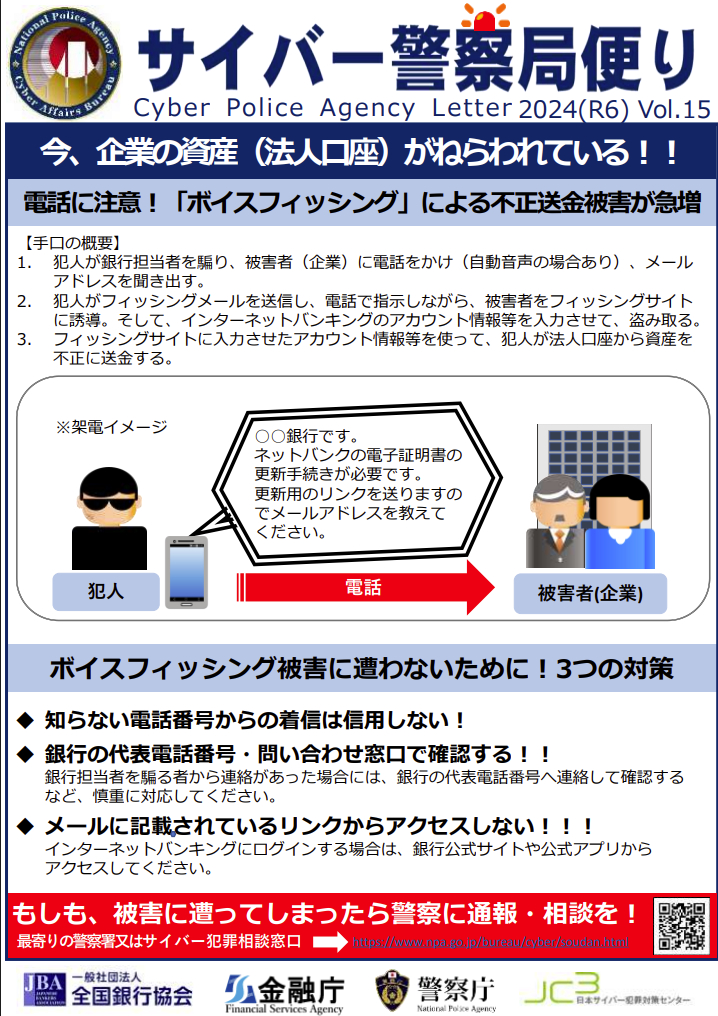

根據山形銀行公告指出,攻擊者使用自動語音假冒山形銀行或其Net EB支援中心」來發動一連串攻擊。整體進行的過程如下:

(一)偽冒銀行的自動語音來電

受害者接到一通來自假冒山形銀行的自動語音電話,聲稱山形銀行提供給企業用戶使用的網路銀行服務Net EB,需要更新帳戶資訊,並以需在2小時內更新否則帳戶將被停用名義,誘騙企業員工去緊急處理。

(二)轉接假銀行客服人員

接著受害者依照語音指示,按下指定數字鍵,電話會從自動語音轉接到冒充銀行職員的詐騙者。

(三)索取電子郵件進一步發送網釣郵件

假冒銀行客服的人會先索取用於聯繫的公司電子郵件,當受害者提供後,接著就會收到對方寄來一封電子郵件,實際上郵件包含釣魚網站連結,而這個釣魚網站的表單上,會要求輸入公司資訊與網銀帳戶資料等敏感資訊。

(四)再次來電騙取驗證資料

受害者填寫了釣魚網站表單之後,詐騙者還會再次來電,目的是引導受害者操作網銀或銀行OTP硬體設備等步驟。

(五)成功盜轉企業資金

網路犯罪者利用上述手段盜取的帳號密碼與驗證資料,接著進行非法轉帳,將企業銀行帳戶內資金轉走。

警方2024年底已示警,突顯事故揭露前就有攻擊發生

後續我們發現,這樣的攻擊活動不只發生在日本山形縣。

因為我們找到2024年12月13日就有警示公告,當時是由日本警察廳、金融聽與全國銀行協會、JC3聯合發布,指出企業的公司銀行帳戶正成為詐騙目標,「語音釣魚」引發的非法轉帳案件數量有暴增情形。這也意味著,日本在2024年底就有這類攻擊活動出現,引發當地金融機關與執法單位示警。

值得關注的是,若與其他網釣攻擊場景相比,我們聯想到,臺灣在2021年,曾發生假冒銀行釣魚簡訊詐騙,利用簡訊散布釣魚網站,只是,攻擊者當時網釣目標,是一般用戶的網路銀行帳密。而上述日本山形的手法是利用自動語音來電,搭配假冒銀行人員並散布釣魚網站,網釣目標則是企業網路銀行帳密。

另外,這種手法也與過去詐騙流程相當類似,像是刑事局165早年不斷示警的解除分期詐騙類似,對方假冒電商人員來電聲稱工作人員操作錯誤,訂單變成多筆分期付款等名義,並以竊取的客戶購買資訊來取信,再假冒銀行人員來電,誘騙民眾操作ATM或網路付款而自行將錢給對方人頭帳戶。

若再放眼國際,資安業者Sophos在今年5月發布一份最新研究報告指出,近半年來有多個勒索軟體集團的攻擊手法,是先以「電子郵件轟炸」方式,再從非公司內部的微軟Teams帳號來電,並偽冒Microsoft Teams的技術支援人員,輔以語音網釣手法,進而誘騙企業員工提供電腦的遠端存取權限,入侵後最終得以將勒索軟體植入企業內部,今年1月就已有11家企業受害。

雖然這更偏向以技術支援名義發動的攻擊,與山形鐵道面對的威脅不同。

但從這些消息,我們也可以看出社交工程手法的持續演變,攻擊者如今結合語音詐騙與網釣郵件,手法更加多元且具欺騙性。

山形鐵道公司的遭遇之前就已發生,日本警察廳在2024年12月13日就有這方面的示警,指出企業的公司銀行帳戶的存取權限正成為詐騙目標。(圖片來源/日本警察廳)

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02