北韓駭客長期針對想要求職的開發人員而來,透過職場社群網站LinkedIn與其他接案平臺,進行接觸目標的攻擊行動Contagious Interview(Dev#Popper),駭客通常會冒充招募人員,向求職者提供誘人的工作機會,藉由測驗技術能力為幌子要求他們對特定的NPM套件進行修改,實際上是散布惡意程式,最近活動出現升溫的現象而引起資安業者的注意。

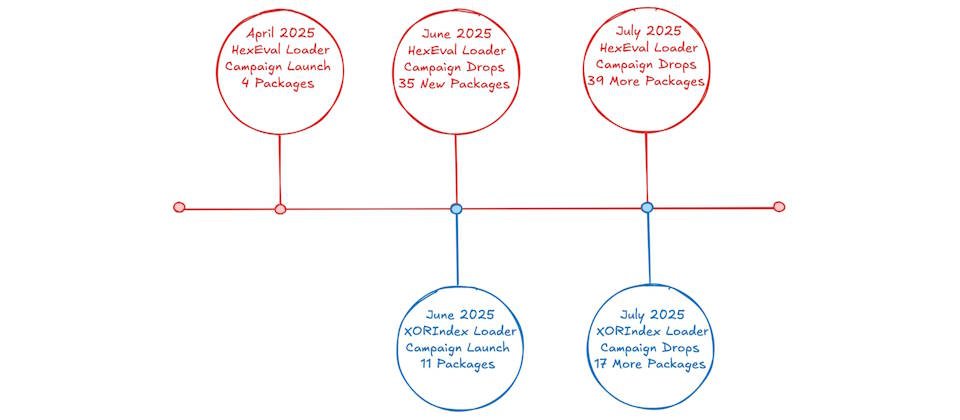

長期追蹤相關攻擊活動的資安業者Socket指出,他們在6月看到駭客散布惡意程式載入工具HexEval,最近又發現另一款也與這些駭客有關的惡意程式載入工具XORIndex,Socket一共找到67款NPM套件挾帶此惡意軟體,迄今已被下載逾1.7萬次,值得留意的是,其中仍有27款NPM套件尚未下架,該公司已向NPM資安團隊通報此事。

針對兩款惡意程式載入工具的特性,Socket指出駭客都用於收集受害電腦資料,取得特定指令碼並解碼、執行,然後執行第二階段的惡意程式BeaverTail。駭客雙管齊下,透過NPM套件散布HexEval、XORIndex,其中,在今年6月至7月,XORIndex已被下載超過9千次,而HexEval也下載超過8千次,數量上並未出現相當顯著的差異。

針對這項發現,Socket認為從事Contagious Interview的駭客組織企圖讓惡意軟體的組合變得更加多元,透過新的分身NPM維護帳號輪替,在不斷散布HexEval、BeaverTail、InvisibleFerret等惡意程式之際,也積極開發XORIndex等新的惡意程式。攻擊者藉由新發布的NPM套件與些許變化,企圖迴避資安系統的偵測,此外,他們也採用合法基礎設施供應商的環境來架設C2,降低活動被察覺的機會。Socket認為,這些北韓駭客的作法,其他APT駭客或網路犯罪組織很有可能會跟進。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02