昨天(8日)下午至傍晚有3家上市櫃公司發布資安重訊,其中最特別的資安事故,是奈米醫材揭露海外投資子公司AST VisionCare Inc.(ASTVC-US)遭到冒名的商業郵件詐騙(BEC),歹徒鎖定的是奈米醫材與ASTVC-US投資的美國公司Millennium Biomedical, Inc.(MBI),看上的是現金股利的款項,這代表歹徒對這些公司的運作觀察相當仔細,而能在MBI發放股利的時候對其下手。

在BEC事故之外,鎖定開發人員的攻擊事故,這兩週變得相當頻繁,占據了今天近半數的新聞版面,其中,又以大規模攻擊行動GhostAction非常值得注意,駭客一口氣竊得逾3千組帳密及憑證;再者,Nx供應鏈攻擊事故後續調查結果出爐,駭客公開逾6千個私人GitHub儲存庫;另一方面,有人假冒NPM客戶,要求套件開發者啟用多因素驗證的網釣活動,目前至少有18款套件受害。

【攻擊與威脅】

上櫃公司奈米醫材子公司遭遇商業郵件詐騙,預估損失高達140萬美元

近期上市櫃公司於股市公開觀測站發布資安重訊,大部分與資訊系統遭遇網路攻擊有關,亦有部分是外部網站遭到攻擊而影響運作的情況,但最近有一起重訊涉及商業郵件詐騙(BEC),難得的是,該公司在此清楚描述遇害過程,應該是為了呼籲大家重視這項資安議題,而坦言他們上當的狀況,令人敬佩。

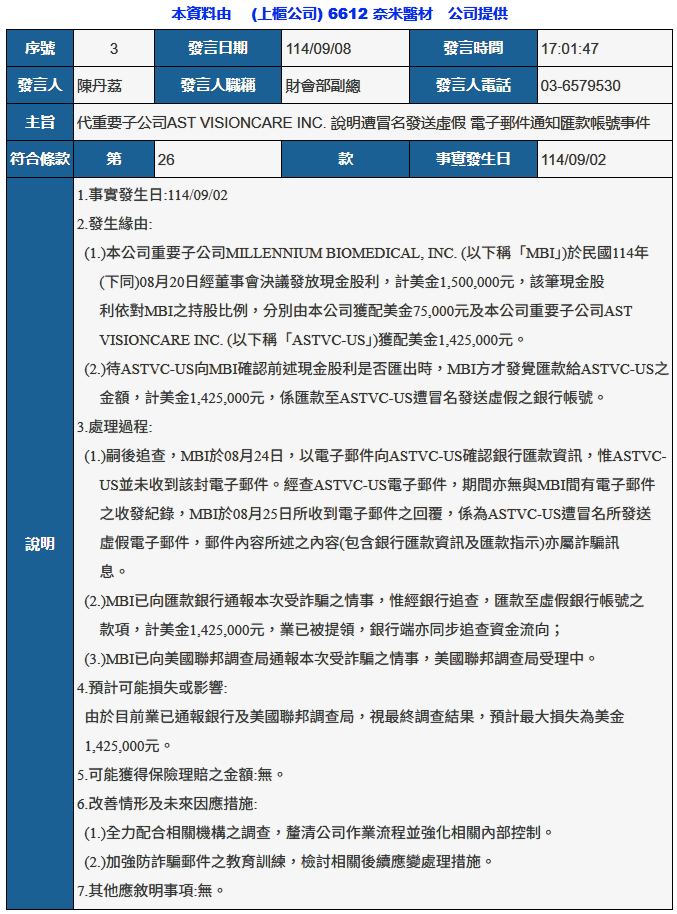

週一(9月8日)上櫃公司奈米醫材發布重訊,指出旗下的AST VisionCare Inc.(ASTVC-US)遭到歹徒冒名,向另一家子公司Millennium Biomedical, Inc.(MBI)寄送電子郵件並提供匯款帳號,導致MBI將原本要匯給ASTVC-US的款項,匯入歹徒的銀行帳號。

這起事故發生的緣由,是MBI於8月20日董事會決議發放現金股利150萬美元,根據奈米醫材及ASTVC-US持有MBI股票的比例,兩家公司分別應得到7.5萬及142.5萬美元。然而,在ASTVC-US向MBI確認現金股利是否匯出之後,才發覺有異,MBI實際上不慎將款項匯給歹徒的銀行帳號。

供應鏈攻擊GhostAction鎖定GitHub而來,竊取逾3千個帳密及金鑰

資安業者GitGuardian揭露發生在9月5日的大規模供應鏈攻擊GhostAction,駭客於GitHub儲存庫注入惡意工作流程,竊得3,325組帳密、憑證或金鑰,影響327名GitHub用戶、817個儲存庫。針對駭客竊得機敏資料,涵蓋能存取PyPI、NPM、DockerHub的憑證,他們透過遠端端點發出HTTP POST請求而得逞。

針對這起事故發現的過程,GitGuardian指出他們起初是偵測到與FastUUID專案有關的GitHub疑似遭到入侵的跡象,經調查發現,此專案被注入了惡意的工作流程檔案,而且,維護者Grommash9於9月2日提交(Commit)惡意內容,標題是「新增Github Actions資安工作流程」,內含工作流程檔案,但用途卻是竊取機敏資料。

然而後續GitGuardian發現,這實際上是規模更大的攻擊活動,於是進一步根據特徵進行比對,結果找到327個受害的GitHub用戶,並確認有3,325組機敏資料外流,其中最大宗的是DockerHub用戶名稱及憑證,分別有154、149個,其次是GitHub、NPM的憑證,有148、145個,其餘還有Confluence的憑證、URL、使用者名稱,以及AWS存取金鑰與ID等。

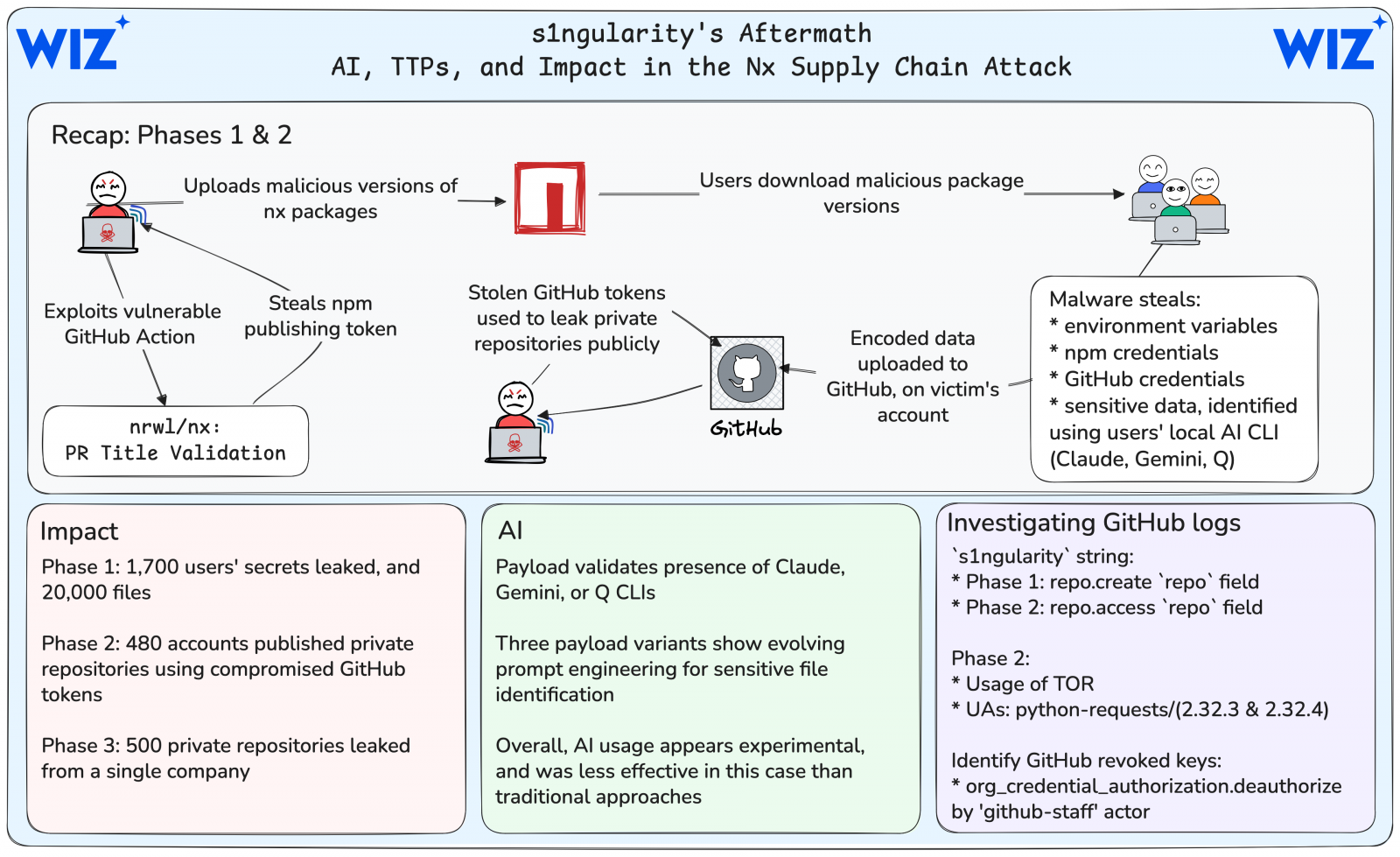

Nx供應鏈攻擊影響範圍擴大,6,700多個GitHub私人儲存庫被公開

資安公司Wiz發現Nx供應鏈攻擊影響持續擴大,研究團隊指出,攻擊者除了在初期竊取環境變數與憑證外,還進一步濫用外洩的GitHub權杖,將至少6,700個原本屬於私有的儲存庫遭公開,涉及至少480個帳號,其中三分之二為組織。這些動作讓事件從單純的惡意套件散布,演變為更大規模的資料外洩。

事件起點是8月26日,攻擊者濫用GitHub Actions取得Nx套件的NPM發布權杖,釋出惡意版本。安裝後的程式會收集環境變數與憑證,再透過受害者本機的GitHub CLI建立名稱帶有s1ngularity-repository文字的公開儲存庫,以存放外洩資料。

在第一階段,至少1,700名使用者的機密資訊被公開,總數超過2,000組可驗證憑證與2萬多個檔案,到UTC時間8月28日清晨,還是有約9成外洩的GitHub權杖仍然有效,雖然GitHub之後展開大規模撤銷,最終僅有約5%仍能使用,但這段時間已讓攻擊者有機會存取並利用資料。Wiz在9月3日發布的分析指出,當時第一階段外洩的NPM權杖超過40%仍有效,接近100組。

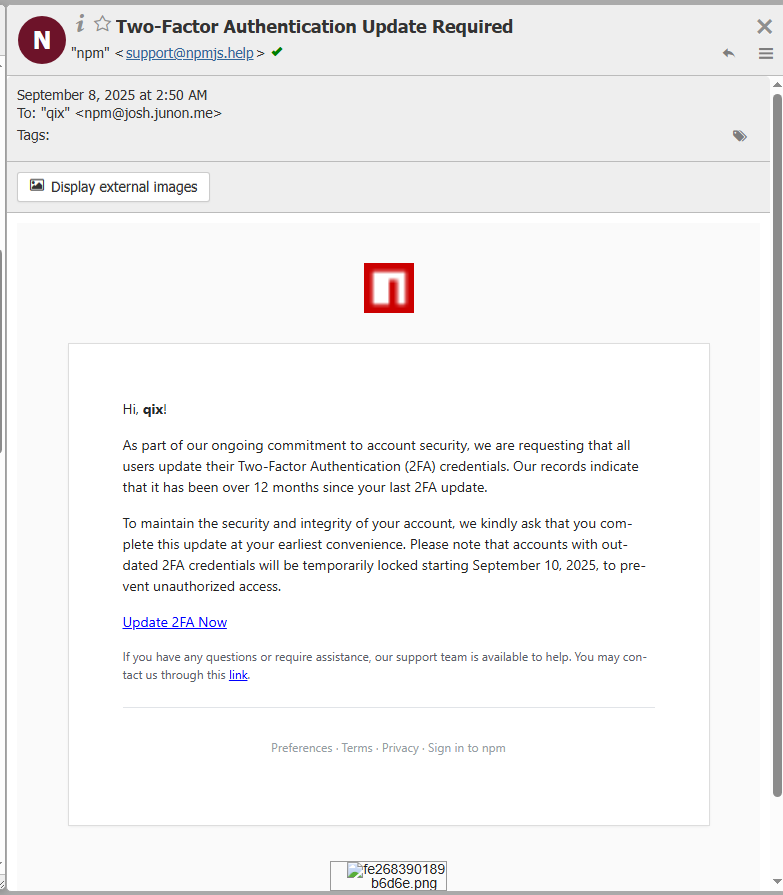

比利時資安新創Aikido Security在9月8日揭露,駭客藉由假冒NPM市集的客戶支援部門,向眾多NPM套件開發者發送釣魚郵件以騙取憑證,並成功在至少18個熱門套件植入惡意程式,涵蓋除錯工具、涉及終端機顯示的核心套件,以及CLI工具必備的終端機樣式庫等基礎套件,每周下載量達數十億次。駭客的目的在於,竊取受害者的加密貨幣。

根據調查,駭客是在2025年的9月5日才註冊npmjs.help網域名稱,以模仿官方的npmjs.com,接著寄出偽裝為NPM客服的釣魚郵件予套件維護者,通常宣稱帳號有安全問題或需要進行驗證,但郵件中連結是導至駭客偽造的NPM登入頁面,以誘導維護者於該頁面輸入憑證及多因素驗證碼。

取得憑證的駭客便登入維護者帳號,釋出植入惡意程式的新版本套件;一旦這些套件被應用在前端專案,並於瀏覽器中執行,惡意程式碼便會自動啟動,以偵測瀏覽器加密貨幣錢包,攔截應用與錢包的互動過程,並伺機竄改交易的目的地位址,把收款方替換成駭客所控制的錢包位址。

資安廠商GreyNoise警告,近日觀察到網路上針對思科防火牆系統Adaptive Security Appliance(ASA)的掃描活動有激增跡象,研究攻擊者鎖定的目標,是尚未公布的資安漏洞。

GreyNoise在8月26日觀察到2波對ASA裝置的掃描活動突然竄升。第一波牽涉超過2.5萬個IP位址,第二波是在隔幾日後,IP位址數量略減,但屬相關聯活動。

二次事件都是鎖定ASA網頁管理介面的登入路徑(/+CSCOE+/logon.html),GreyNoise表示,這通常表示有人在對曝露於網上的裝置進行偵察。此外,該公司發現,兩波掃描活動中的部分IP位址,也在掃描GreyNoise的Cisco IOS Telnet/SSH及ASA軟體,意謂著兩波掃描是專門鎖定思科的攻擊行動,而非隨機、亂槍打鳥式的掃描。

特殊印刷業者政伸、電子商務業者夠麻吉發資安重訊,指出資訊系統遭遇網路攻擊

9月8日特殊印刷業者政伸、數位雲端服務與電子商務夠麻吉發布資安重訊,指出他們偵測到公司有部分資訊系統遭遇網路攻擊的情況,全面啟動相關檢測及防禦機制因應,並邀請外部資安公司協同處理。

對於資安事故可能造成的影響,兩家公司皆表示,根據他們的初步評估,對公司運作無重大影響。

其他攻擊與威脅

◆惡意程式MostereRAT透過AnyDesk、TightVNC完全存取受害電腦

◆惡意軟體GPUGate鎖定IT業者而來,透過廣告及GitHub散布

◆熱門NPM套件開發者遭網釣,每週下載26億次的套件面臨供應鏈攻擊

其他漏洞與修補

◆TP-Link路由器通訊協定CWMP存在零時差漏洞,該廠商正著手開發新版韌體修補

【資安產業動態】

數位發展部於今年8月27日迎來成立屆滿三週年的里程碑,緊接著在9月1日,也正式迎來第三任部長,由原先的數位發展部政務次長林宜敬接任部長一職。

為確保政策發展的一致性,林宜敬在上任的媒體茶敘中表示,面對全球數位競爭加劇的挑戰,數位發展部將攜手產官學研,共同打造創新、安全且以民為本的數位國家。他特別提出未來將聚焦四大施政重點:建構臺灣的AI產業生態系、強化資安韌性、持續加強打詐工作,以及強化數位政府建設。

這樣的政策發展方針,也與前任部長黃彥男所提的「數位經濟三支箭」政策接軌,展現了數位發展部在面對全球數位競爭浪潮下,持續推進臺灣數位轉型的決心。而在媒體茶敘中,面對媒體質疑林宜敬的施政方針是否是「黃規林隨」?林宜敬對於這樣的說法並不在意。

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09

.png)