繼先前一連串鎖定知名企業組織的雲端CRM系統Salesforce資料外洩事故,8月下旬駭客組織UNC6395針對Salesloft Drift用戶發動攻擊,從而竊取存放在Salesforce系統的資料,這樣的情況再度引起資安界高度關注,有多家資安業者也證實受到波及。如今Salesloft公布最新的調查結果,透露駭客是從他們的GitHub儲存庫入侵,然後進行一連串的攻擊行動。

在Salesloft Drift供應鏈攻擊活動的後續之外,也有其他CRM系統遭到鎖定,而成為上週末的焦點。這次駭客盯上的CRM平臺是Sitecore,這代表除了Salesforce之外,也有攻擊者開始針對其他CRM系統用戶下手的情況,這樣攻擊活動過往並不常見。

【攻擊與威脅】

Salesloft Drift供應鏈攻擊事故引爆點找到了!駭客入侵GitHub儲存庫而得逞

8月底Salesloft Drift供應鏈攻擊事故爆發,導致有許多採用此對話式行銷與客戶互動工具的企業組織,例如資安業者Cloudflare、Palo Alto Networks、Zscaler,他們的雲端CRM系統Salesforce面臨資料外洩的危機,Salesloft與Salesforce兩家公司也撤銷Drift所有的憑證,並自Salesforce AppExchange應用程式市集下架該應用程式,介入調查的Google威脅情報團隊(GTIG)與資安業者Mandiant也透露初步調查結果,駭客組織UNC6395自8月8日開始竊取Drift的OAuth憑證,而能從多家企業截取Salesforce存放的客戶資料,如今這起事故的調查出現新的進展。

9月7日Salesloft揭露更多調查結果,指出駭客從今年的3月至6月,試圖存取該公司的GitHub儲存庫,從而能從中下載資料、新增訪客使用者,甚至建立工作流程。這段期間,駭客也試圖在Salesloft與Drift的環境當中進行偵察,最終他們入侵Drift使用的AWS環境,竊得Drift客戶的OAuth憑證,從客戶的環境存取經過Drift整合的資料。

今年針對Salesforce雲端客戶關係管理平臺(CRM)攻擊行動不斷發生,但如今也有其他CRM平臺遭到鎖定,成為新一波的攻擊目標,引起資安圈的關注,而且,攻擊者找到的弱點,竟是源自廠商提供的部署指引內容。

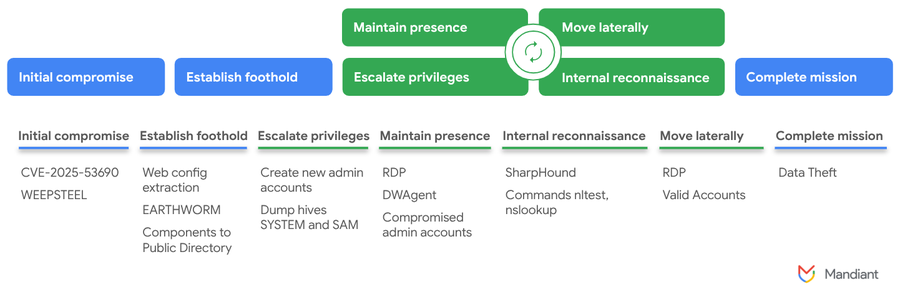

客戶體驗管理平臺Sitecore發布資安公告,該公司旗下多項解決方案存在資安漏洞CVE-2025-53690,一旦攻擊者成功利用,就有機會遠端執行任意程式碼(RCE),或是未經授權存取特定資訊,呼籲用戶儘速依照公告的指引採取緩解措施。通報此事的資安業者Mandiant提出警告,他們之所以發現這項漏洞,是因為已經有人用於實際攻擊行動。

Mandiant也透過部落格文章揭露發現相關攻擊行動的過程,當時他們看到積極的ViewState反序列化攻擊行動,這起活動的特別之處,在於攻擊者利用了2017年之前的Sitecore部署指引裡面的公開範例金鑰,他們向Sitecore通報此事,該漏洞被登記為CVE-2025-53690列管。

上個月SAP修補的S/4HANA程式碼注入漏洞傳出已被用於實際攻擊

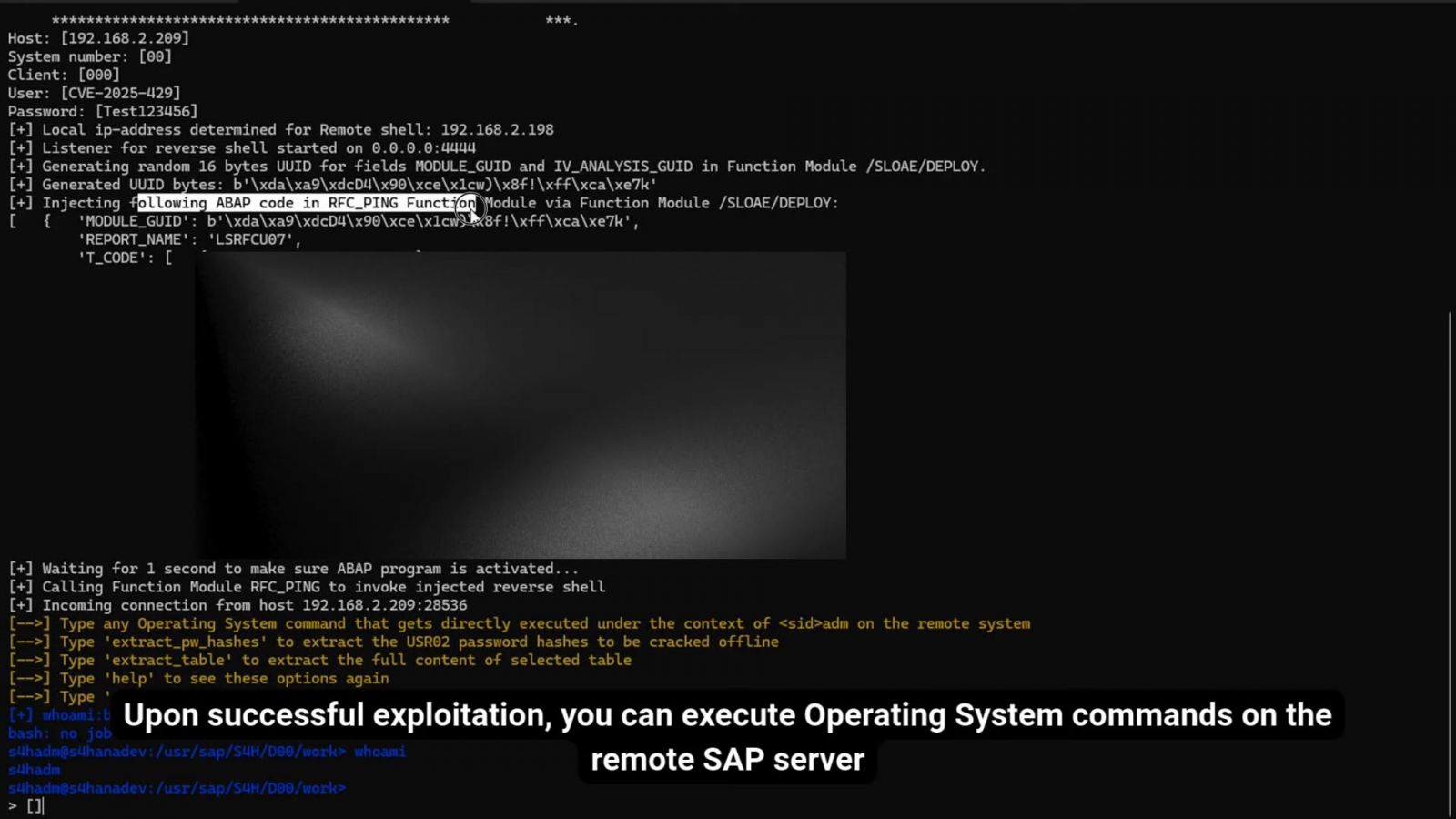

SAP於8月的每月例行更新(Security Patch Day)當中,修補接近滿分的重大資安漏洞CVE-2025-42950、CVE-2025-42957(CVSS風險皆為9.9),其中,通報CVE-2025-42957資安業者SecurityBridge提出警告,他們發現這項漏洞正遭到實際利用的現象,呼籲IT人員要儘速採取行動,套用修補程式來因應。

而對於這項漏洞帶來的影響,SecurityBridge提出進一步說明,一旦攻擊者成功利用,就能得到作業系統層級的存取權限,並完全存取SAP應用系統的所有資料,其中,他們甚至能直接在SAP資料庫刪除或插入資料、透過SAP_ALL建立新的使用者、下載密碼雜湊值,甚至竄改業務流程,換言之,藉由這項漏洞,攻擊者有機會進一步竊取資料、從事間諜活動、部署勒索軟體,或是進行詐欺。

雖然攻擊者並未廣泛將其用於攻擊行動,但SecurityBridge已經確認有實際濫用漏洞的現象,這代表已經有人知道如何利用,只要是尚未修補的SAP系統,就有可能曝險。SecurityBridge提及,由於ABAP的程式碼是公開的,想要對修補程式進行逆向工程,算是相對容易。再者,攻擊者只需要得到低階有效帳號,就有機會利用,過程裡完全無須使用者互動。

美國網路安全暨基礎設施安全局(CISA)將兩項影響TP-Link路由器的弱點,納入已知高風險漏洞(KEV)名單,分別為CVE-2023-50224與CVE-2025-9377,要求聯邦機構於9月24日前完成修補。

其中,CVE-2025-9377屬於OS指令注入漏洞,出現在Archer C7(EU)V2與TL-WR841N/ND(MS)V9的家長控制頁面,屬已驗證且需高權限的遠端命令執行,當攻擊者具管理權限,得在裝置上執行任意系統指令。

另一項漏洞CVE-2023-50224影響TL-WR841N,屬於驗證繞過問題,成因位於預設監聽TCP連接埠80的httpd服務,其允許網路相鄰的攻擊者,在無需驗證的情況下,透過預設監聽TCP連接埠80的httpd服務,擷取裝置內儲存的憑證。

從IP攝影機到雲端AI,捷克資安主管機關把對中資料傳輸與遠端維運列高風險威脅

捷克國家數位資訊安全局(National Cyber and Information Security Agency,NÚKIB)發布資安警示,將兩類行為界定為對國家安全與關鍵營運構成的網路威脅,分別是向中國(含香港、澳門)傳輸系統與用戶資料,以及自該等地進行技術資產遠端維運。受《資安法》納管的機關與業者必須在風險分析中,以高風險等級處置並採取相應安全措施,官方同時澄清,此為風險警示而非直接禁令。

NÚKIB綜合捷克國內外情報與非機密資料,認為中國及其特別行政區的法律環境賦予政府當局對企業與資料更高程度介入與要求配合。同時,歐洲與盟國在多起案例中公開認定,攻擊源自與中國政府相關的團體,捷克政府也表示,外交部網路遭受的攻擊由APT31實施,顯示威脅具有持續性與策略性。

就技術面影響而論,風險不僅在於可能植入惡意程式,也在於大量裝置與服務會持續產生並外送高密度資料,且遠端維運通道難以被營運單位完全驗證與監督。NÚKIB點名的風險品類已延伸至IP攝影機、太陽能光電變流器(Photovoltaic Inverters)、智慧電表、醫療設備、雲端服務、智慧型手機與連網車輛,也包含大型語言模型等雲端人工智慧服務,評估重點不侷限單一品牌,而是資料流向與維運來源地的可控性。

其他攻擊與威脅

◆惡意軟體分析平臺VirusTotal加入分析SVG圖檔功能,發現假冒哥倫比亞司法單位的網釣攻擊

◆Nx供應鏈攻擊影響範圍擴大,逾2千個GitHub帳號受波及

◆iCloud行事曆服務遭到濫用,攻擊者以此透過蘋果伺服器寄送釣魚郵件

◆Scattered Lapsus$ Hunters要脅Google開除特定資安專家,並停止調查,換取遭竊資料不被外流

近期資安日報

【9月5日】大規模DDoS攻擊流量達到11.5 Tbps,再創新高

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09