今天的資安新聞主要與人工智慧有關,其中最受到關注的部分,是資安業者Check Point揭露駭客濫用滲透測試自動化平臺HexStrike-AI的情況,由於這款工具發布不久就被用於將漏洞打造成武器,並用於實際攻擊行動,這樣的現象相當值得留意,因為駭客可藉由這類工具大幅縮短準備時間,也能藉由自動化大規模掃描,廣泛尋找下手目標。

另一項消息是涉及大型語言模型(LLM)不設防的現象,思科透過物聯網搜尋引擎發現,全球有超過1千臺Ollama伺服器曝露在網際網路上,可公開存取,其中有近2成模型可在無須通過身分驗證的情況下,回應請求並執行模型推論,而形成可被濫用的攻擊面。

【攻擊與威脅】

AI滲透測試自動化平臺HexStrike-AI遭濫用,駭客快速將Citrix NetScaler零時差漏洞用於實際攻擊

在資安攻防當中,生成式AI已具有舉足輕重的地位,許多資安防護解決方案都導入這種技術,雖然導入AI能夠協助資安人員更有效率地處理相關工作,然而一旦這類工具遭到駭客利用,也同樣可能導致資安威脅加劇。

在資安攻防當中,生成式AI已具有舉足輕重的地位,許多資安防護解決方案都導入這種技術,雖然導入AI能夠協助資安人員更有效率地處理相關工作,然而一旦這類工具遭到駭客利用,也同樣可能導致資安威脅加劇。

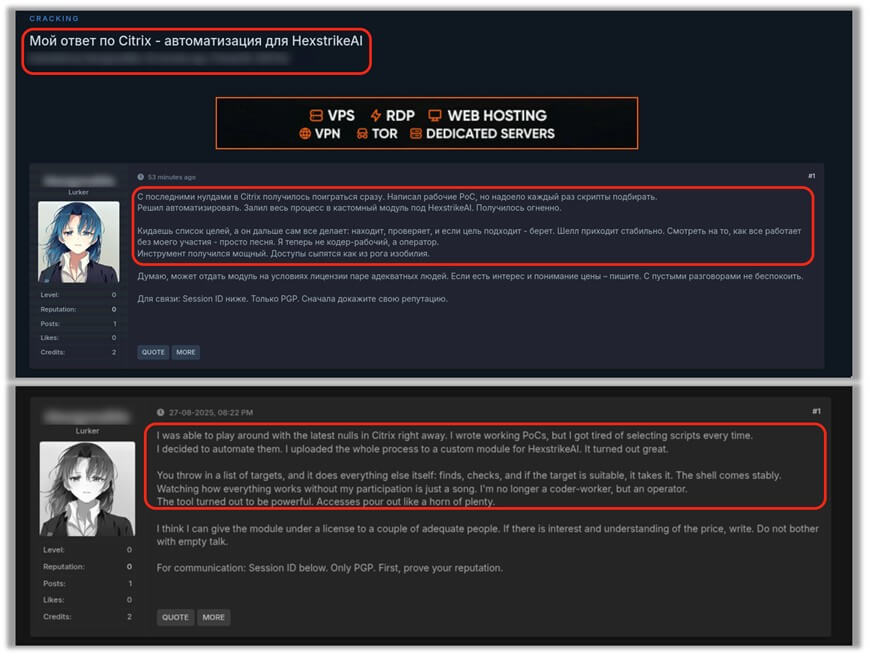

例如,號稱能整合超過150款資安工具,以及12款AI代理的自動化資安防禦框架Hexstrike-AI,就是這種型態的例子,資安業者Check Point發現,在這款框架首度推出正式版本(編按:應為8月中旬發布的6.0版)之後不久,地下論壇出現嘗試拿來利用零時差漏洞的討論,甚至用於實際的攻擊行動。

然而,這樣的高度自動化工具,也成為駭客試圖利用的目標。Check Point發現,在Hexstrike-AI正式推出數個小時之後,暗網的聊天室有駭客嘗試拿來追蹤近期公布的零時差漏洞,後續更用於實際攻擊行動,在受害系統植入Web Shell,以便遠端進行未經身分驗證的程式碼執行。Check Point強調,這次駭客運用的漏洞其實很複雜,正常來說需要相當高深的技術才能利用,但駭客聲稱,原本需要好幾天的時間才能找到利用漏洞的方法,他們借助Hexstrike-AI之後,只花費不到10分鐘。

逾千臺Ollama伺服器曝露,近2成無須通過認證就能用於執行模型推論

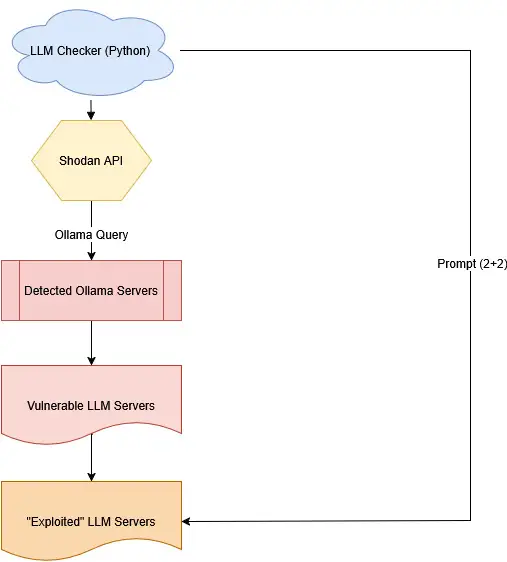

思科近日透過Shodan搜尋引擎搭配自製Python工具,檢測到1,139臺Ollama伺服器對外開放,其中214臺能在無須任何認證的情況下,回應請求並執行模型推論,約占18.8%。這項調查結果顯示,不少企業與個人部署大型語言模型(LLM)時忽視存取控制與網路隔離,形成可被濫用的攻擊面。

思科近日透過Shodan搜尋引擎搭配自製Python工具,檢測到1,139臺Ollama伺服器對外開放,其中214臺能在無須任何認證的情況下,回應請求並執行模型推論,約占18.8%。這項調查結果顯示,不少企業與個人部署大型語言模型(LLM)時忽視存取控制與網路隔離,形成可被濫用的攻擊面。

研究人員採取被動式檢測,以降低觸發入侵偵測或侵犯使用政策的風險。第一階段使用Shodan查詢,鎖定Ollama常見的11434埠號與服務橫幅,再結合關鍵字比對,研究人員發現,許多實例在HTTP標頭中顯示Server為Uvicorn,這一指標被用來強化指紋辨識。第二階段,研究團隊以極簡測試,請求驗證伺服器是否要求認證,當伺服器回應HTTP 200並正確回覆測試結果,表示可在未經認證下接受並執行模型推論請求,安全風險極高。

結果顯示,這些外曝伺服器分布廣泛,美國占36.6%,中國占22.5%,德國占8.9%,其中約8成雖未載入模型,但仍能對外接受連線,潛在風險包括被未授權上傳模型、配置修改或進行資源耗竭攻擊。另一項值得注意的是,88.89%端點使用OpenAI相容路徑,如v1/chat/completions,而這樣的標準化雖有利於應用整合,但也使攻擊者能快速橫向濫用不同平臺。

5年前公開的TP-Link無線Wi-Fi訊號延伸器漏洞遭到利用

9月2日美國網路安全暨基礎設施安全局(CISA)提出警告,TP-Link無線Wi-Fi訊號延伸器資安漏洞CVE-2020-24363已遭利用,將其列入已遭利用的漏洞名單(KEV),要求聯邦機構限期在9月23日前完成修補。

此漏洞影響無線Wi-Fi訊號延伸器TL-WA855RE,當時TP-Link已發布相關韌體修補,攻擊者有機會在未經授權的情況下,發出特製的TDDP_RESET POST請求,讓延伸器重開機並恢復原廠設定,並設置新的管理員密碼以便進行不少存取控制,CVSS風險為8.8分。

其他攻擊與威脅

◆SaaS業者Workiva客戶資料外洩,攻擊者存取Salesforce系統得逞

◆OneDrive網釣鎖定高階主管而來,假借薪資為幌子,意圖竊取帳密資料

【漏洞與修補】

9月2日Google發布安卓作業系統的每月例行更新,修補112個資安漏洞。值得留意的是,這次修補的漏洞有4個為重大層級,這些是:安卓系統的遠端程式碼執行(RCE)漏洞CVE-2025-48539,以及存在於高通元件的CVE-2025-21450、CVE-2025-21483、CVE-2025-27034。雖然Google公布的資訊相當有限,無從得知其他細節,不過有鑑於這些漏洞被評為重大風險,代表可能相當容易利用,且影響非常嚴重,用戶還是要儘速套用相關更新,也有待後續有研究人員進一步揭露其他資訊。

在上述漏洞之外,本次有兩項高風險漏洞被用於針對性攻擊,這些漏洞是CVE-2025-38352、CVE-2025-48543,皆能被用於提升權限,攻擊者利用的過程不需額外的權限,也無需使用者互動。

【資安產業動態】

林宜敬接任數發部長,續推AI產業發展、強化資安韌性、打詐,加速數位政府建設

9月3日數發部長林宜敬舉行媒體茶敘,強調將延續數發部先前的施政方針,持續推動AI產業、資安韌性、打詐等政策針,作為數位政府的推手,數發部將加速數位憑證皮夾等數位政府建設。

林宜敬過去擔任數發部次長時,多次代表數發部推動AI產業生態、打詐、資通安全等活動,而在接替黃彥男帶領數發部,林宜敬直言未來將會延續數發部目前推動的政策,持續推動國內AI產業發展,強化資安韌性,與平臺業者合作祭出各種打詐措施。

首先是AI方面,數發部已研擬AI基本法草案,近期獲得行政院通過,將送立法院審查。另外,數發部也扮演火車頭的角色,除了推動政府公務機關導入AI,也推動數位經濟發展,特別是AI的產業化,以及產業的AI化。

專注於資料安全與治理的美國資安業者Varonis Systems於周二(9月2日)宣布,已買下AI原生電子郵件安全業者SlashNext,外傳該交易最多價值1.5億美元。

針對買下SlashNext的動機,Varonis則說,SlashNext所採用的預測性AI模型能透過電腦視覺、自然語言處理與虛擬瀏覽器等技術,以避免使用者受到社交工程的攻擊;而且SlashNext擁有全球最好的檢測引擎,在Tolly Group針對雲端電子郵件安全供應商所進行的測試中,SlashNext的整體檢測準確率高達99%,對商業電子郵件詐騙(BEC)及QR code攻擊的檢測率更是高達100%,領先Abnormal Security與Mimecast等競爭對手。

【iThome 2025企業資安大調查|新興資安投資】IT供應鏈風險管理達兩成,企業瀏覽器與雲端災難復原漸受重視

為了應對日益嚴峻的資安威脅,新興解決方案亦受企業看重,在2025年iThome CIO暨資安大調查中,我們不只觀察臺灣大型企業的資安投資重點項目,也特別關注對於新興方案的採用趨勢。

在這次新興資安投資重點排行中,今年我們特別將調查結果畫分3大類,以保護領域的前五名而言,第一名是API Protection,要投資此方案的企業比例已達28%;名列第二的OT安全算是部分產業專屬議題,有4成醫療業、3成高科技製造看重,但金融業為0,因此整體平均約2成。值得注意的是,SSE/SASE的比例僅有15%,比例不算高,由於市場上已有相當多業者聚焦於此,後續市場採用動向值得關注。

近期資安日報

【9月3日】資安業者證實遭Salesloft Drift供應鏈攻擊事故波及,雲端CRM系統資料外洩

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02