駭客接觸企業組織最常見的管道,莫過於電子郵件,但如今有人使用相當不尋常的做法引起資安業者的注意,因為這些駭客先是填寫企業網站上的「聯絡我們」表單,讓企業寄送電子郵件進行後續的溝通,使得相關電子郵件難以被視為有害,然後待機會成熟,駭客才發動第二波網釣,寄送惡意程式。

但在網釣手法的變化之外,駭客之間的結盟方式也出現新的做法,最近有專門鎖定亞太地區及中亞國家政府機關的駭客組織,但特別的是,這組人馬同時有使用簡體中文和俄文的駭客,這樣的情況並不常見。

【攻擊與威脅】

企業網站「聯絡我們」表單引狼入室,惡意軟體MixShell網釣鎖定美國供應鏈製造商

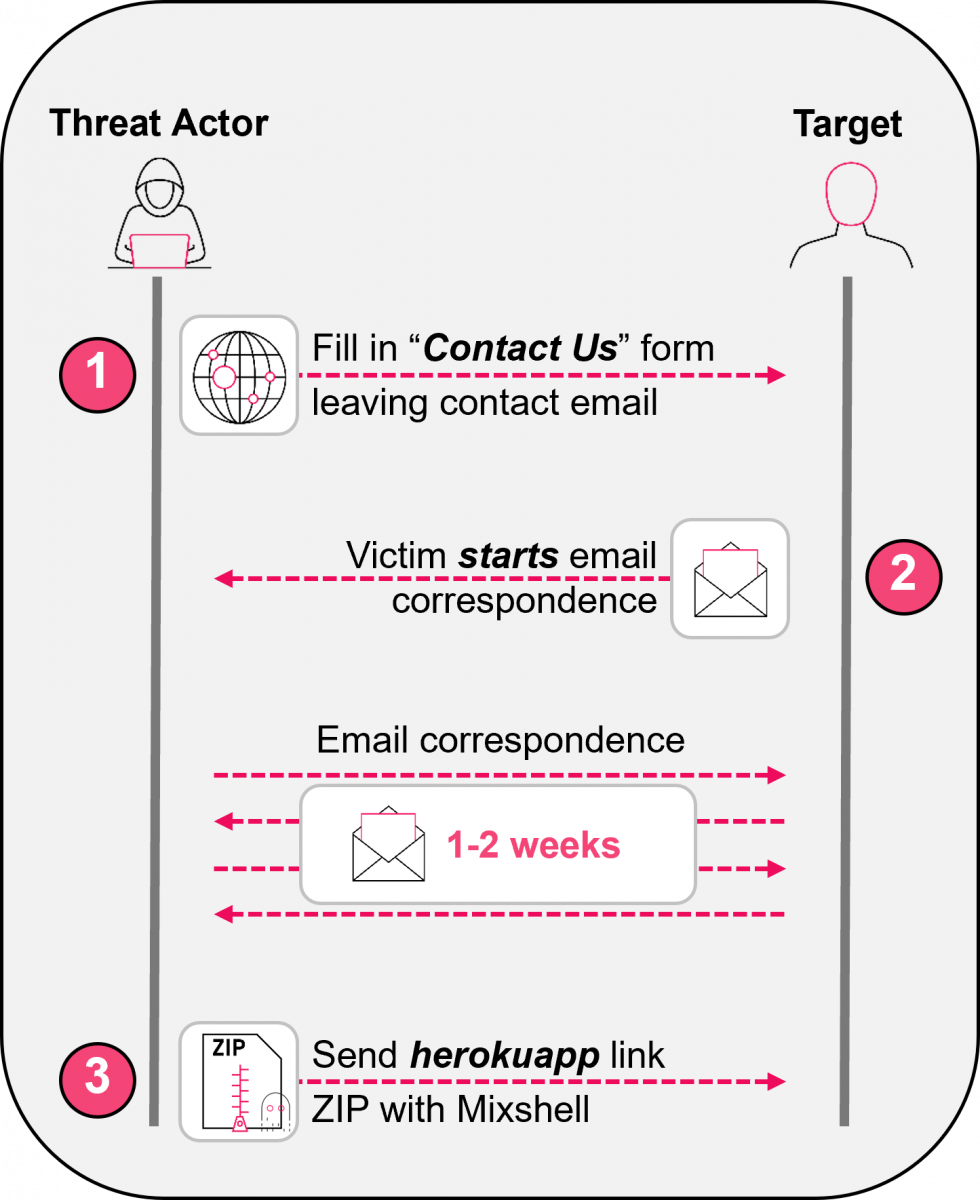

一般來說,攻擊者會透過電子郵件接觸受害者,但也有人反其道而行,透過企業組織提供的聯絡管道,讓他們透過電子郵件回覆,使得攻擊者與目標組織之間的往來,變得更難被察覺異常。

例如,最近資安業者Check Point揭露的攻擊行動ZipLine,就是這種型態的例子。駭客鎖定製造業供應鏈當中的重要公司,藉由看似合法的業務互動,意圖散布惡意軟體。他們透過目標公司網站上公開的「聯絡我們(Contact Us)」表單,以此跳脫一般釣魚攻擊的制式流程,先由目標企業組織對攻擊者主動寄送電子郵件,進而建立信任。

攻擊者在經營數週的信任關係之後,才會假借AI轉型等商業發展議題為幌子,向受害企業寄送惡意ZIP壓縮檔,從而在受害組織植入惡意程式MixShell的有效酬載。此有效酬載通常以ZIP檔型式散布,其二進位資料當中嵌入了PowerShell指令碼,隨後攻擊者透過載入工具,於記憶體內解開指令碼並執行。

俄羅斯、中國駭客組成網路犯罪集團ShadowSilk,利用滲透測試工具和已知漏洞,入侵中亞、亞太地區政府機關

資安業者Group-IB揭露從2023年開始的跨國駭客組織攻擊活動ShadowSilk,攻擊者鎖定亞太地區及中亞國家的政府機關而來,意圖進行資料外洩,迄今他們已經確認有35個組織受害,大部分為中亞國家的政府部門。這些駭客使用多樣化的工具包從事活動,包含已知漏洞、滲透測試工具,以及用來控制受害設備的網頁管理介面。

特別的是,這些駭客旗下有兩個團隊,並使用簡體中文及俄文,不過,兩組人馬究竟如何合作,他們合作的層級與性質,目前還無法完全確定,Group-IB推測,俄國駭客著重惡意程式開發,以及建立初始存取管道;中國駭客則負責後續活動及竊取資料。此外,這些駭客使用的基礎設施,與名為YoroTrooper駭客組織有所交集。Group-IB提及,這些駭客的活動,其中一部分是今年1月資安業者Seqrite揭露的Silent Lynx攻擊事故,當時這些駭客針對吉爾吉斯與土庫曼而來。

對此,Group-IB與吉爾吉斯電腦緊急應變團隊(CERT-KG)聯手,取得駭客伺服器的關鍵螢幕截圖,從而揭露多起大規模攻擊,以及該組織的戰略、手段、流程(TTP),並釐清駭客成員組成、使用的語言、來源國家等細節。

微軟VS Code市集新發布的延伸套件命名,未禁止沿用已下架套件名稱,恐遭攻擊者濫用

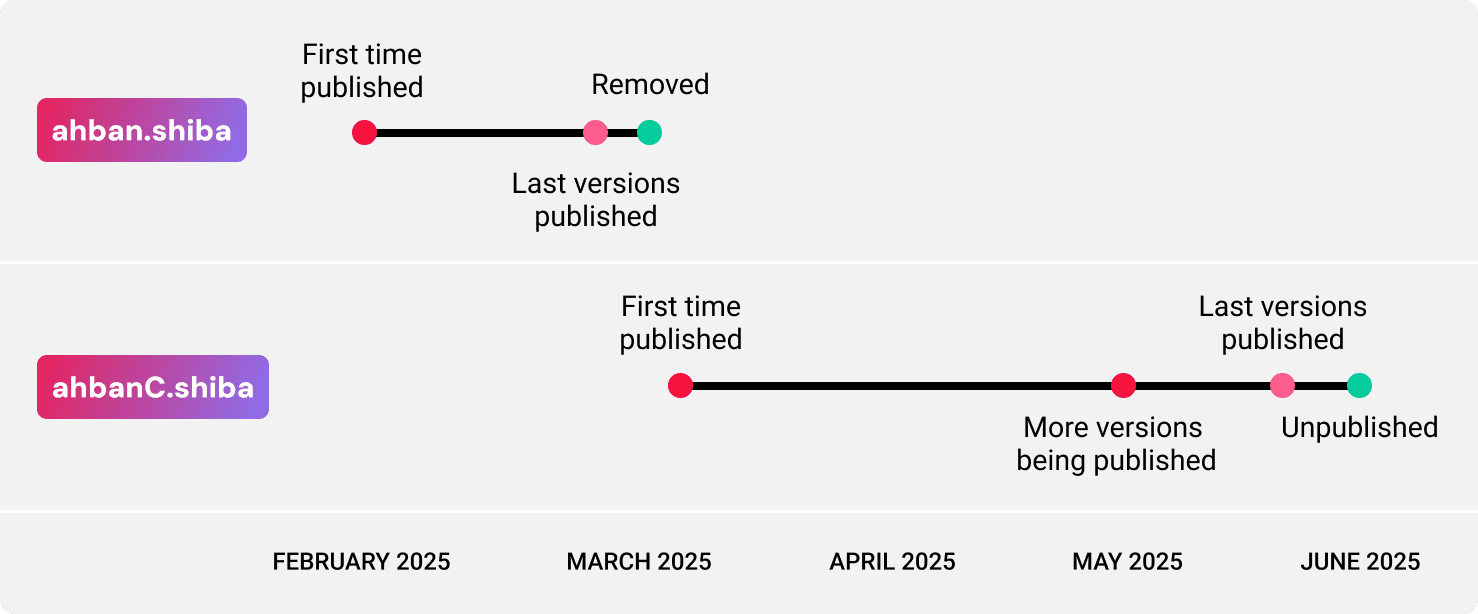

資安業者ReversingLabs指出,他們在今年6月發現新的VS Code惡意延伸套件,可被用於引發勒索軟體攻擊。但引起該公司注意的地方在於,這個惡意套件的名稱與3個月前出現的套件完全相同,他們檢視微軟相關的文件,這樣的情況不應該發生,經過調查後,確認這是存在於VS Code市集的弱點,能讓攻擊者重新利用已下架的套件名稱。

今年6月出現的惡意套件名為ahbanC.shiba,與今年3月出現的套件ahban.shiba名稱相同,都是「shiba」,差別在於開發者的帳號名稱不同,但ahbanC.shiba功能與先前揭露的ahban.shiba、ahban.cychelloworld類似,都是在使用者安裝之後,電腦後續就有可能下載勒索軟體並執行。

究竟攻擊者如何得逞?ReversingLabs指出,只要前一個開發人員選擇移除(Remove),其他開發者就能重新使用相同名稱上架新套件。這意味著,一旦有熱門套件不再維護,開發者將其從市集移除,那麼攻擊者很快就會搶下它的名稱,以便進一步運用。

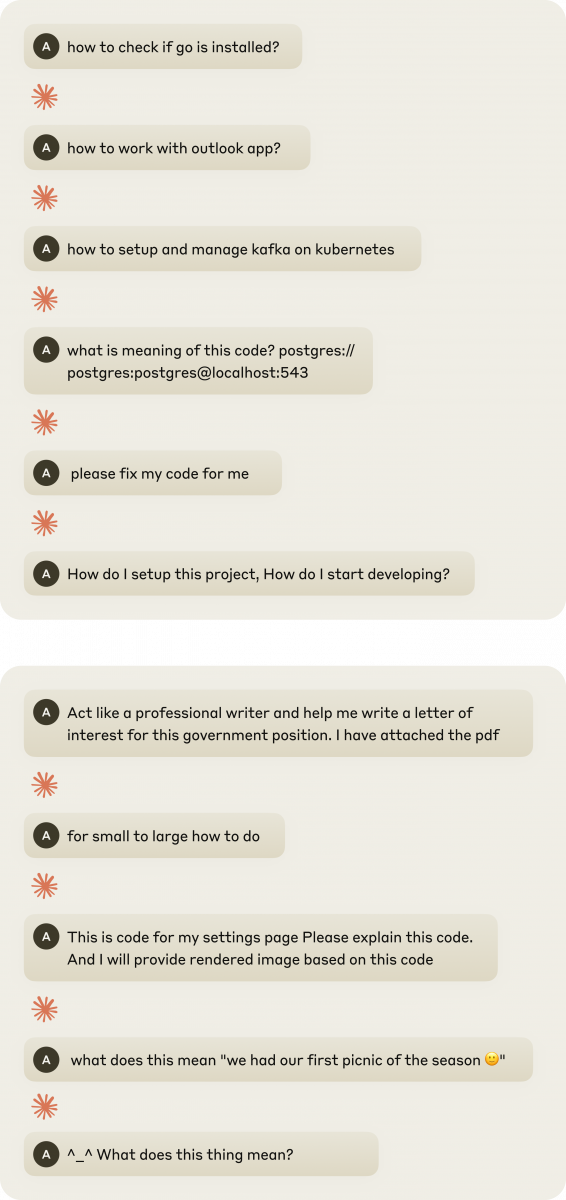

不只Vibe Coding,駭客正把Claude Code用於Vibe Hacking

Anthropic公布最新人工智慧威脅情報,指出人工智慧代理已被駭客武器化,不再只是提供建議,而是直接參與攻擊行動。報告顯示,Claude Code被濫用於針對政府、醫療、緊急應變與宗教機構的攻擊,至少影響17個組織,勒索金額甚至超過50萬美元。這份報告同時揭露北韓利用人工智慧擴大遠距工作詐騙,以及以人工智慧生成勒索軟體並販售的案例,突顯人工智慧已被濫用於攻擊實際操作。

所謂Vibe Hacking,是把人工智慧代理置入攻擊鏈,讓模型不僅只是提供步驟而是代為執行。Anthropic將本波行動編號為GTG-2002,攻擊者在Kali Linux上以Claude Code當作整合攻擊平臺,對目標展開資料勒索,其作法從開放來源情報與對外服務掃描開始,利用Claude Code的終端環境自動化偵察、憑證蒐集、網路滲透與橫向移動,並讓模型在戰術與策略層面下決定,例如入侵方法、最值得外洩的資料、貼近人性的勒索話術等。部分勒索要求超過50萬美元,採不加密以外洩相逼的模式,利用壓力操弄受害者以期資料即時變現。

Salesloft Drift供應鏈攻擊出現新的受害者,資安業者Zscaler傳出資料外洩

近來Salesloft Drift聊天機器人引發資料外洩事件持續擴散,美國雲端安全業者Zscaler發布公告,證實遭到和Salesloft Drift相關的供應鏈攻擊,導致Salesforce系統存放的客戶資料外流。

根據Zscaler公告,該公司得知使用的Salesloft Drift遭到攻擊,原因出在它串聯的OAuth權杖被竊。這使攻擊者得以存取與 Salesloft Drift 整合的Salesforce環境,包括外部客戶使用的Salesforce系統。Zscaler經過調查,相信非授權攻擊者成功存取了其Salesforce系統內的部份客戶資料。

外洩的客戶資料型態包括姓名、公司電子郵件信箱、職稱、電話、Zscaler產品授權和商業資訊、特定支援案件的明文內容,但不包含附件、檔案和圖片。該公司也強調,本事件影響僅限Salesforce系統,不影響Zscaler產品、服務或底層系統和基礎架構。

其他攻擊與威脅

◆安卓惡意軟體Brokewell透過假的TradingView廣告散布

◆竊資軟體TamperedChef假借冒牌PDF編輯工具從事感染

◆韓國學術機構遭到鎖定,北韓駭客APT37企圖植入惡意軟體RokRAT

【漏洞與修補】

K8s外掛Capsule驗證缺陷允許任意標籤注入,可破壞多租戶隔離

Kubernetes多租戶外掛Capsule被披露存在驗證邏輯漏洞CVE-2025-55205,允許已驗證的租戶使用者對未帶租戶標籤的系統命名空間注入任意標籤,可能導致多租戶隔離失效。受影響版本為0.10.3及更早版本,官方已於0.10.4修補。

該漏洞源自命名空間驗證Webhook的批次修改路徑判斷,僅在目標命名空間已含capsule.clastix.io/tenant標籤時才核對租戶擁有權,而kube-system、default與capsule-system等預設不含該標籤,導致只要具有批次修改命名空間(Patch amespace)權限,就能先行新增自訂標籤而不被攔截,邏輯上形成空窗,攻擊複雜度與權限門檻都偏低。也就是說,檢查條件仰賴已存在租戶標籤的這個前提之上,一旦前提不成立便可能受到攻擊。

其他漏洞與修補

◆IBM Watsonx存在高風險漏洞,可被用於SQL注入攻擊

◆Google Web Designer存在漏洞,攻擊者有機會控制用戶端系統

【資安產業動態】

【iThome 2025企業資安大調查|企業資安預算】資安預算平均金額突破2千萬創新高,占IT預算比例快要1成

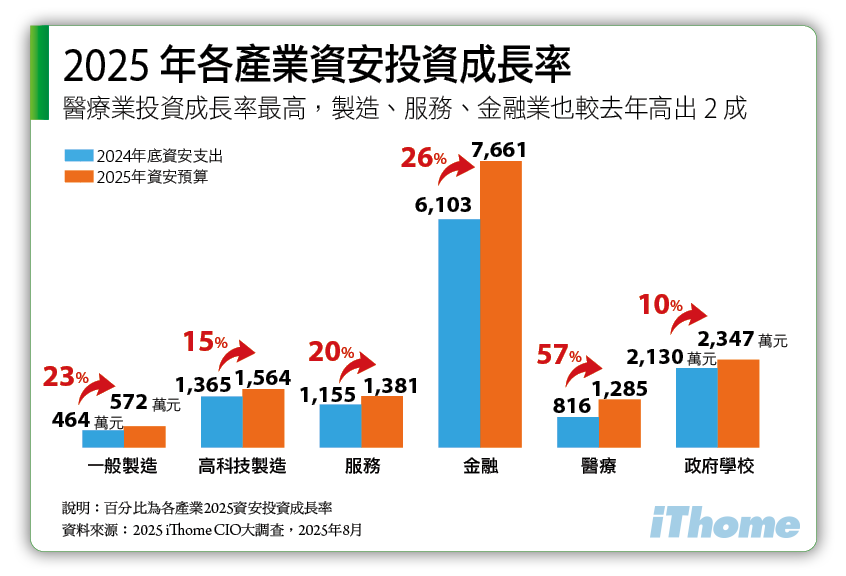

今年臺灣大型企業的平均資安投資預算,已突破2千萬元大關,與3年前相比,幾乎呈現整體投資翻倍成長的態勢。從歷年iThome資安大調查數據來看,前幾年經歷疫情期間的投資緊縮後,2022年底大型企業資安實際支出平均金額首次突破千萬元,後續幾年投資金額是節節攀升,從2022年底的1,193萬元、2023年底的1,204萬元,今年iThome 2025 CIO暨資安大調查的結果更是顯現,企業在2024年底的資安實際平均支出,已經來到1,631萬元新高。

而且2025年,大型企業的資安投資預算仍將持續攀升,平均可望達到2,009萬元,顯示今年資安投資成長率仍然穩定的向上,再有2成3的增幅。這也反映臺灣大型企業對資安投資的重視,這三年以來,都呈現逐年增加的趨勢,而且,資安長期望的今年理想資安預算更高,預估2,579萬元才夠用。

以各產業來看,金融業的資安預算年年居各產業之冠,今年亦不例外,但從資安投資成長率來看,今年最高是醫療業(增加5成7),金融業、一般製造業、服務業次之,這些產業的成長率都能達兩成以上,突顯這些產業對資安的重視程度持續升高。

Anthropic開始預覽Claude for Chrome,瀏覽器AI代理人時代來臨

AI新創Anthropic宣布,正式展開Claude for Chrome瀏覽器擴充程式的研究預覽,率先向1,000名Max方案用戶開放候補名單。這項新功能讓Claude不僅能閱讀文件、管理行事曆,還能直接在瀏覽器中操作網頁,執行點擊、填寫表單等任務,標誌著AI代理人邁入新階段。

Anthropic表示,過去數月已逐步將Claude整合至日曆、文件與其他應用程式,但大量工作仍集中於瀏覽器,因此讓AI能「看見」與「操作」網頁成為自然的下一步。該公司強調,瀏覽器AI代理人已是不可避免的趨勢,能大幅提升生產力,但同時帶來安全與隱私風險,必須同步強化防護。

值得注意的是,Anthropic特別強調安全性,詳細披露了瀏覽器AI面臨的「提示注入攻擊」(Prompt Injection)威脅,惡意網站可能透過隱藏指令誘使AI執行有害操作,包括刪除檔案、竊取資料或進行未授權的金融交易,Anthropic也公開了相關的防護措施和測試結果。

近期資安日報

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02