在軟體供應鏈攻擊當中,駭客鎖定NPM、PyPI套件,以及Visual Studio Code(VS Code)延伸套件使用者發動攻擊的手法,有一種是使用已下架的套件名稱,藉由註冊相關名稱及網域,對原本的使用者發動攻擊,為此近期PyPI軟體基金會(PSF)祭出新的措施,他們將每天追蹤網域名稱的使用情況,封鎖無效網域名稱有關帳號,但如今有人將這樣的伎倆,用於已終止維護的應用程式上,對仍在使用該軟體的使用者發動攻擊。

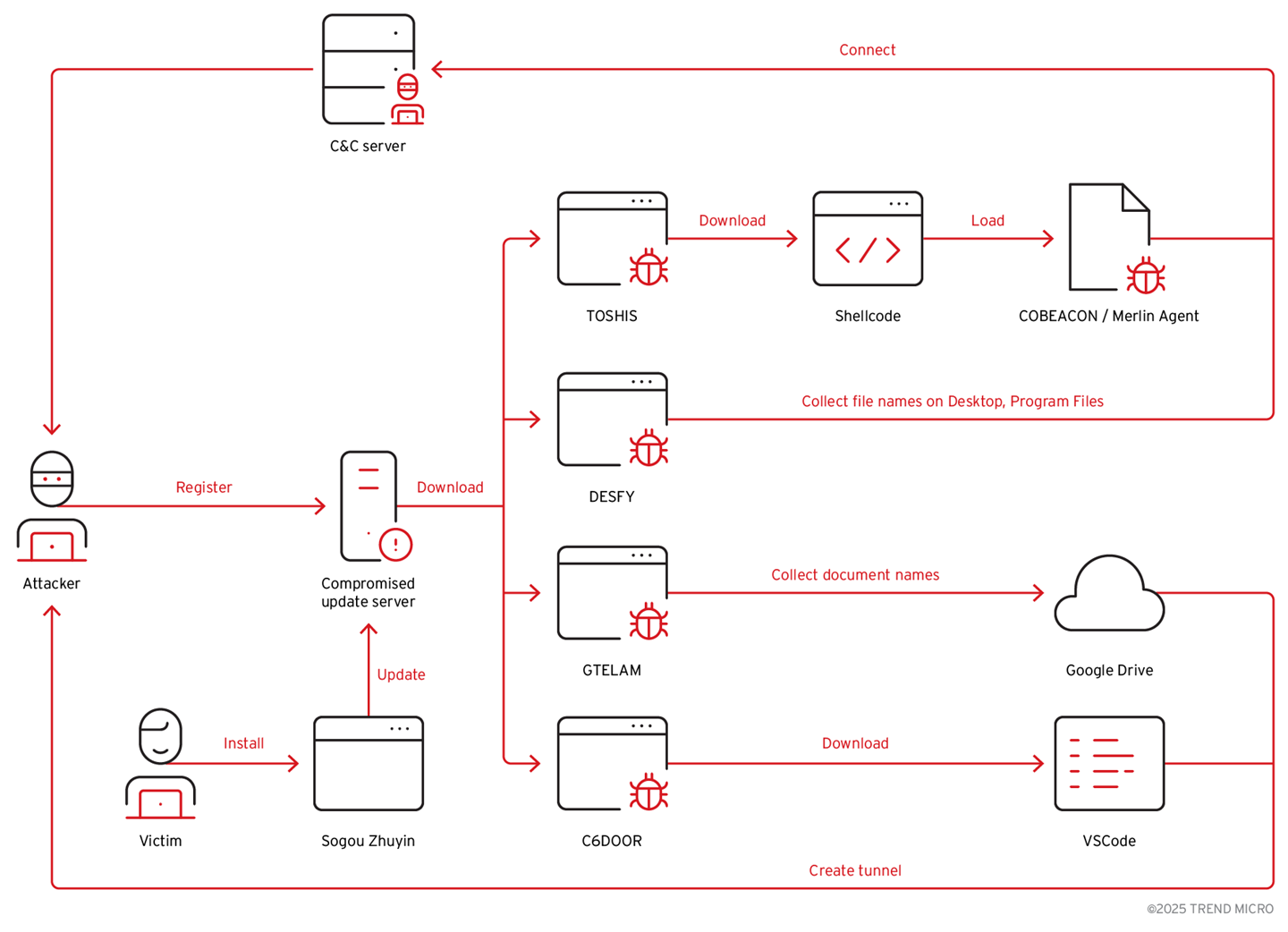

近期趨勢科技揭露針對臺灣使用者的攻擊行動Taoth,就是這種型態的例子,駭客鎖定於2019年停止維護的搜狗注音輸入法(Sogou Zhuyin IME),挾持更新伺服器並註冊網域,用來散布惡意程式。值得留意的是,這款輸入法在臺灣的知名度有限,再加上使用者多半都有自己偏好的輸入法,不會輕易更換,顯然這起攻擊行動相當有針對性。

【攻擊與威脅】

已棄用的搜狗輸入法更新伺服器遭入侵,駭客用於對臺網路間諜活動

趨勢科技揭露鎖定臺灣使用者而來的攻擊行動Taoth,駭客透過已經棄用的搜狗注音輸入法(Sogou Zhuyin IME)更新伺服器網域,散布多種惡意軟體家族,例如:Toshis、C6door、Desfy、Gtelam,受害者主要位於東亞地區,範圍涵蓋臺灣、中國、香港、日本、韓國,以及海外的臺灣社群,駭客鎖定高價值目標,攻擊異議人士、但也有記者、研究人員、科技領袖及商業領袖受害。此外,除了透過上述輸入法進行供應鏈攻擊,趨勢科技也看到透過網釣手法接觸目標的情況。

究竟駭客的目的是什麼?趨勢科技指出攻擊者的活動在偵察階段就停止,除此之外幾乎沒有後續的活動,因此他們研判,駭客主要是尋找高價值的目標。但有一起活動例外,駭客疑似透過Visual Studio Code(VSCode)建立隧道。

究竟駭客如何引導使用者下載、使用這款輸入法?他們在今年3月竄改正體中文維基百科的搜狗注音輸入法頁面,然後加入了已被攻擊者控制的網域dl[.]sogouzhuyin[.]com。使用者若是下載此輸入法進行安裝,在數個小時後就會觸發自動更新機制,公用程式ZhuyinUp.exe就會試圖檢查更新,而從伺服器下載惡意程式。

AWS披露,該公司威脅情報團隊發現並破壞了一個來自俄羅斯駭客組織APT29的水坑攻擊,目的是藉由濫用微軟的裝置驗證流程,以讓駭客所控制的裝置合法登入微軟服務。

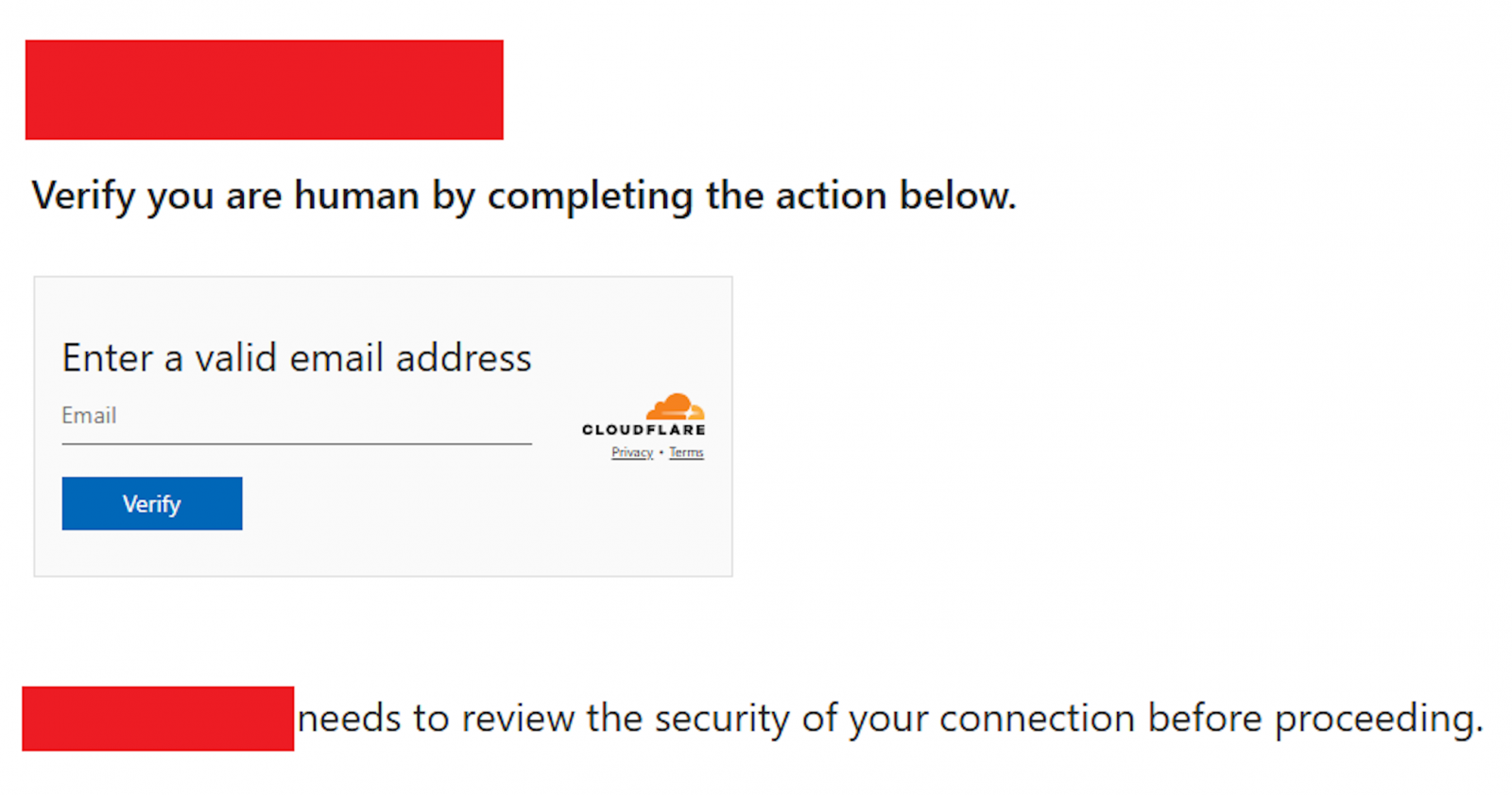

駭客破壞了許多的合法網站,並注入惡意的JavaScript,接著隨機將約莫10%的造訪者重新導向至APT29所控制的網域,包括findcloudflare[.]com或cloudflare[.]redirectpartners[.]com等模仿Cloudflare驗證頁面的網域,其最終目標是濫用微軟裝置代碼身分驗證流程,來讓自己的裝置獲得微軟權限。

由於在申請裝置代碼時,並不需要事先綁定特定使用者帳號,駭客可以先以自己控制的裝置向微軟請求登入並取得裝置代碼,再將該代碼置入偽造的驗證頁面,引導受害者於官方登入頁輸入,最終將帳號的登入授權綁定到駭客的裝置上。

Salesloft Drift權杖外洩事件擴大,波及部分Google Workspace帳號郵件

Google威脅情報團隊進一步更新Salesloft Drift權杖外洩調查結果,確認此次影響範圍不僅限於原先所知的Salesforce與Drift整合。Google指出,其他與Drift相連的整合包含Drift Email同樣可能遭到濫用,建議所有Drift客戶將平臺內部或關聯應用的所有驗證權杖視為已受威脅,並儘速撤銷與輪替。

目前,Salesloft已聘請Mandiant加入調查,並承諾持續提供進展。相比事件初步揭露的範圍,最新更新的重點在於,Mandiant發現影響並非僅限Salesforce,新增了Google Workspace郵件被觸及的案例。

最新確認的案例與Drift Email整合相關,Google表示,攻擊者於8月9日利用遭竊的OAuth權杖,存取了極少數Google Workspace帳號的郵件。不過,僅有事先設定與Salesloft進行郵件整合的帳號才可能被觸及,整個Workspace網域的其他帳號並未受影響。

其他攻擊與威脅

◆資安鑑識工具Velociraptor遭濫用,駭客以此下載VS Code建立C2通道

◆微軟VS Code市集允許以已下架的名稱重新發布延伸套件,恐遭攻擊者濫用

【漏洞與修補】

Meta修補蘋果裝置的WhatsApp零時差漏洞,並指出攻擊者串連作業系統漏洞從事攻擊行動

Meta近日發布WhatsApp for iOS 2.25.21.73、WhatsApp Business for iOS 2.25.21.78,以及WhatsApp for Mac 2.25.21.78,修補零時差漏洞CVE-2025-55177,並指出攻擊者與蘋果最近修補的作業系統層級漏洞CVE-2025-43300串連,針對特定使用者發動複雜的攻擊行動。

根據WhatsApp的公告,這項漏洞是出於對連結裝置的同步訊息授權不完全,讓攻擊者得以發送包含任意URL的訊息觸發內容處理。此事是因應WhatsApp剛剛揭露有個先前未知漏洞遭到濫用。國際特赦組織安全實驗室主持人Donncha Ó Cearbhaill上周宣布,WhatsApp向一群用戶發送威脅通知,告知他們在過去90天內可能遭到間諜程式鎖定,並竊聽訊息。Meta對媒體證實,收到威脅通知的WhatsApp用戶不到200人。

Nvidia NeMo Curator存在高風險漏洞,可致本機權限提升與任意程式碼執行

Nvidia確認其資料前處理工具NeMo Curator出現重大資安漏洞,編號為CVE-2025-23307,根據Nvidia的評估,該漏洞的CVSSv3.1基礎分數為7.8高風險等級。攻擊者可打造惡意檔案,並由Curator處理即可能觸發程式碼注入,而造成任意程式碼執行、權限提升、敏感資訊外洩或資料竄改。

受影響平臺包含Windows、Linux與macOS,所有Curator 25.07之前版本皆受影響。Nvidia已提供修補版本Curator 25.07,並於官方網站與GitHub提供下載,建議使用者儘速更新以降低風險。

【資安產業動態】

立法院三讀通過資通安全管理法修正條文,明訂公務機關不得使用危害國家的資通安全產品

去年7月行政院宣布,他們正式通過資通安全管理法(資安法)部分條文修正草案,並送交立法院審議,在今年5月立法院交通委員會初審之後,8月29日立法院三讀正式通過修正條文,其中明定公務機關不得下載、安裝、使用危害國家的資通安全產品,公務機關得對資安人員的適任與否進行查核;再者,關鍵基礎設施、公營事業,以及政府捐助的財團法人等「特定非公務機關」,若未依照規定通報資安事故,最高可罰新臺幣1千萬元。

其中,修正條文明確訂立,資安法的主管機關是數位發展部,資安業務執行由數發部指定專責機關辦理。為了明確規範公務機關落實維護資安,此次增訂總統府、國安會、五院、縣市政府與議會等,必須向數發部提出資通安全維護計畫實施情形。

而對於會危害國家的資通安全產品,本次修法也有定義:包含受國家安全法、反滲透法所稱的外國、大陸地區、香港、澳門、境外敵對勢力等實質控制的各類組織、機構、團體或派遣人所提供的產品。

資安署長揭示我國最新國家資通安全發展方向,4大策略推動信賴安全的數位社會

台積電日前爆發2奈米製程資料竊密事件,內部工程師將翻拍製程照片洩露予外部設備商,整起事件被台積電內部監控發現,通知檢警進行逮捕及調查,才曝光這起竊密事件,台積電能夠嚴密監控竊資行為,都要歸功於其嚴密的資安措施,然而,客戶遍布全球的台積電如何做好各地的廠區、辦公室,總數逾8萬名員工的資安防禦?參訪過台積電的數發部資安署長蔡福隆在今年數位政府高峰會分享他從參訪中學到的資安思維,並分享最新的國家資通安全發展方案,資安署未來將以推動全社會資安防禦、強化關鍵基礎設施的資安韌性等4策略,推動信賴安全的數位社會。

【iThome 2025企業資安大調查|企業資安危機】對網釣社交工程的風險意識最強,老舊系統更新躍居年度最大挑戰

企業2025年最憂心的12大資安風險排行中,「網路釣魚與社交工程」威脅,持續成為企業資安長最頭痛的難題,在2025年iThome CIO暨資安大調查中,有超過6成企業,將這項威脅列為這一年最可能遭遇的資安風險。社交工程威脅在過去兩年的比例均為4成,2025年顯然有更多企業對此感到憂心。

企業2025年最憂心的12大資安風險排行中,「網路釣魚與社交工程」威脅,持續成為企業資安長最頭痛的難題,在2025年iThome CIO暨資安大調查中,有超過6成企業,將這項威脅列為這一年最可能遭遇的資安風險。社交工程威脅在過去兩年的比例均為4成,2025年顯然有更多企業對此感到憂心。

資安漏洞濫用(51%)與勒索軟體資安事故(48%)居於第二與第三,顯示有半數企業認為可能遭遇這項風險。特別需要注意的是,去年資安漏洞濫用風險位居第五名,今年躍升至第二名。

至於今年4到12名依序是:DDoS攻擊、瀏覽惡意網站、商業郵件詐騙(BEC詐騙)、個人資料外洩、機敏資料外洩、被植入竊資軟體/後門木馬、網路犯罪者攻擊、國家級網路攻擊,以及雲端服務或網路服務資安事件。

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02