論及今天關注程度最高的資安新聞,都與勒索軟體有關,其中又以資安業者ESET發現全球第一款導入生成式AI的勒索軟體PromptLock,最受到關注,雖然根據開發者使用的檔案加密演算法,以及收取贖金的加密貨幣錢包,ESET研判應該是研究人員打造的概念驗證(PoC),而非用於實際攻擊的武器,但這款勒索軟體的出現,代表駭客可能接下來會模仿這種手法,將生成式AI導入實際的作案工具。

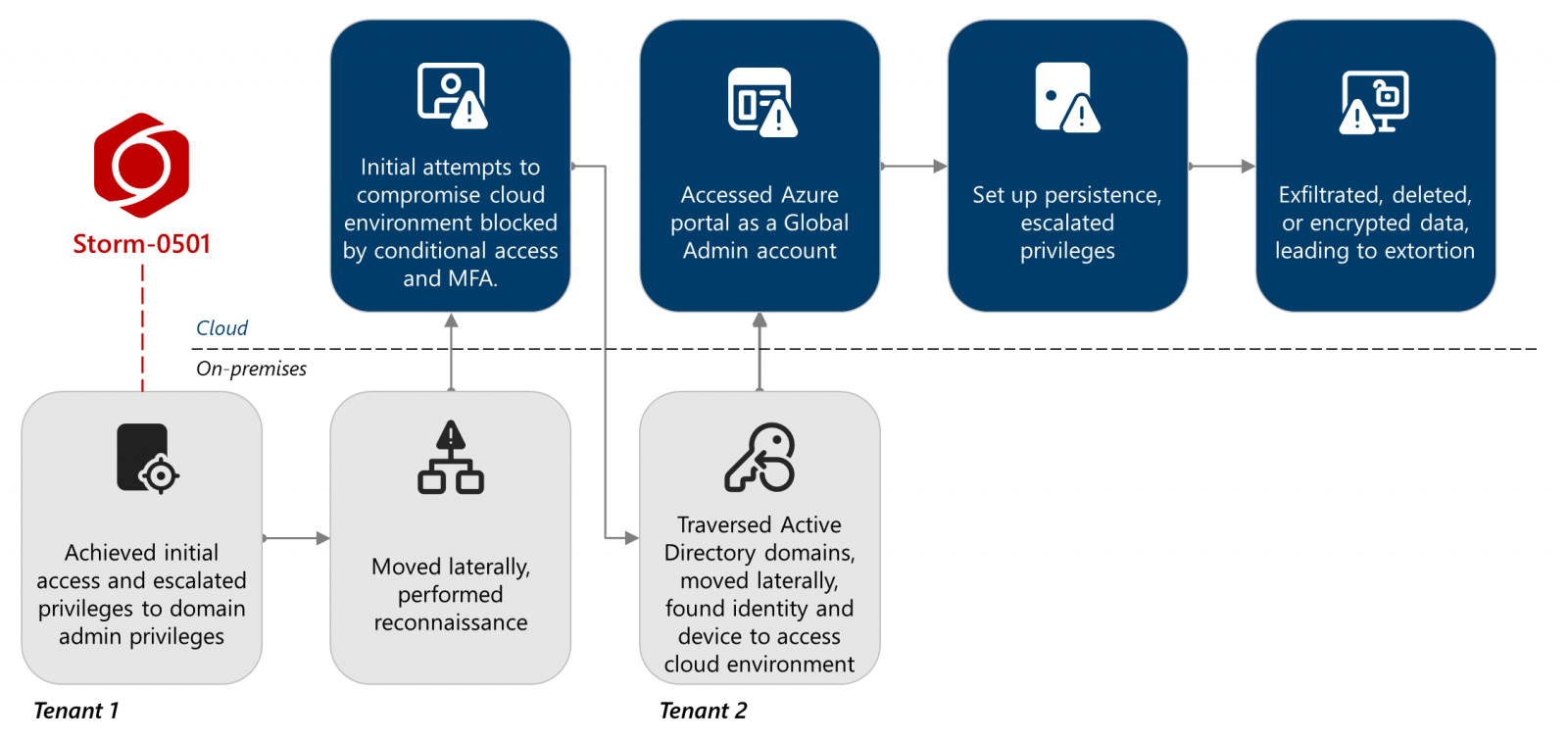

另一方面,針對雲端環境從事勒索軟體攻擊的駭客組織Storm-0501,近期的活動也相當值得留意,原因是這些駭客不只藉由企業內部環境對雲端下手,更進一步將範圍延伸到同集團其他子公司的雲端環境。

【攻擊與威脅】

首款濫用AI生成惡意程式碼的勒索軟體PromptLock現身,可竊取資料與加密綁架文檔

資安業者ESET提出警告,他們發現有人打造名為PromptLock的勒索軟體,此惡意程式在執行的過程裡,運用Ollama API存取駭客建置的OpenAI開源模型gpt-oss:20b,以此產生惡意的Lua指令碼並執行,使用特定的提示盤點受害電腦的檔案系統,並外洩特定的資料,最終進行檔案加密。值得留意的是,根據駭客使用的Lua指令碼,此勒索軟體同時能對Windows、Linux、macOS環境發動攻擊。ESET指出,這是首度有人在勒索軟體導入AI的情況。

資安業者ESET提出警告,他們發現有人打造名為PromptLock的勒索軟體,此惡意程式在執行的過程裡,運用Ollama API存取駭客建置的OpenAI開源模型gpt-oss:20b,以此產生惡意的Lua指令碼並執行,使用特定的提示盤點受害電腦的檔案系統,並外洩特定的資料,最終進行檔案加密。值得留意的是,根據駭客使用的Lua指令碼,此勒索軟體同時能對Windows、Linux、macOS環境發動攻擊。ESET指出,這是首度有人在勒索軟體導入AI的情況。

附帶一提的是,這個勒索軟體的開發者似乎打算加入破壞檔案的能力,但目前尚未實作。一旦執行,該惡意程式就會以128位元SPECK加密演算法加密受害電腦的檔案,然後留下勒索訊息,要求支付比特幣,根據勒索訊息的內容,錢包似乎是比特幣創造者中本聰(Satoshi Nakamoto)所有。

根據此惡意程式的特性,ESET初步認定並非實際的作案工具,而是概念驗證(PoC),或是正在開發中的勒索軟體。對此,他們認為有義務向資安社群揭露此事。

駭客組織Storm-0501將目標延伸到關係企業,進行跨租戶資料竊取、檔案加密及勒索

隨著企業陸續上雲,許多駭客組織也將攻擊目標轉向雲端環境,例如,去年9月微軟揭露的駭客組織Storm-0501攻擊行動,就是典型的例子,這些駭客鎖定美國政府機關、製造業、交通運輸、執法部門而來,破壞混合雲環境的安全,並從本地橫向移動到雲端,如今駭客在雲端環境尋找未受到管理的設備及資安弱點,以此提升權限並迴避偵測,甚至進一步穿越多租戶組態設定,存取企業組織的其他租戶環境。

在最近一次攻擊活動裡,微軟看到Storm-0501破壞了旗下有多個子公司的大型企業,每個子公司都設置自己的AD網域,這些網域透過網域信任關係互相連接,以便實現跨網域身分驗證及資源存取。而在雲端環境的部分,這些子公司也經營各自的Azure租戶。

在偵察的過程裡,Storm-0501利用對於本地AD網域的掌控,試圖找出雲端環境的資訊,從而發現具有全域管理員身分,但未受到多因素驗證保護的Entra ID帳號,使得他們能用來重設使用者密碼,並用於存取第二個子公司的雲端環境。

惡意Go模組被用於暴力破解,將SSH帳密傳送給Telegram機器人

為了減少自己曝光的機會,不少駭客會進行分工,以租用服務的型式提供作案工具,再和打手以抽成等方式牟取利益,其中最常見的就是勒索軟體即服務(Ransomware-as-a-Service),但如今有人竟假借提供應用程式的名義,讓不知情的人士來「幫忙」。

資安業者Socket發現以Go語言打造的惡意模組套件golang-random-ip-ssh-bruteforce,作者聲稱該元件能用於對SSH存取,進行快速的暴力破解,但實際上,這項工具卻會將成功找到的帳密資料,包括:IP位址、使用者名稱、密碼,透過特定的Telegram機器人,傳送給慣用俄語的套件作者。

攻擊者採取哪些手法?駭客將網路掃描及暴力破解的工作交給不知情的使用者執行,從而將相關的風險分散到這些用戶的IP位址,再將帳密破解成果傳給駭客控制的Telegram機器人。由於後續傳送相關資料是透過Telegram的API來進行,過程中運用HTTPS加密連線,因此傳輸這些成果的流量,看起來像是一般的上網請求,而能逃過許多上網的存取控制措施。

Salesloft Drift整合遭濫用,企業Salesforce資料恐被大規模竊取

Salesloft於8月20日發布公告說明,Drift與Salesforce整合出現資安事件,並主動撤銷所有存取與更新權杖,要求管理員重新驗證。隨後Google威脅情報團隊與Mandiant於8月27日進一步揭露,攻擊者UNC6395自2025年8月8日開始,至少到8月18日,透過竊取的Drift應用OAuth憑證,成功存取並匯出多家企業的Salesforce資料。

攻擊者UNC6395的目的相當明確,鎖定雲端憑證與敏感資訊,包括AWS存取金鑰AKIA、密碼以及Snowflake相關權杖,在竊得資料後,會搜尋可用來滲透其他環境的機密字串。雖然攻擊者曾嘗試刪除查詢作業以降低被發現的機會,但日誌仍保留完整記錄,建議受影響組織應檢視相關事件記錄,以釐清資料外洩範圍。

Salesloft與Salesforce於8月20日已撤銷Drift應用的所有存取與更新權杖,並將該應用自AppExchange下架,強調此問題並非Salesforce核心平臺漏洞所致。Salesloft也表示,僅使用Drift與Salesforce進行整合的客戶受波及。

其他攻擊與威脅

◆逾2.8萬臺Citrix NetScaler設備曝露在CVE-2025-7775的資安風險

◆瑞典市政IT系統主要供應商Miljödata遭駭,波及當地逾200個城市運作

◆惡意流量分配系統Help TDS被用於攻擊網站,利用PHP範本顯示假的微軟警報

◆大規模惡意軟體攻擊行動ShadowCaptcha濫用WordPress網站,對使用者散布竊資軟體、勒索軟體、挖礦軟體

【漏洞與修補】

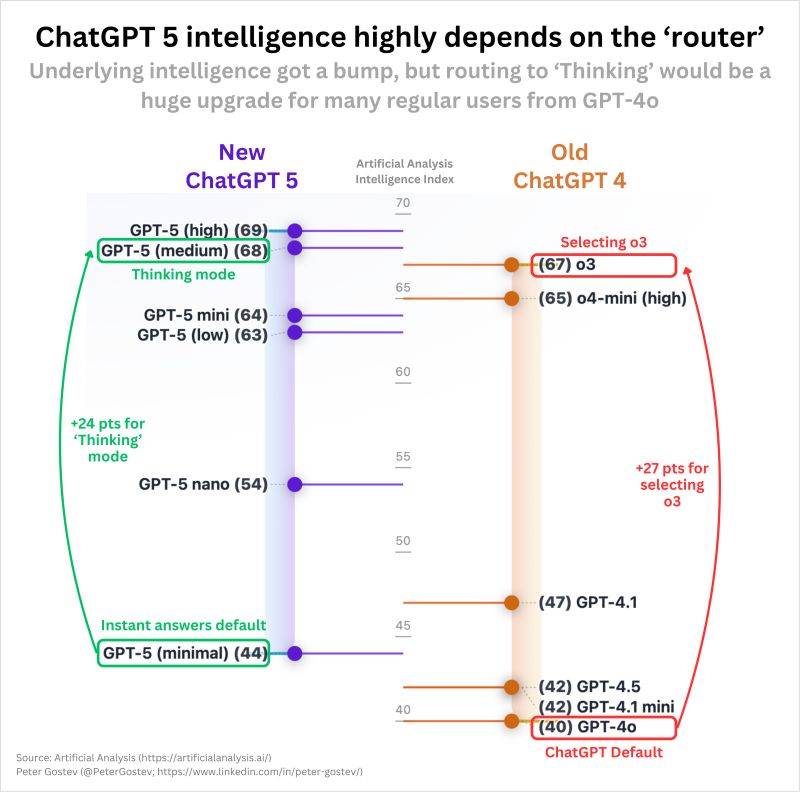

GPT-5多模型路由可被誘導降級,ChatGPT安全風險升高

人工智慧資安公司Adversa AI研究團隊發現,GPT-5多模型路由可被誘導降級,讓ChatGPT在未告知使用者的情況下,將請求轉交較弱模型處理,進而放寬既有安全限制,提升越獄與繞過防護的風險。研究人員認為這是一種新型路由層弱點,並非模型本體能力下降,而是後端決策將任務派給安全等級較低的變體所致。

人工智慧資安公司Adversa AI研究團隊發現,GPT-5多模型路由可被誘導降級,讓ChatGPT在未告知使用者的情況下,將請求轉交較弱模型處理,進而放寬既有安全限制,提升越獄與繞過防護的風險。研究人員認為這是一種新型路由層弱點,並非模型本體能力下降,而是後端決策將任務派給安全等級較低的變體所致。

研究指出ChatGPT以及部分人工智慧服務背後運作存在路由層,會基於成本與能力評估在多個模型間動態選擇。當攻擊者在提示詞加入快速回應或相容模式等語句時,路由層可能把原本應由高安全等級模型處理的請求改派至較低等級變體,使整體安全性下滑。此類語義操控門檻不高,屬於以提示內容影響基礎設施行為的攻擊面。

其他攻擊與威脅

【執法行動】

美、英、日等13國的23個情報與安全機構周三(8/27)罕見發布聯合資安公告,警告中國國家支持的駭客行動已滲透全球關鍵基礎設施。公告不僅揭露攻擊手法與防禦建議,更首次將中國APT行動與中國企業連結,點名四川聚信和、北京寰宇天穹與四川智信銳捷提供技術支援。

該公告涉及美國、英國、澳洲、加拿大、紐西蘭、捷克、芬蘭、德國、義大利、日本、荷蘭、波蘭及西班牙,指出來自中國的進階持續性威脅(APT)駭客組織一直在全球展開惡意活動,部分活動與名為Salt Typhoon、Operator Panda、RedMike、UNC5807及GhostEmperor的駭客組織的攻擊行動重疊,目的是蒐集全球的情報資料,而上述3家業者則擔任相關攻擊行動的後勤與技術支援單位。

這些APT組織自2021年以來持續展開攻擊,對象涵蓋電信、政府、交通及軍事基礎設施,它們主要利用已知漏洞針對各國的重要設施建立後門以蒐集情報,尚未觀察到零日漏洞的使用。公告中提供了各國自2021年至2025年間所發現的、由這些APT組織所使用的數百個IP位址,以及多個SFTP工具的檔案樣本等入侵指標。

【資安產業動態】

要用生成式AI解析事件或報告,時間資訊是最棘手的挑戰,奧義智慧公開因應之道

生成式AI在數學與時間推理上的不足,大家時有所聞,這是因為,LLM核心訓練方法是預測下一個字詞,因此市面上後續新推模型不斷在改善相關能力。

像是前幾年我們問AI「最近一個月的重大資安事件有哪些?」其答案多半不精準,甚至常常給出幾年前的資訊,如今許多業者也都要持續克服這項挑戰,希望讓回應變的更精準,只是我們少有看到這些公司分享其作法。近期奧義智慧科技在7月舉行的AI年會上,針對如何在不同語言的資安報告中,提出更有效解析時序資訊的作法,因此備受關注。

另一方面,年初我們採訪奧義智慧科技時,他們曾經提到,資安人員平常除了關注威脅情資平臺的資訊,還得閱讀一大堆資安事件報告、威脅研究報告,但這些報告多半是非結構化資訊,需要花大把時間整理,於是,如何讓AI幫忙加速這些繁瑣流程,也成為他們重視的課題。

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09