為了減少自己曝光的機會,不少駭客會進行分工,以租用服務的型式提供作案工具,再和打手以抽成等方式牟取利益,其中最常見的就是勒索軟體即服務(Ransomware-as-a-Service),但如今有人竟假借提供應用程式的名義,讓不知情的人士來「幫忙」。

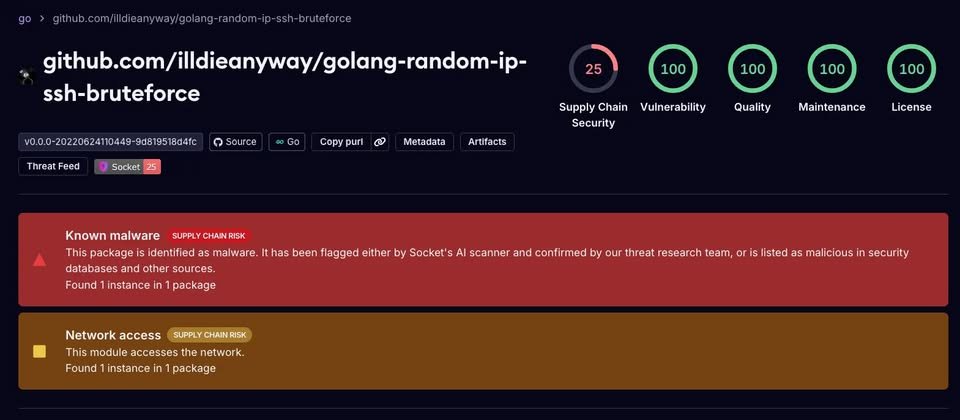

資安業者Socket發現以Go語言打造的惡意模組套件golang-random-ip-ssh-bruteforce,作者聲稱該元件能用於對SSH存取,進行快速的暴力破解,但實際上,這項工具卻會將成功找到的帳密資料,包括:IP位址、使用者名稱、密碼,透過特定的Telegram機器人,傳送給慣用俄語的套件作者。

對於這個惡意套件的功能,主要是不斷地掃描IPv4的位址,從TCP連線的22埠確認是否有曝露的SSH服務,然後使用一組常見的本機帳密名單進行暴力破解。

Socket針對該Go語言套件進行分析,指出攻擊者只使用兩個常見的使用者名稱root、admin,並搭配常見的弱密碼或是預設密碼,根據這樣的配置,他們認為攻擊者的主要標的,是小型伺服器、物聯網(IoT)裝置、單板電腦的映像檔、網路設備,以及採用預設組態的Linux主機。

攻擊者採取哪些手法?駭客將網路掃描及暴力破解的工作交給不知情的使用者執行,從而將相關的風險分散到這些用戶的IP位址,再將帳密破解成果傳給駭客控制的Telegram機器人。由於後續傳送相關資料是透過Telegram的API來進行,過程中運用HTTPS加密連線,因此傳輸這些成果的流量,看起來像是一般的上網請求,而能逃過許多上網的存取控制措施。

附帶一提的是,此Go語言套件的開發者IllDieAnyway(G3TT),還有開發其他的專案,如:Telegram Bot Client、Fortnite AI Hack、PhpMyAdmin-Bruteforce-Fas等,也有可能存在類似的意圖。本次東窗事發的golang-random-ip-ssh-bruteforce,更是上傳3年後才被發現其意圖,足以顯示這種手法相當難以察覺異狀。

對此,Socket呼籲嘗試使用這類工具的研究人員,對於來路不明、公開可用的公用程式應抱持懷疑的精神,在實際運用之前需進行檢查及驗證。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02