Cisco透過Shodan搜尋引擎搭配自製Python工具,檢測到1,139臺Ollama伺服器對外開放,其中214臺能在無任何認證下回應請求並執行模型推論,約占18.8%。不少企業與個人部署大型語言模型(LLM)時忽視存取控制與網路隔離,形成可被濫用的攻擊面。

Shodan是一個專門索引網際網路上公開連線設備與服務的搜尋引擎,能發現對外開放的埠號與伺服器橫幅資訊(Banner Information),經常被研究人員用來盤點外曝系統。Ollama則是一套能在本地端執行大型語言模型的熱門開源框架,可方便開發者下載與操作各式模型,並支援OpenAI相容的API介面,預設運作於11434連接埠。

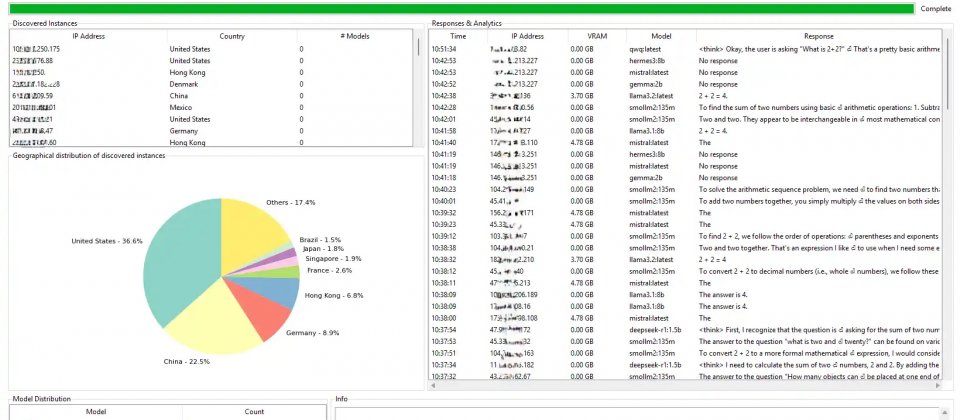

研究人員採取被動式檢測,以降低觸發入侵偵測或侵犯使用政策的風險。第一階段使用Shodan查詢,鎖定Ollama常見的11434埠號與服務橫幅,再結合關鍵字比對,研究人員發現,許多實例在HTTP標頭中顯示Server為Uvicorn,這一指標被用來強化指紋辨識。第二階段,研究團隊以極簡測試,請求驗證伺服器是否要求認證,當伺服器回應HTTP 200並正確回覆測試結果,表示可在未經認證下接受並執行模型推論請求,安全風險極高。

結果顯示,這些外曝伺服器分布廣泛,美國占36.6%,中國占22.5%,德國占8.9%,其中約8成雖未載入模型,但仍能對外接受連線,潛在風險包括被未授權上傳模型、配置修改或進行資源耗竭攻擊。另一項值得注意的是,88.89%端點使用OpenAI相容路徑,如v1/chat/completions,而這樣的標準化雖有利於應用整合,但也使攻擊者能快速橫向濫用不同平臺。

外曝的大語言模型伺服器可能遭遇多種攻擊,包括未授權API使用、模型抽取、提示詞注入產生不當內容、資源劫持導致成本上升,甚至透過模型上傳機制注入後門。對於目前尚未啟用模型的伺服器,攻擊者同樣能利用其開放端點進行破壞或濫用。

研究人員建議企業採取分層式防護措施。首先,必須強制啟用API金鑰或OAuth2認證,並搭配角色導向存取控制(RBAC)。其次,應將伺服器部署於私有子網,並透過VPN或防火牆限制來源。對於API流量,需導入速率限制、異常行為偵測與稽核紀錄保存。

同時,也建議調整預設埠號並隱藏服務橫幅,以降低識別風險。針對模型上傳功能,應加入簽章或雜湊驗證,避免惡意檔案被植入,最後,企業應透過Shodan或自動化工具持續檢測與稽核曝露端點,確保服務不會意外對外公開。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09