大規模分散式阻斷服務(DDoS)攻擊事故本週再度出現在新聞版面而受到關注,但本週資安業者Cloudflare揭露的事故相當特別,因為不只是流量再度增加,從5月的7.3 Tbps增加至11.5 Tbps,更值得留意的是,流量來源的判定可能也變得更加困難,因為,該公司一開始認為主要來自Google的雲端環境,後續才改口表示,實際上來自多家雲端供應商及物聯網裝置。

在癱瘓網站運作的事故之外,國家級APT駭客的攻擊活動也是需要加以防範的對象,例如:俄羅斯駭客APT28在收信軟體Outlook部署後門程式NotDoor、北韓駭客Lazarus鎖定金融與加密貨幣產業的攻擊行動,還有中國駭客Silver Fox發動自帶驅動程式攻擊(BYOVD)的現象,都需要用戶提高警覺。

【攻擊與威脅】

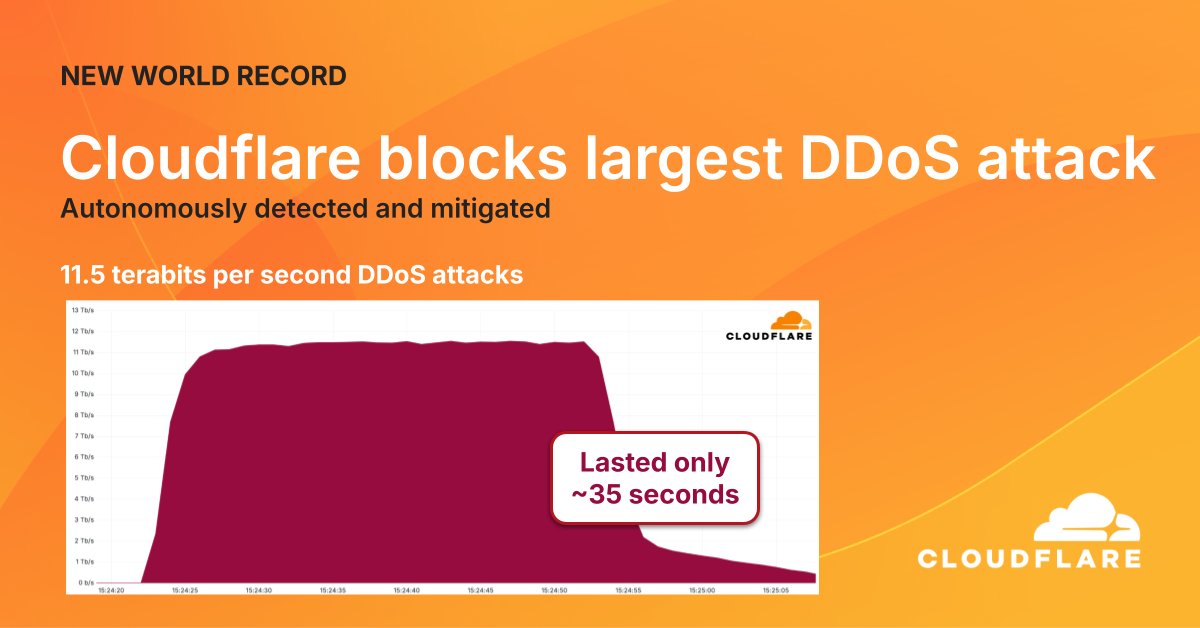

Cloudflare阻擋11.5 Tbps超高流量DDoS攻擊

最近Cloudflare自動化防禦在短短數十秒內,攔下峰值11.5 Tbps的DDoS攻擊,封包速率最高達5.1 Bpps,官方說明這是一場UDP洪水攻擊,持續約35秒。此外,過去數周Cloudflare自動化防禦,也已持續攔截數百起超高流量(Hyper-volumetric)攻擊。

事件最初Cloudflare在X提到攻擊流量「主要來自Google雲端」,但官方其後在社群更新,改口指出11.5 Tbps流量其實同時來自多個IoT裝置與多家雲端供應商,Google雲端只是其中之一,並非主要來源。

因UDP無需連線交握,攻擊者能在極短時間內把龐大流量,推送邊界路由器或上游連線,讓正常連線擁塞、丟包,服務對外呈現不可用。這種攻擊多半鎖定L3/L4層,需要在網路邊界採取即時自動化偵測與限速策略,才能在秒級爆量時維持可用性。

根據資安新聞網站Bleeping Computer、Dark Reading、Gbhackers的報導,輪胎大廠普利司通北美分公司(Bridgestone Americas,BSA)遭遇網路攻擊,影響該公司的工廠營運。

這波網路攻擊事故的揭露,最早在9月2日美國喬治亞州電視臺WRDW-TV的報導指出,BSA有兩座位於艾坎郡(Aiken County)的工廠遭遇局部的資安事故,影響部分生產設備。BSA全面啟動調查,並表示情況已經受到控制。雖然該公司透露他們的業務運作正常,但也指出工作受到影響的人員,可選擇留在公司上班執行預防性維護,或是回家放無薪假。此外,該公司初步認為客戶資料未受到波及。

隔天加拿大新聞網站MonJoliette報導指出,BSA位於魁北克省喬利埃特的輪胎製造工廠,也因網路攻擊暫停營運,喬利埃特市長Pierre-Luc Bellerose透露,這起事故恐影響普利司通北美所有工廠,在喬利埃特市估計有1,400名員工受到影響,這起事故的整體影響範圍及復原時間,目前仍不得而知。BSA向該新聞網站證實,他們正著手調查,現階段客戶資料尚未受到攻擊影響。

俄羅斯駭客APT28鎖定北約成員國而來,對收信軟體Outlook用戶部署後門NotDoor

兩年前俄羅斯駭客APT28鎖定收信軟體Outlook零時差漏洞CVE-2023-23397(CVSS風險評分為9.8),針對北約組織(NATO)成員國下手,目的是挾持Exchange電子郵件信箱帳號,如今這些駭客使用新的後門程式犯案,引起資安業者的注意。

資安業者S2 Grupo指出,APT28近期使用名為NotDoor的後門程式,對北約成員國的企業組織發動攻擊,此後門實際上是Outlook的VBA巨集,功能是監控傳入的電子郵件,一旦出現特定的文字,就會試圖接收攻擊者的命令,然後竊取資料、上傳檔案,或是在受害電腦執行命令。

為了迴邀偵測,駭客濫用微軟檔案共享服務OneDrive的應用程式執行檔,透過DLL側載手法載入惡意檔案SSPICLI.dll,於受害電腦植入NotDoor,並停用巨集防護機制。過程中惡意程式載入工具會執行經Base64處理的PowerShell命令,以便達成目的。

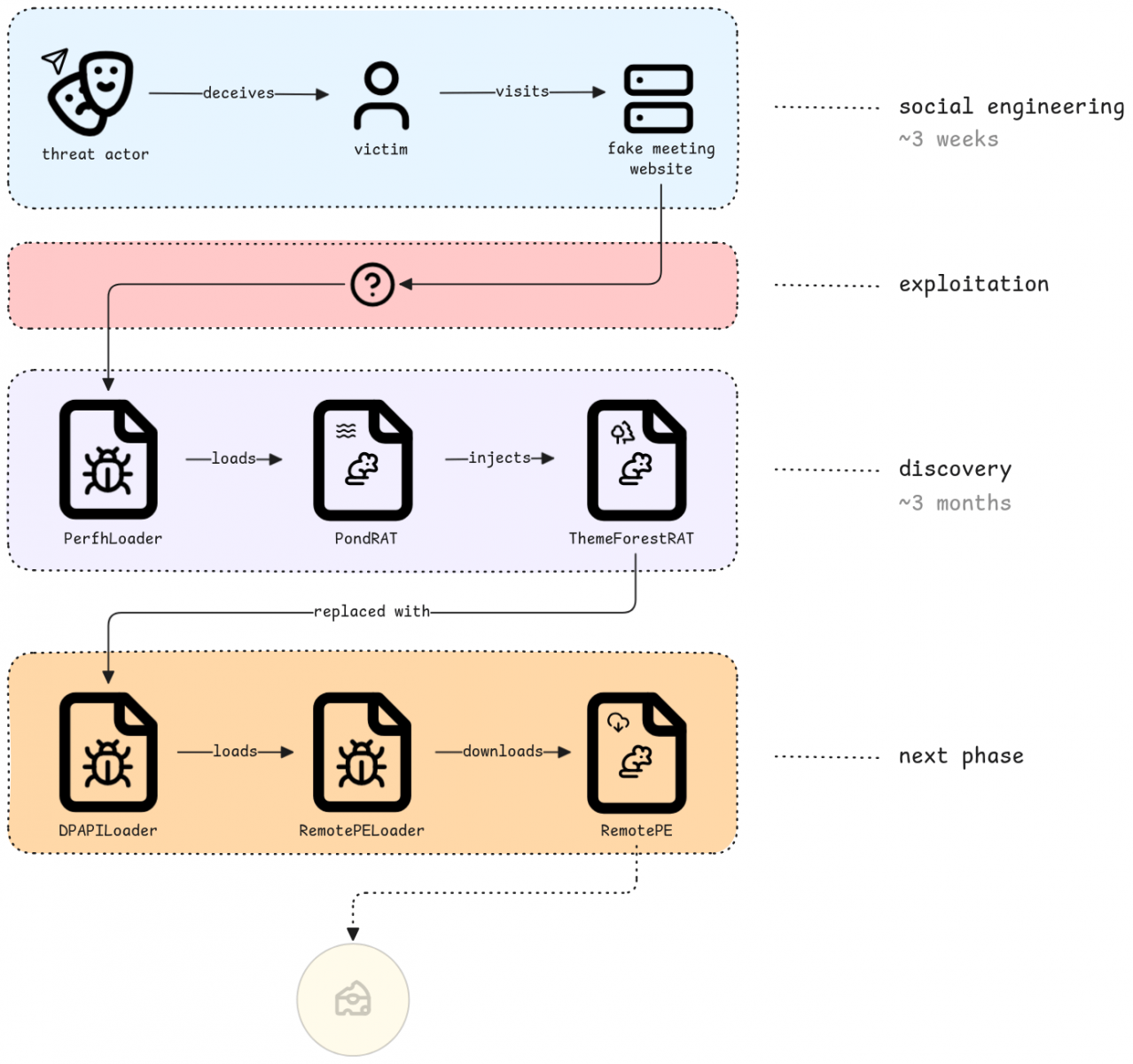

北韓駭客Lazarus運用PondRAT、ThemeForestRAT、RemotePE對金融與加密貨幣產業下手

惡名昭彰的北韓駭客組織Lazarus,繼今年5月傳出攻擊臺灣加密貨幣交易所幣託(BitoPro)引起關注,最近有資安業者針對駭客使用的作案工具公布調查結果,指出Lazarus旗下團隊去年先後使用3款遠端存取木馬(RAT)犯案,使得攻擊行動變得更加隱密且難以捉摸。

資安業者Fox-IT、NCC Group聯手,在最近幾年針對北韓駭客組織Lazarus旗下的特定團體進行追蹤,發現這些駭客涉嫌犯下多起資安事故,主要目標是金融與加密貨幣產業,特別的是,這些駭客在活動裡會運用多款RAT木馬,包括:PondRAT、ThemeForestRAT,以及RemotePE。

在去年一起針對去中心化金融(DeFi)組織的資安事故裡,駭客先是在Telegram假冒貿易公司的員工,透過假的會議網站接觸員工,接著,該名員工的電腦遭到入侵,被植入PondRAT,雖然Fox-IT推測駭客使用了Chrome零時差漏洞,但無法確認入侵的手法。

中國駭客Silver Fox濫用微軟簽署的驅動程式,散布ValleyRAT木馬

資安公司Check Point研究人員揭露,中國APT駭客組織Silver Fox在近期攻擊活動中,利用一款由微軟簽署,卻未列入任何封鎖清單的WatchDog Antimalware驅動程式,繞過Windows10與11的安全機制,進一步關閉防毒與EDR等防護工具,最後植入遠端存取木馬ValleyRAT。

研究人員觀察到,攻擊者準備了兩種驅動程式,以因應不同版本的Windows版本,在Windows 7等舊版系統,他們載入早已知名且被列管的Zemana驅動程式ZAM.exe 3.0.0.000,而在新版Windows10與11上,則使用之前未被發現有問題的WatchDog驅動程式amsdk.sys 1.0.600。兩者皆能繞過作業系統的受保護程序(PP/PPL)機制,直接終止EDR或防毒軟體的關鍵服務。當安全工具被迫關閉後,惡意程式得以不受干擾地進行下一步操作。

駭客攻擊流程通常由多功能惡意載入器啟動,惡意載入器在執行時會先檢查是否處於虛擬環境或沙箱,以規避分析。當判斷為安全環境,便會載入相應驅動,進行程序終止,再下載並啟動ValleyRAT。研究人員也指出,惡意程式具備持久化機制,確保受害電腦重新開機後仍會繼續執行。

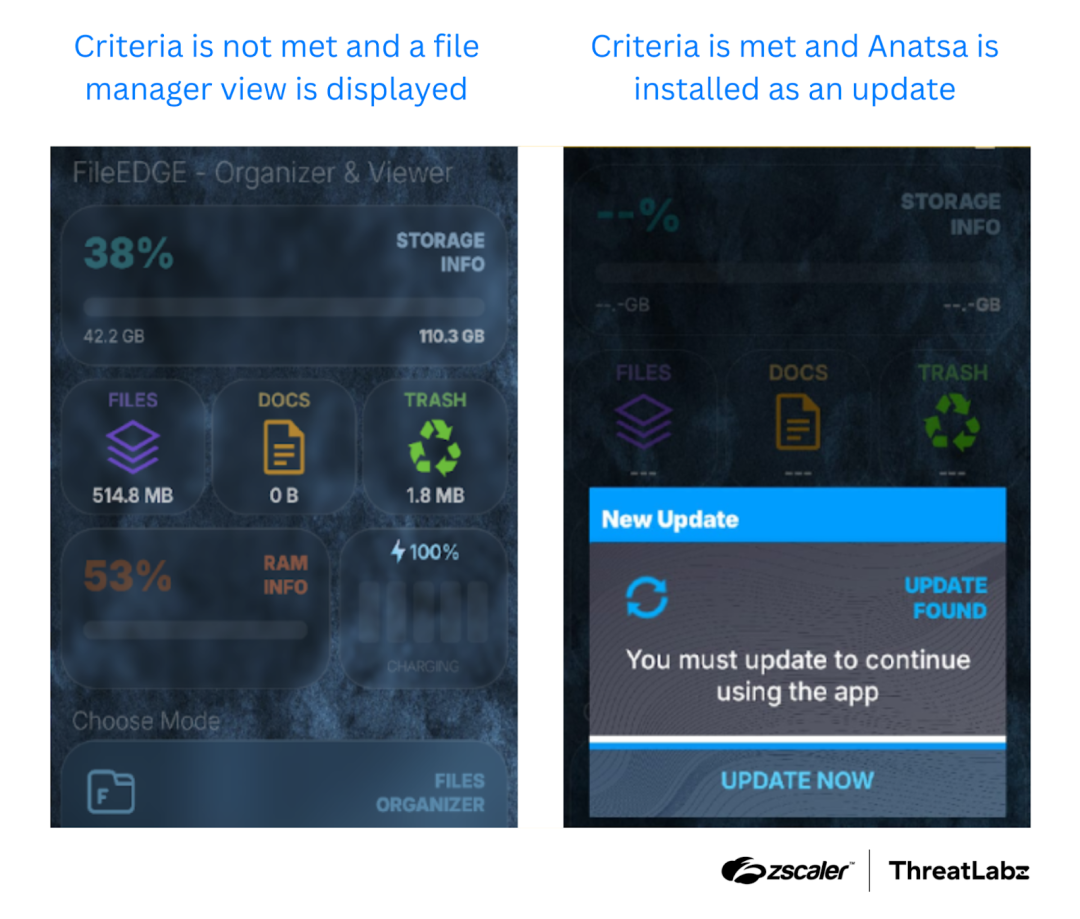

Anatsa安卓金融木馬再擴散,鎖定攻擊831款財務與加密貨幣App

資安公司Zscaler研究團隊指出,Android銀行木馬Anatsa(又稱TeaBot)持續活躍,並透過偽裝成文件閱讀器等工具型應用程式上架至Google Play,以規避檢測並吸引用戶下載。最新研究顯示,Anatsa目前針對的金融與加密貨幣應用已達831款,顯示其投遞手法與反分析技術再度升級。

資安公司Zscaler研究團隊指出,Android銀行木馬Anatsa(又稱TeaBot)持續活躍,並透過偽裝成文件閱讀器等工具型應用程式上架至Google Play,以規避檢測並吸引用戶下載。最新研究顯示,Anatsa目前針對的金融與加密貨幣應用已達831款,顯示其投遞手法與反分析技術再度升級。

為避免被發現,Anatsa在啟動前會先檢查裝置是否為模擬器或測試環境,如果發現異常,就只顯示檔案管理介面,維持正常App的假象。一旦確認環境安全,便會釋出木馬惡意酬載進一步展開行動。

核心攻擊手法在於竊取金融憑證,當Anatsa偵測到手機內安裝了特定銀行或交易App時,會從C2伺服器下載與該App介面相似的偽造登入頁面,誘騙使用者輸入帳號與密碼,再將這些資訊回傳給攻擊者。研究人員指出,目前Anatsa能對831款金融與加密服務進行此類攻擊,覆蓋歐洲與美國,且本輪新增納入德國與韓國,並擴及多個加密貨幣平臺。

其他攻擊與威脅

◆美國指出TP-Link Archer C7、TL-WR841N已知漏洞遭到利用

◆駭客組織GhostRedirector鎖定65臺伺服器下手,散布後門程式Rungan、IIS模組Gamshen

◆駭客組織NoisyBear透過ZIP檔案散布PowerShell載入工具,並進行資料外洩

【資安產業動態】

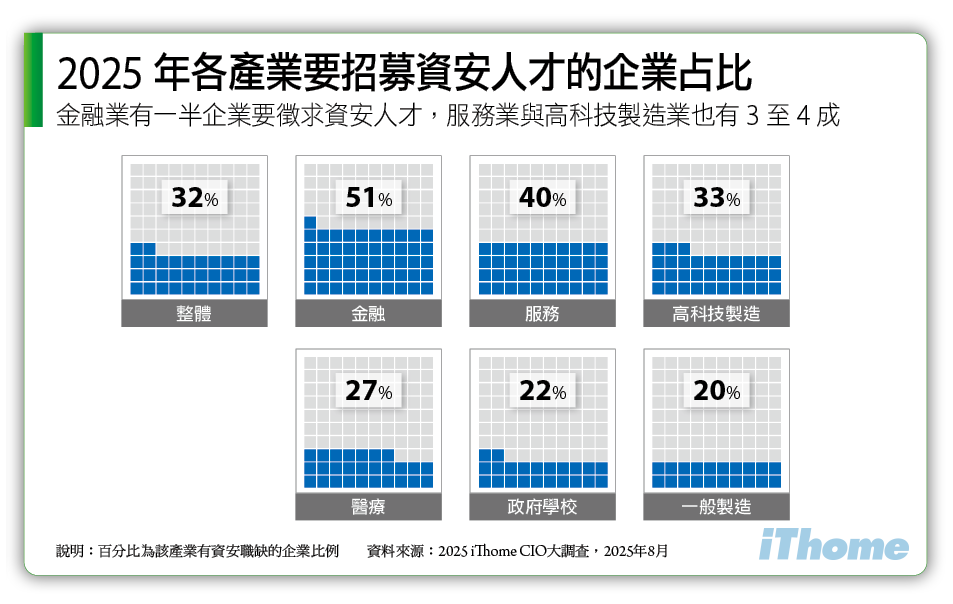

【iThome 2025企業資安大調查|企業資安人力】三分之一企業有意招募資安人才,服務業需求程度遠超以往

儘管生成式AI興起後,預期有助於緩解資安產業的人力不足,但企業防守方的資安人力剛性需求依舊存在。根據iThome 2025年資安大調查,以臺灣大型企業而言,今年要招募資安人才的企業,整體比例為3成2,也就是每3家企業就有1家企業要徵求資安人才,需求不低。若與近三年概況相比,自2022年首次突破3成比例以來,2023年增至3成7,2024年更是來到4成2的比例,這也突顯去年多家企業大舉招聘資安人才後,今年需求有放緩的態勢。

儘管生成式AI興起後,預期有助於緩解資安產業的人力不足,但企業防守方的資安人力剛性需求依舊存在。根據iThome 2025年資安大調查,以臺灣大型企業而言,今年要招募資安人才的企業,整體比例為3成2,也就是每3家企業就有1家企業要徵求資安人才,需求不低。若與近三年概況相比,自2022年首次突破3成比例以來,2023年增至3成7,2024年更是來到4成2的比例,這也突顯去年多家企業大舉招聘資安人才後,今年需求有放緩的態勢。

從產業別來看,最特別是服務業,今年有4成服務業要招募資安人才,等於每5家企業就有2家企業要找資安人才,顯現出與過往不同的態勢,高科技業亦有3成3比例的水準;不過,金融招募人才的企業比例大幅降低,從前幾年高達7成降至今年的5成,至於醫療業與一般製造業的比例則在2成左右或不到。

從資安人力數量需求來看,今年的人力剛性需求更是體現於此,去年臺灣大型企業平均擴編了約2.7名資安人員,而今年預計將再增加2.9名,這顯示出資安人力需求仍在,需求增長率約6%。

其他資安產業動態

近期資安日報

【9月4日】AI自動化資安防禦框架HexStrike-AI被用於零時差漏洞攻擊

熱門新聞

2026-03-06

2026-03-06

2026-03-09