資安公司Check Point研究人員揭露,駭客組織Silver Fox APT在近期攻擊活動中,利用一款由微軟簽署,卻未列入任何封鎖清單的WatchDog Antimalware驅動程式,繞過Windows10與11的安全機制,進一步關閉防毒與EDR等防護工具,最後植入遠端存取木馬ValleyRAT。

研究人員觀察到,攻擊者準備了兩種驅動程式,以因應不同版本的Windows版本,在Windows 7等舊版系統,他們載入早已知名且被列管的Zemana驅動程式ZAM.exe 3.0.0.000,而在新版Windows10與11上,則使用之前未被發現有問題的WatchDog驅動程式amsdk.sys 1.0.600。兩者皆能繞過作業系統的受保護程序(PP/PPL)機制,直接終止EDR或防毒軟體的關鍵服務。當安全工具被迫關閉後,惡意程式得以不受干擾地進行下一步操作。

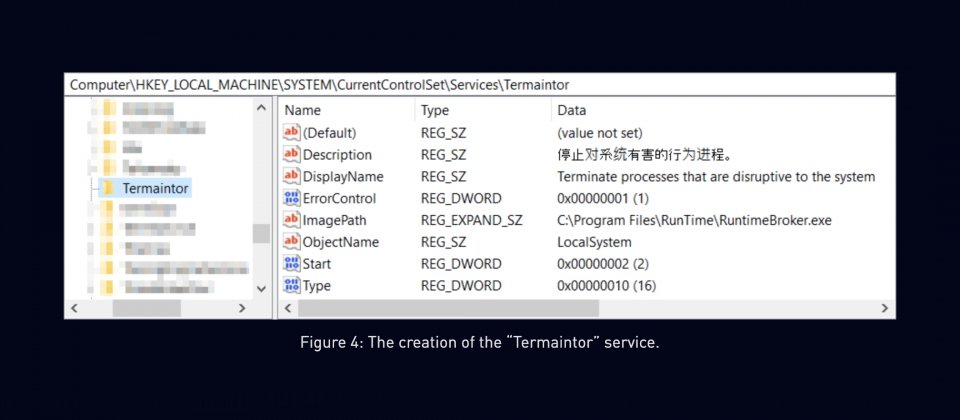

駭客攻擊流程通常由多功能惡意載入器啟動,惡意載入器在執行時會先檢查是否處於虛擬環境或沙箱,以規避分析。當判斷為安全環境,便會載入相應驅動,進行程序終止,再下載並啟動ValleyRAT。研究人員也指出,惡意程式具備持久化機制,確保受害電腦重新開機後仍會繼續執行。

WatchDog在接獲通報後,推出新版驅動試圖修補問題並加強權限控制。不過,研究人員又發現該版本仍未檢查PP/PPL,還是允許攻擊者關閉防毒軟體程序,而且Silver Fox APT也很快地修改了新版驅動的簽章屬性,透過極小幅度的變動改變檔案雜湊值,成功避開雜湊比對式的封鎖機制,同時保留微軟簽章的有效性。

駭客的最終目標是部署ValleyRAT,這是一款已知與Silver Fox APT高度關聯的後門程式,能進行遠端控制、資料竊取與持續監控。研究人員指出,相關C2伺服器位於中國境內,並鎖定亞洲地區常用的防毒軟體為主要攻擊對象,顯示其行動具有針對性。

研究人員建議,企業應確保套用新版封鎖清單,並搭配行為式偵測與監控,例如偵測受保護程序遭異常終止或關鍵安全服務被停用,同時也可套用Check Point提供的YARA規則。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23