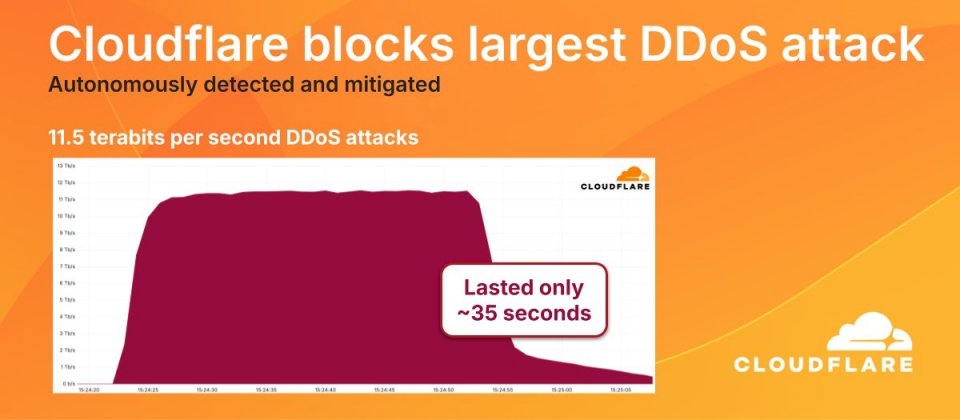

最近Cloudflare自動化防禦在短短數十秒內,攔下峰值11.5 Tbps的DDoS攻擊,封包速率最高達5.1 Bpps,官方說明這是一場UDP洪水攻擊,持續約35秒。此外,過去數周Cloudflare自動化防禦,也已持續攔截數百起超高流量(Hyper-volumetric)攻擊。

事件最初Cloudflare在X提到攻擊流量「主要來自Google雲端」,但官方其後在社群更新,改口指出11.5 Tbps流量其實同時來自多個IoT裝置與多家雲端供應商,Google雲端只是其中之一,並非主要來源。

因UDP無需連線交握,攻擊者能在極短時間內把龐大流量,推送邊界路由器或上游連線,讓正常連線擁塞、丟包,服務對外呈現不可用。這種攻擊多半鎖定L3/L4層,需要在網路邊界採取即時自動化偵測與限速策略,才能在秒級爆量時維持可用性。

Cloudflare過去已多次披露相近規模的案例,如今年5月中攔截7.3 Tbps攻擊,顯示超高流量攻擊事件正成為常見威脅型態。根據Cloudflare威脅報告,超高流量(Hyper-volumetric)攻擊指L3/L4攻擊頻寬超過1 Tbps、封包速率超過1 Bpps,或HTTP攻擊每秒請求數超過1 Mrps。這類攻擊多於短時間內爆發,且強度極高。

此次攻擊由Cloudflare自動化防禦系統偵測並緩解,官方未說明是否對服務造成影響,來源分布與向量等細節,仍待後續報告。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02

Advertisement