資安公司Wiz發現Nx供應鏈攻擊影響持續擴大,研究團隊指出,攻擊者除了在初期竊取環境變數與憑證外,還進一步濫用外洩的GitHub權杖,將至少6,700個原本屬於私有的儲存庫遭公開,涉及至少480個帳號,其中三分之二為組織。這些動作讓事件從單純的惡意套件散布,演變為更大規模的資料外洩。

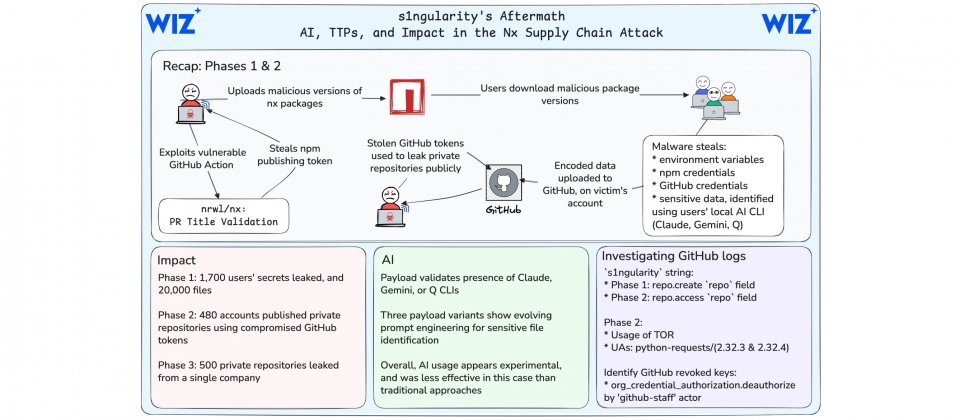

事件起點是8月26日,攻擊者濫用GitHub Actions取得Nx套件的NPM發布權杖,釋出惡意版本。安裝後的程式會收集環境變數與憑證,再透過受害者本機的GitHub CLI建立名稱帶有s1ngularity-repository文字的公開儲存庫,以存放外洩資料。

在第一階段,至少1,700名使用者的機密資訊被公開,總數超過2,000組可驗證憑證與2萬多個檔案,到8月28日清晨(UTC),還是有約9成外洩的GitHub權杖仍然有效,雖然GitHub之後展開大規模撤銷,最終僅有約5%仍能使用,但這段時間已讓攻擊者有機會存取並利用資料。Wiz在9月3日發布的分析指出,當時第一階段外洩的NPM權杖超過40%仍有效,接近100組。

第二階段中,攻擊者利用已竊取的GitHub憑證,將私有儲存庫大量公開。這些被公開的儲存庫以s1ngularity-repository-#5letters#為命名規則,有組織單次被公開的數量超過700個。雖然GitHub已經移除這些儲存庫,但機密資料可能已被外部下載與複製。第三階段則發生在8月31日,兩個遭入侵的帳號將單一組織的500多個儲存庫公開上傳,並加上S1ngularity描述與_bak後綴。

值得注意的是,惡意程式也偵測了本機是否安裝Claude、Gemini與Amazon Q等人工智慧CLI,並以不同提示詞嘗試建立敏感檔案清單再一併外洩。不過實際成效受限於工具安裝與憑證配置、模型安全防護,以及執行範圍限制等因素,整體成功率不到四分之一。在2萬份外洩檔中僅看到不到100組有效祕密,主要為人工智慧服務與雲端平臺金鑰。此一結果顯示人工智慧雖被納入攻擊鏈,但目前外洩資訊的效果有限且不穩定。

研究人員指出,這起事件的特點在於攻擊者能將單一設定疏漏逐步放大,最終造成廣泛的供應鏈影響。企業與開發團隊應立即檢查GitHub Audit Logs,特別是repo.create與repo.access事件中是否含有s1ngularity字串,以及是否有短時間內大量Clone的異常行為。當Audit Logs中出現actor_id為github-staff的org_credential_authorization.deauthorize事件,代表GitHub已針對帳號進行大規模撤銷。

同時,研究人員也建議開發者全面輪換受影響的GitHub與NPM憑證,檢查曾被公開的儲存庫是否包含敏感資料,並將權杖管理與最小權限落實到日常流程。如果開發環境內安裝人工智慧CLI,也應審查執行權限與限制,避免成為攻擊者利用的工具。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09