駭客鎖定GitHub儲存庫下手,挖掘開發團隊存放的帳密資料的情況,不時有資安事故傳出,但最近有越來越頻繁的現象,例如:有人假冒NPM市集客服,向套件開發者發送釣魚郵件騙取憑證,並至少在18個熱門套件植入惡意程式,意圖竊取用戶加密貨幣;8月底知名開源建置工具Nx被發現於NPM上架惡意版本,超過6千個私人GitHub儲存庫被波及。最近有一起大規模供應鏈攻擊,使得開發安全再度亮起紅燈。

資安業者GitGuardian揭露發生在9月5日的大規模供應鏈攻擊GhostAction,駭客於GitHub儲存庫注入惡意工作流程,竊得3,325組帳密、憑證或金鑰,影響327名GitHub用戶、817個儲存庫。針對駭客竊得機敏資料,涵蓋能存取PyPI、NPM、DockerHub的憑證,他們透過遠端端點發出HTTP POST請求而得逞。

針對這起事故發現的過程,GitGuardian指出他們起初是偵測到與FastUUID專案有關的GitHub疑似遭到入侵的跡象,經調查發現,此專案被注入了惡意的工作流程檔案,而且,維護者Grommash9於9月2日提交(Commit)惡意內容,標題是「新增Github Actions資安工作流程」,內含工作流程檔案,但用途卻是竊取機敏資料。

GitGuardian解析檔案內容,指出此工作流程會從CI/CD流程截取PyPI憑證,並傳送到攻擊者控制的伺服器。此憑證的用途,是FastUUID專案開發套件所用。雖然該憑證可被用來上傳有問題的FastUUID套件,不過攻擊者並未用來發布惡意套件。該公司在GitHub專案發出問題(Issue)向FastUUID開發團隊提出警告,並向PyPI通報此事,隨後PyPI將專案變更為唯讀狀態,而遭到入侵的GitHub用戶也取消原本發布的惡意內容。

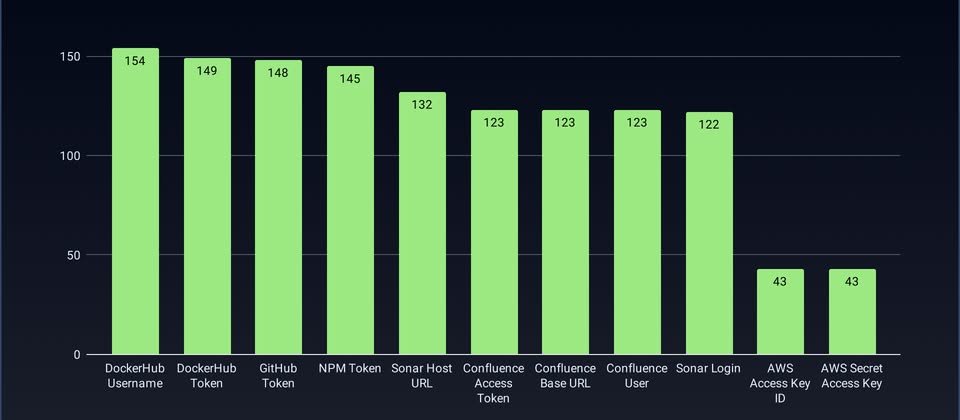

不過,FastUUID似乎並非駭客的主要目標,因為在他們在成功入侵的3天後,並未出現進一步的活動。然而後續GitGuardian發現,這實際上是規模更大的攻擊活動,他們後來看到有人將相同的惡意提交內容,推送到5個公開的儲存庫,以及10個私人儲存庫,於是進一步根據特徵進行比對,結果找到327個受害的GitHub用戶,並確認有3,325組機敏資料外流,其中最大宗的是DockerHub用戶名稱及憑證,分別有154、149個,其次是GitHub、NPM的憑證,有148、145個,其餘還有Confluence的憑證、URL、使用者名稱,以及AWS存取金鑰與ID等。

於是,GitGuardian決定在817個受影響的儲存庫提交問題來通知開發團隊,結果有100個已採取行動處理,剩下的717個專案當中,他們成功發出573個問題,其餘則是將問題刪除,或是停用相關功能。該公司也通報GitHub、PyPI、NPM的資安團隊,並對受影響的軟體套件進行監控,根據初步調查,有9個NPM套件、15個PyPI套件可能存在相關風險。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02