近期有數起資安事故出現後續發展,首先是勒索軟體Akira專門鎖定SonicWall防火牆的攻擊行動,原廠定調是利用已知漏洞CVE-2024-40766而得逞;再者,上週有精品業者、科技業者、航空業者傳出採用的第三方系統遭入侵而導致資料外洩,其中Google的事故出現新的進展,有資安新聞媒體指出,駭客竊得該公司潛在客戶的聯絡方式,並向他們勒索約230萬美元的比特幣。

我們將焦點轉回國內,一個月前偵測到資訊系統被入侵的海華科技,上週末發出新的重訊表示,勒索軟體Qilin公布的26份內部資料並非重要內容,他們經評估後確認對公司無重大影響。

【攻擊與威脅】

針對SonicWall防火牆近期遭攻擊事故,原廠定調是已知漏洞未修補所致

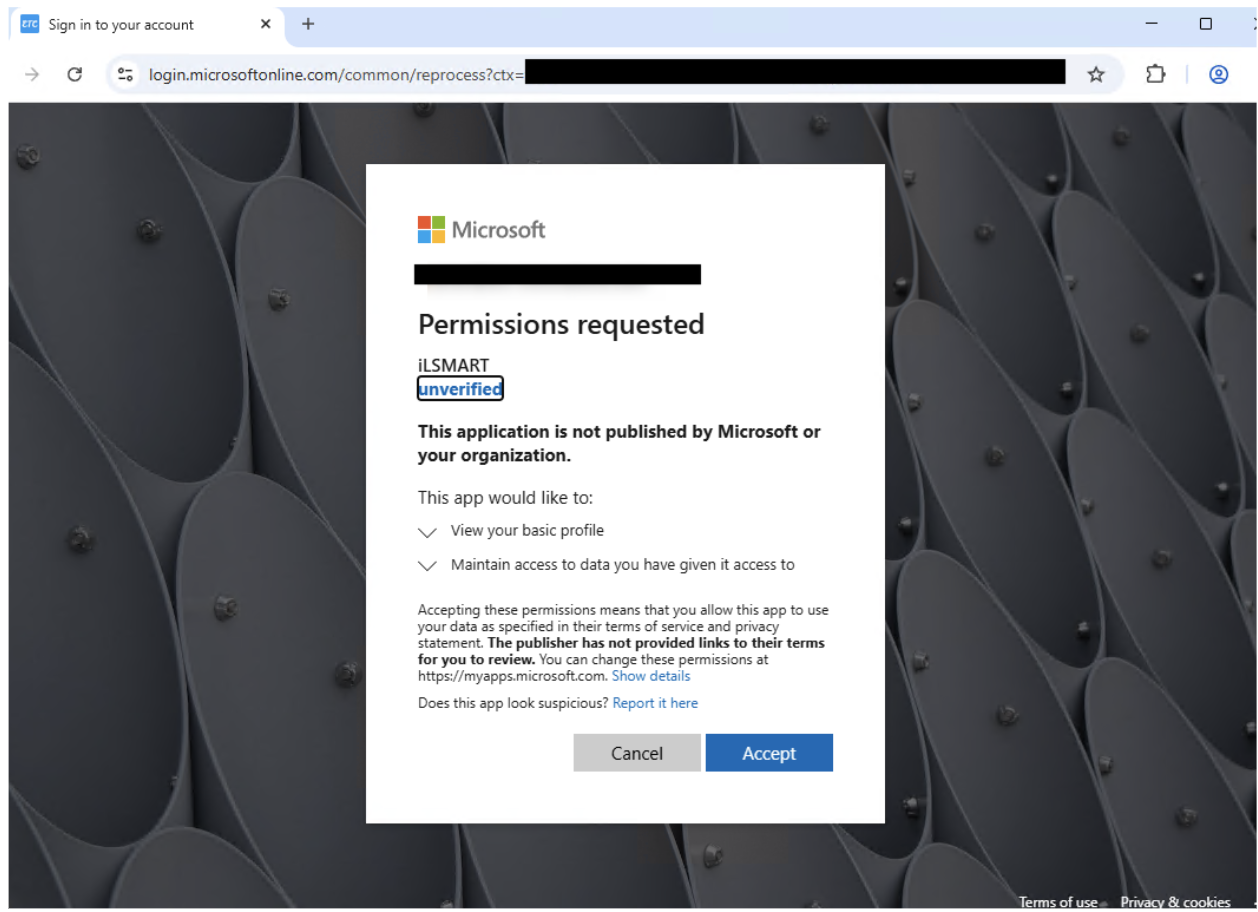

上週資安業者Arctic Wolf提出警告,他們在7月下旬發現,勒索軟體駭客Akira透過SonicWall防火牆取得初始入侵管道,然後從事勒索軟體活動的情況出現增加的現象,並指出駭客疑似利用零時差漏洞而得逞,然後透過SonicWall SSL VPN存取受害組織,呼籲用戶最好暫時停用SSL VPN功能因應,如今資安業者SonicWall介入調查,指出駭客利用的是去年公布的資安漏洞。

SonicWall發布資安公告指出,根據他們的調查結果,近期鎖定該廠牌SSL VPN系統的活動與CVE-2024-40766高度相關,駭客並非使用新的零時差漏洞。此為存取控制不當漏洞,SonicWall約在一年前公告及修補,影響第5代至第7代的裝置,CVSS風險評為9.3,值得留意的是,此漏洞被公布之前就已被用於實際攻擊。

對於這起攻擊行動的規模,SonicWall指出不到40起,而且許多事故的受害設備存在共通點,那就是曾從第6代防火牆作業系統SonicOS遷移至第7代,但本機用戶密碼並未重置而成為目標。該公司強調,緩解CVE-2024-40766不光只靠套用新版韌體,重設密碼其實是重要步驟。

Google近期揭露Salesforce系統資料外洩事故出現進展,傳出曝露潛在廣告主資訊

8月5日Google威脅情報小組(TAG)在兩個月前發表部落格文章發布更新,指出他們疑似遭到自稱是ShinyHunters的駭客組織UNC6240攻擊,Google在其中一個他們使用的Salesforce系統當中,察覺受到類似UNC6240的可疑活動影響,該公司進行回應並分析受害情況,並透露此系統存放了中小企業的聯絡資訊,事隔數日,有更進一步的消息傳出。

根據資安新聞網站Bleeping Computer的報導,Google在Salesforce CRM外洩的資料當中,涉及Google Ads潛在客戶的資訊,根據該媒體取得Google發出的資料外洩通知指出,這起事故影響該公司某個Salesforce系統存放的一組有限資料,而這些資訊的用途,是聯繫可能成為Google Ads客戶的企業組織。

究竟有多少公司行號受到影響,Google並未說明,Bleeping Computer取得ShinyHunters的說法,駭客聲稱竊得約255萬筆記錄,但並未透露是否有重覆資料。

英國網路威脅情報供應商SecAlliance本周公布一源自中國的簡訊詐騙模式,駭客將所盜來的支付卡綁定至Apple Pay和Google Wallet中,以繞過傳統的詐欺偵測。同樣位於英國的威脅情報業者Silent Push亦曾揭露同一手法,並將此一犯罪聯盟稱為Smishing Triad 。

根據這兩家業者的研究,Smishing Triad是自2023年初開始於全球發動簡訊網釣(Smishing)活動,駭客先透過SMS、RCS、iMessage等平臺傳送偽造通知(如包裹配送、銀行異常或帳號安全警示等);於簡訊中嵌入惡意連結以將使用者引導至網釣網站;這些網頁仿冒了銀行、支付平臺或零售商介面,以蒐集使用者所輸入的支付卡資訊;當銀行要求一次性密碼或推播驗證時,駭客還會誘導受害者輸入驗證碼。

SecAlliance則說,從2023年7月到2024年10月間,美國可能有1,270萬至1.15億張的支付卡遭到入侵,損失金額高達數十億美元,相信這是有史以來最複雜、財務損失最嚴重的簡訊網釣行動,也創造出一種現有安全框架難以招架的新型金融犯罪。

針對勒索軟體駭客公布部分竊得資料,海華科技表示對公司無重大影響

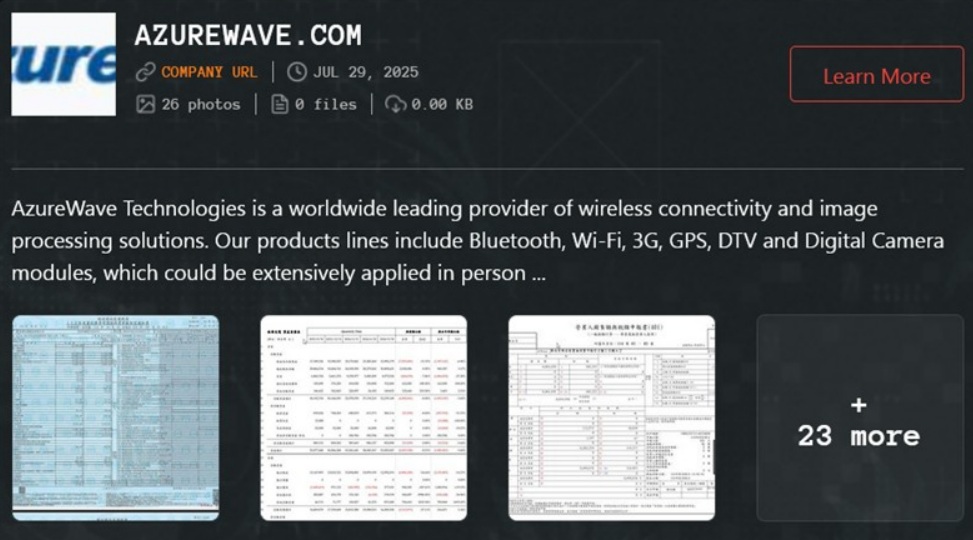

7月8日和碩旗下無線通訊模組及數位影像處理方案廠海華科技發布資安重訊,表示他們察覺資訊系統遭到攻擊,資訊部門第一時間執行斷網阻隔因應,並未對財務及業務造成重大影響,事隔一個月,有駭客組織聲稱是他們所為,並公布部分竊得資料。對此,海華發布重訊表示,經過確認,這些並非重要資料。

為何海華二度發布資安重訊,起因是民視新聞網的報導指出,惡名昭彰的勒索軟體駭客Qilin近日聲稱,他們從海華科技(AzureWave.com)竊得內部資料,並於暗網公布其中的26個檔案。至於歹徒是否對海華勒索,民視新聞網指出,Qilin並未提出進一步要求,公布部分內部資料疑似是為了向海華施壓。對此,海華取得報導提及的文件進行檢視,並表示根據評估對公司營運及財務無重大影響。

其他攻擊與威脅

◆PubyGems、PyPI用戶遭遇惡意套件攻擊,駭客意圖竊取帳密、加密貨幣,並竄改安全設定

◆惡意Go、NPM套件散布跨平臺惡意套件,攻擊者可遠端抹除電腦資料

【漏洞與修補】

微軟發出安全公告,警告Exchange Server混合部署模式存在重大漏洞CVE-2025-53786,可使攻擊者在某些狀況下提高權限,微軟呼籲用戶儘速安裝修補程式。

值得一提的是,這項漏洞其實已在今年4月18日發布的修補程式得到緩解,當時微軟宣布變更Exchange Server混合模式的安全設定,並發布Hot Fix修正程式,目的是改善此種部署模式的安全性。該公司事後進一步調查,確認當時緩解了特定漏洞,並登記為CVE-2025-53786列管。這項漏洞利用存在必要條件,攻擊者需事先取得本機Exchange Server管理員權限,從而於目標組織的雲端環境提升權限,而且不會留下輕易偵測或稽察到的跡證,CVSS風險為8.0。

這項漏洞影響Exchange Server 2016、2019,以及甫於7月正式推出的Subscription Edition(SE)。但為何7月上市的SE版也會存在4月修補的漏洞?微軟指出,原因是專屬的混合模式應用程式已是SE初期版本的一部分,假若用戶已經遷移到最新版本,他們已經得到相關防護。

Dell商務筆電特定晶片存在ReVault漏洞,影響逾百款機型恐遭持久控制與資料竊取

思科旗下威脅情報與資安研究團隊Talos揭露ReVault漏洞組合,涉及戴爾(Dell)商務筆電當中,採用博通(Broadcom)控制晶片的ControlVault3/3+韌體,以及Windows API共5項弱點。若不處理,攻擊者可取得持久性控制、繞過Windows登入並竊取敏感資料,影響超過100款Latitude與Precision等商務機型。

ControlVault為獨立硬體安全模組,裝載在稱為USH(Unified Security Hub)的子卡上,用於在韌體層儲存密碼、生物特徵與安全代碼,並連接指紋、智慧卡與NFC等周邊。現行主流版本為ControlVault3與ControlVault3+,廣見於上述商務與強固(Rugged)機型。

本次資安漏洞通報包括ControlVault韌體中的記憶體越界讀寫漏洞CVE-2025-24311、CVE-2025-25050,記憶體任意釋放漏洞CVE-2025-25215,記憶體堆疊溢位漏洞CVE-2025-24922,以及影響Windows API的不安全反序列化漏洞CVE-2025-24919。其中,CVE-2025-24919可被惡意設計的ControlVault回應觸發,進一步在主機上達成任意程式碼執行。

其他攻擊與威脅

◆WinRAR緊急修補零時差漏洞,駭客已用來散布惡意軟體RomCom

◆佳能旗下視訊監控系統存在重大漏洞,6,500臺主機面臨被挾持的風險

近期資安日報

【8月8日】越南駭客竊資軟體攻擊行動升溫,逾20萬組帳密遭竊

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23