最近鎖定Linux作業系統的惡意軟體攻擊頻傳,其中有一起事故的揭露引起許多資安媒體關注,那就是後門程式Plague的活動,揭露此事的資安業者Nextron Systems指出,相關的惡意程式最早在一年前就出現,而且,對於攻擊者的身分,目前仍不得而知。

而在漏洞揭露有關的消息,其中又以趨勢科技企業端點防護系統Apex One的重大漏洞相當值得留意,因為目前已有攻擊行動出現;另一個出現攻擊行動的重大漏洞,是存在於WordPress佈景主題Alone的CVE-2025-5394;此外,本週Adobe修補電子表單平臺AEM Forms零時差漏洞,用戶也要特別留意,因為相關資料在修補前已遭公布,而且,其中一個還是危險程度達到滿分的漏洞。

【攻擊與威脅】

後門程式Plague透過SSH入侵Linux伺服器,濫用身分驗證模組PAM匿蹤

資安業者Palo Alto Networks在最近揭露去年中國駭客CL-STA-0969攻擊西亞或中東國家電信產業的事故中,提到駭客藉由插入式身分驗證模組(Pluggable Authentication Module,PAM)框架實作後門,現在有另一家資安業者指出,駭客濫用前述的Linux作業系統身分驗證機制模組,使得打造出來的惡意程式能靜悄悄地繞過系統的身分驗證流程,並能建立持久的SSH存取管道。

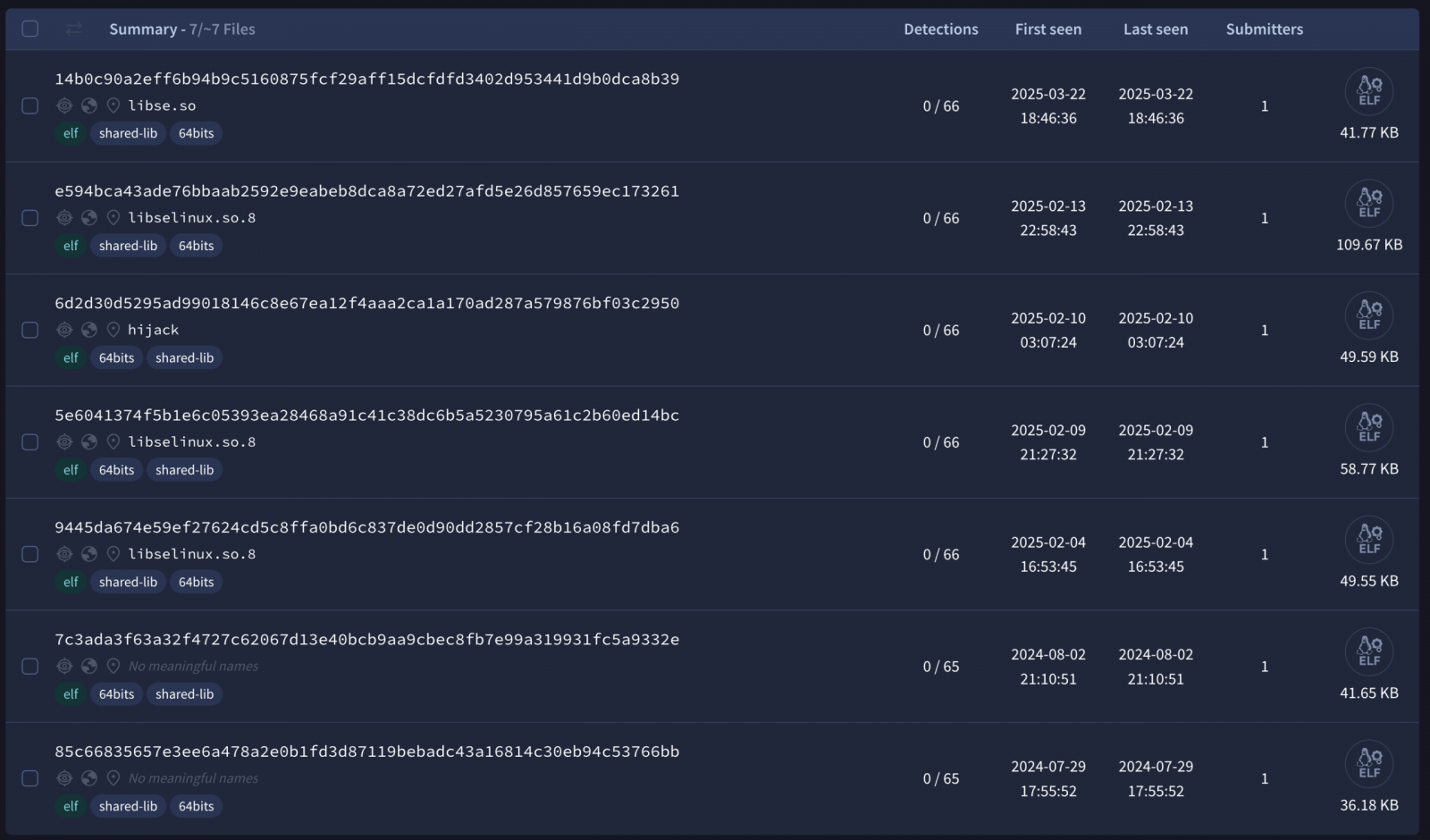

這支最新發現的Linux惡意程式稱為Plague,相關消息揭露後,多家資安新聞媒體紛紛報導此事。由於以PAM為基礎打造,使得Plague的活動行蹤相當隱密,最近一年以來,其實已有數個版本的Plague被上傳到惡意程式分析平臺VirusTotal,但幾乎沒有防毒引擎將其視為有害,這樣的情況引起資安業者Nextron Systems注意並介入調查,指出這是首度有人將PAM用於打造Linux惡意程式的攻擊行動。

更令人驚恐的部分在於,Nextron Systems找到的Plague惡意程式檔案,最早約在一年前出現,這些檔案大部分從美國上傳至VirusTotal,但也有從中國上傳的檔案。

WordPress佈景主題Alone存在重大漏洞,已被用於實際攻擊行動

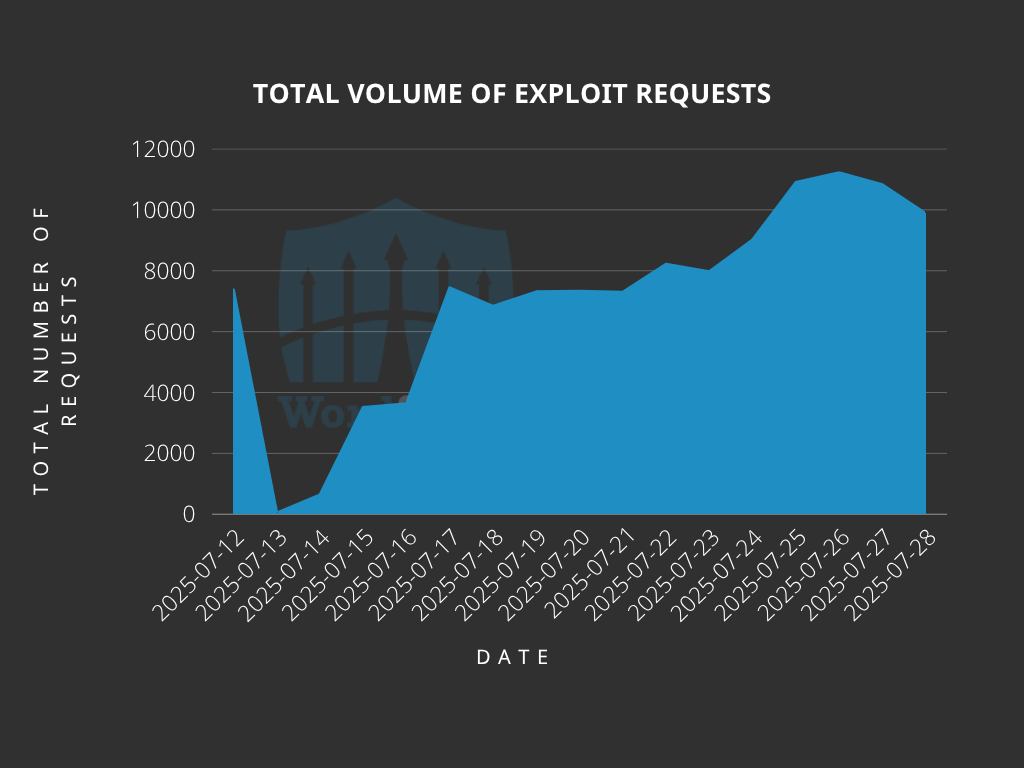

資訊安全公司Wordfence揭露,名為Alone的WordPress佈景主題存在重大安全漏洞CVE-2025-5394,並發現已有攻擊者利用該漏洞攻擊未修補的網站。該漏洞屬於9.8分的重大危險層級,能使未經授權的遠端攻擊者上傳惡意檔案,甚至執行遠端程式碼,最終導致網站被完全控制。Alone主題整體銷售量約9,000份,目前Wordfence已偵測到超過12萬次的相關攻擊嘗試。

該漏洞最早由研究人員於5月通報,經驗證後確認屬實,Wordfence便隨即透過其防火牆規則提供防護。不過,攻擊者似乎早已掌握到原始碼變更,趕在開發團隊公開揭露之前,便展開大規模的入侵嘗試。

攻擊者透過上傳藏有惡意後門的外掛檔案,植入具有網站管理員權限的帳號或執行後門程式,或是安裝網頁檔案管理工具,以便維持對網站的控制。Wordfence偵測的攻擊資料顯示,數個來自歐洲地區的IP位址特別活躍,其中單一IP位址就曾嘗試入侵超過3萬次,代表這類攻擊已高度自動化且大規模進行。

其他攻擊與威脅

◆協作及線上會議平臺遭到濫用,駭客以Zoom及Teams架設C2

◆針對去年的Snowflake供應鏈攻擊事故,駭客也從受害組織的Salesforce實體竊取資料

◆視訊鏡頭和麥克風存取通知也有假的!Lazarus用於從事社交工程攻擊,散布PyLangGhost RAT

◆北韓駭客鎖定軟體開發及IT領域的求職者而來,意圖透過JavaScript惡意軟體滲透美國企業組織

◆UAC-0099鎖定烏克蘭軍方而來,透過HTA檔案散布惡意程式載入工具MatchBoil

【漏洞與修補】

趨勢科技企業端點防護軟體Apex One爆2項RCE漏洞,已發現攻擊行動

趨勢科技本周公告,企業端點安全產品Apex One產品發現2項重大遠端程式碼執行(RCE)漏洞,而且已經有攻擊行動,趨勢科技剛剛釋出暫時性緩解工具,供內部建置的用戶套用,並預計8月中旬發布正式修補程式。

這些漏洞出現在此端點防護產品的管理主控臺,被登記為CVE-2025-54948和CVE-2025-54987,兩者皆為指令注入RCE漏洞,可讓遠端攻擊者不需經過驗證上傳惡意程式碼,在受害系統上執行指令,CVSS風險值都是9.4。趨勢科技指出,CVE-2025-54987和CVE-2025-54948基本上相同,差別是影響不同CPU架構的裝置。

值得留意的是,漏洞利用存在先決條件,那就是攻擊者必須實際或遠端存取Apex One管理主控臺,因此,趨勢科技指出,假若用戶的管理主控臺能直接從網際網路存取,最好能限制存取或是暫時關閉來降低風險。

8月5日Adobe針對電子表單平臺Adobe Experience Manager Forms(AEM Forms)發布緊急修補,公告兩個資安漏洞,這些漏洞不僅危險,其中一個風險值更達到滿分,而且,相關細節在Adobe發布修補程式之前,就已經被公布,很有可能成為接下來歹徒利用的對象。因此,Adobe認為,雖然目前他們尚未發現漏洞遭到利用的跡象,但用戶應以最優先層級採取因應措施。

這兩個漏洞是CVE-2025-54253、CVE-2025-54254,影響6.5.23之前版本的AEM Forms,其中最嚴重的是CVSS評分達到10分的CVE-2025-54253,此漏洞起因是組態不當,可被用於執行任意程式碼,一旦攻擊者成功利用,就有機會繞過安全機制並執行程式碼,而且,過程裡完全無需使用者互動。

AI程式碼編輯器Cursor存在資安漏洞CurXecute,恐被用於提示注入攻擊

人工智慧(AI)的整合搭配,對於軟體開發生產力的提升,扮演的角色越來越重要,一旦存在相關漏洞,就有可能讓開發者在編寫程式碼的過程裡,帶入攻擊者的惡意內容,或是進一步對開發環境上下其手。

例如,最近資安業者Aim Security揭露的高風險漏洞CurXecute,就是這種型態的例子。這個漏洞出現在AI整合式開發環境(IDE)Cursor,一旦攻擊者成功利用,就有機會遠端執行任意程式碼(RCE),CVSS風險評為8.6。他們向Cursor開發團隊通報此事,Cursor於7月8日發布1.3.9版修補,並將漏洞登記為CVE-2025-54135列管。

Aim Security認為,CurXecute發生的原因牽涉三種層面,分別是MCP自動執行的機制、即時建議的編輯內容,以及提示注入引發RCE的途徑。由於只要發現~/.cursor/mcp.json出現新的內容,Cursor就會在沒有使用者確認的情況下執行,再加上代理程式建議修改mcp.json的內容已存放於磁碟,即便使用者否決還是會照樣執行,因此攻擊者只要透過Slack等MCP支援的外部平臺注入惡意資料,就有機會操控Cursor的AI代理程式,從而執行任意命令。

【資安產業動態】

趨勢科技在黑帽大會展現AI資安創新,虛擬紅藍隊為主要焦點,另強調重視資料安全與Agentic SIEM的發展

【拉斯維加斯直擊】關於生成式AI對網路安全的影響,許多人首先會聯想到的是,攻擊者可藉由AI工具與AI代理技術,擴大攻擊規模並提升資安風險。然而,AI同時也正在賦能防禦者,可使每位資安從業者都能擁有自己的AI代理,有效提升防禦效率。

特別的是,在今年黑帽大會(Black Hat USA 2025)活動的AI Summit研討會上,趨勢科技揭露AI資安最新進展與觀察,他們認為,AI不僅正在重新定義防禦方式,讓我們從被動因應轉向可預測攻擊的主動防禦,同時,AI也正在引領資安典範的轉型,從被動轉向主動的風險模擬。

此外,趨勢科技也指出AI時代需要新的資料安全方案,以及AI代理促進了Agentic SIEM的演進。

近期資安日報

【8月6日】時尚精品業者、科技龍頭接連傳出資料外洩,駭客疑攻擊Salesforce執行個體得逞

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-23