資安業者Palo Alto Networks在最近揭露去年中國駭客CL-STA-0969攻擊西亞或中東國家電信產業的事故中,提到駭客藉由插入式身分驗證模組(Pluggable Authentication Module,PAM)框架實作後門,現在有另一家資安業者指出,駭客濫用前述的Linux作業系統身分驗證機制模組,使得打造出來的惡意程式能靜悄悄地繞過系統的身分驗證流程,並能建立持久的SSH存取管道。

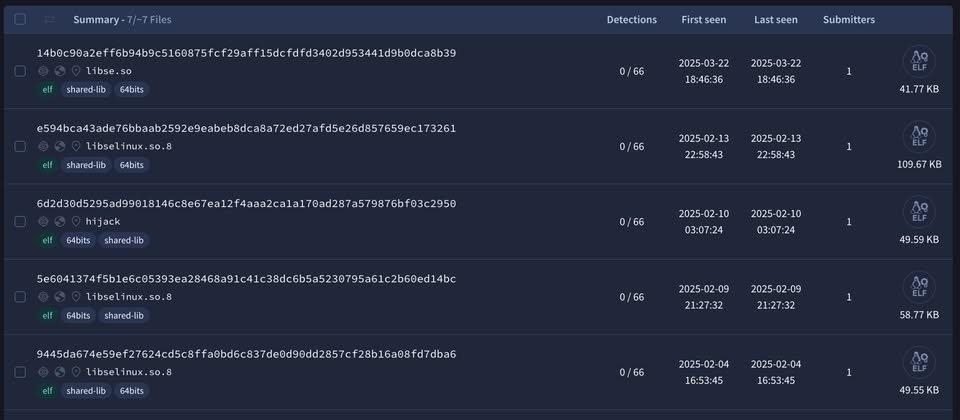

這支最新發現的Linux惡意程式稱為Plague,相關消息揭露後,多家資安新聞媒體紛紛報導此事。由於以PAM為基礎打造,使得Plague的活動行蹤相當隱密,最近一年以來,其實已有數個版本的Plague被上傳到惡意程式分析平臺VirusTotal,但幾乎沒有防毒引f擎將其視為有害,這樣的情況引起資安業者Nextron Systems注意並介入調查,指出這是首度有人將PAM用於打造Linux惡意程式的攻擊行動。

PAM是將多種低階身分驗證機制整合到API的模組,最早由Sun Microsystems於1995年提出,目的是讓需要通過驗證的應用程式只需透過API,就能使用各種驗證方法,而無須實作低階的驗證功能。因此在Linux環境裡,管理者可利用PAM決定應用程式進行驗證的方法,從而強化此作業系統的驗證彈性及安全。

然而,由於Plague深度整合到PAM的身分驗證堆疊,不僅在系統更新之後不會受到影響,而且幾乎沒有留下任何活動的跡象,再加上駭客採取多層混淆機制,以及竄改環境變數,使得一般的資安工具難以偵測此惡意程式的存在。

更令人驚恐的部分在於,Nextron Systems找到的Plague惡意程式檔案,最早約在一年前出現,這些檔案大部分從美國上傳至VirusTotal,但也有從中國上傳的檔案。對於攻擊者的身分,該公司表示目前仍不清楚,但駭客在部分檔案留下了1995年電影《網路駭客(Hacker)》臺詞作為彩蛋,可能想要表明自己相當高深莫測。

究竟這後門程式有那些功能?Nextron Systems提及主要有4種,分別是阻礙分析及逆向工程的Antidebug,以及保護敏感字串及組態來干擾分析的字串混淆功能,再者,該後門具備能用入侵的靜態密碼,以及抹除駭客行蹤的「隱藏連線階段元件(Hidden Session Artifacts)」。

除了上述的PAM,駭客濫用Linux作業系統內建的元件來迴避偵測的情況,已有前例,例如,今年4月資安業者Armo揭露的Rootkit攻擊手法,就是利用名為io_uring高效能非同步I/O核心API,從而繞過防毒軟體、EDR等端點防護系統偵測。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05