中國駭客組織鎖定電信業者從事大規模網路間諜活動,藉此針對特定的政治人物進行情報收集,這樣的事故又以去年9月爆發的Salt Typhoon駭客攻擊行動受到高度關注,不僅傳出AT&T、Verizon、Lumen等多家大型業者受害,相關攻擊亦得到美國政府的證實,後續更傳出這些駭客也對其他國家電信業者下手的情況;另有資安業者揭露專門攻擊南亞、非洲電信業者的駭客組織Liminal Panda,如今又有資安業者揭露相關事故的最新調查結果。

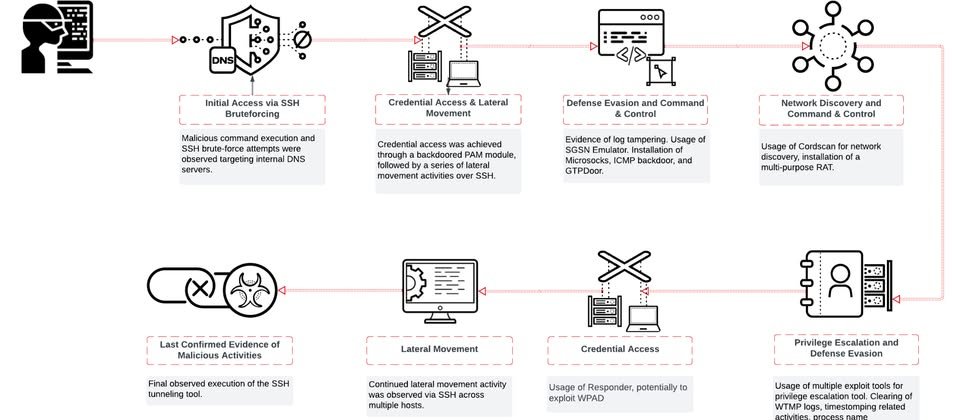

上週資安業者Palo Alto Networks發布調查報告指出,名為CL-STA-0969的駭客於去年2月至11月,鎖定西南亞(又稱西亞或中東國家)電信產業發動數起攻擊行動,他們部署多種工具與通訊機制,以便透過更為彈性的方法來遠端控制特定物件。其中一種作案工具是Cordscan,用途是收集行動裝置地理位置的資料,因此該公司推測,駭客有可能以此跟蹤受害者。

針對這些駭客的來歷,Palo Alto Networks推測是與Liminal Panda高度相關的國家級駭客,但也有部分工具來自其他組織,例如:LightBasin、UNC3886、UNC2891,以及UNC1945。

而對於駭客使用的作案工具,Palo Alto Networks提及是專門為電信環境所打造,包含:AuthDoor、GTPDoor、ChronosRAT、NoDepDNS,這些工具濫用SSH、ICMP、DNS、GTP等常見的通訊協定,讓駭客能用來建立存取管道、執行命令,以及建立C2通訊連線。此外,他們也運用多項可公開取得的應用程式,例如:代理伺服器工具Microsocks Proxy、Fast Reverse Proxy(FRP),以及網路掃描工具Fscan、廣播名稱解析工具Responder。

再者,他們也打造能觸發已知漏洞的工具,被利用的漏洞包括:Linux核心權限提升漏洞Dirty COW(CVE-2016-5195)、Pkexec權限提升漏洞PwnKit(CVE-2021-4034)、Sudo權限提升漏洞CVE-2021-3156。

附帶一提的是,這些駭客為了避免東窗事發,他們也採取多種隱匿活動形跡的手段,確保攻擊基礎架構的營運安全,而且運用多種迴避防禦的伎倆,避免被偵測到相關活動,像是使用DNS隧道引導流量、透過其他行動裝置操作環境路由流量、清除身分驗證事件記錄,以及偽裝處理程序的名稱。此外,他們也會停用SELinux迴避偵測,並在插入式身分驗證模組(Pluggable Authentication Module)的框架當中,實作後門功能。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27