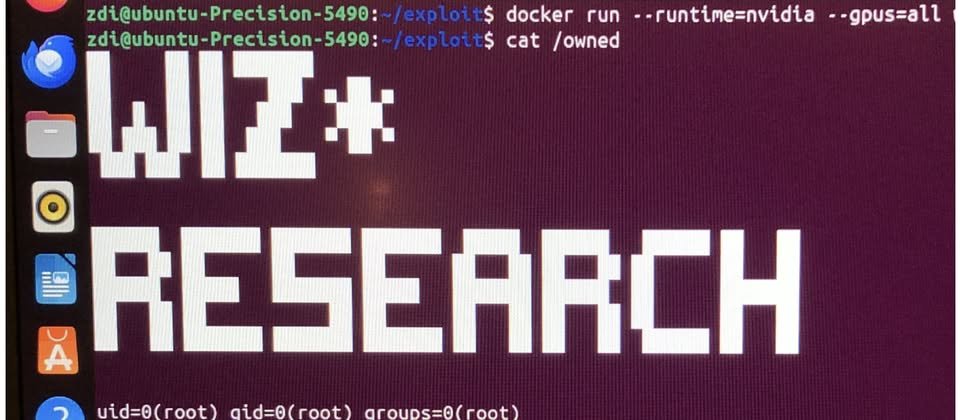

7月15日Nvidia發布1.17.8版Container Toolkit、25.3.1版GPU Operator,修補資安漏洞CVE-2025-23266、CVE-2025-23267,其中又以重大層級的CVE-2025-23266特別值得留意,資安業者Wiz公布細節,指出攻擊者只需要3行指令,就有機會透過Container Toolkit進行容器逃逸,從而廣泛影響AI基礎設施。

CVE-2025-23266的問題,在於Container Toolkit處理開放容器倡議組織(OCI)的掛鉤(Hook)機制,攻擊者可用來提升權限並執行任意程式碼,一旦成功利用,就能提升權限、資料竄改、資訊洩露,或是阻斷服務(DoS),CVSS風險評為9.0。

在Nvidia發布這份公告後兩天,Wiz進一步揭露漏洞的細節,他們警告該漏洞將可能造成AI生態圈系統性的風險。因為Nvidia Container Toolkit廣泛用於雲端及SaaS供應商的AI服務,是所有主要雲端供應商代管的許多AI與GPU服務的骨幹。

就弱點濫用的狀況而言,由於能讓惡意容器繞過隔離機制,並取得主機完整的root存取權限,甚至能在拆除不同雲端用戶之間的隔離機制,進而影響數千個企業組織,所以,他們也將CVE-2025-23266取名為NVIDIAScape。

為什麼Wiz會認為這個漏洞在代管人工智慧服務的環境更加嚴重?基於上述容器逃逸的狀況,攻擊者有機會濫用共享的GPU基礎設施,來執行自己的人工智慧容器,而在這種情況下,惡意用戶可利用漏洞執行特製容器,從而逃離雲端服務業者設下的邊界,對於主機進行完全的root控制,甚至能竊取、操縱他人的私有模型與敏感資料。根據Wiz的估算,全球約有37%雲端環境可能受到這項漏洞影響。

相較於多數弱點曝露在網際網路可能會造成廣泛的影響,而成為IT人員優先修補的重要判斷依據,Wiz強調,具有CVE-2025-23266的Nvidia Container Toolkit主機並非如此,因為,攻擊者初期目標是開發者,原因是若是鎖定開發人員從事社交工程攻擊得逞,就有機會事先存取容器映像檔儲存庫,或是允許使用者載入任意映像檔的其他環境,從而達到利用漏洞的條件。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12