程式碼儲存庫公開的帳密資料,近年來已經成為駭客用於攻擊的資源,其中最常被利用的來源是存放於GitHub的資料,如今有人針對特定類型的金鑰下手,發動類似型態的攻擊行動。

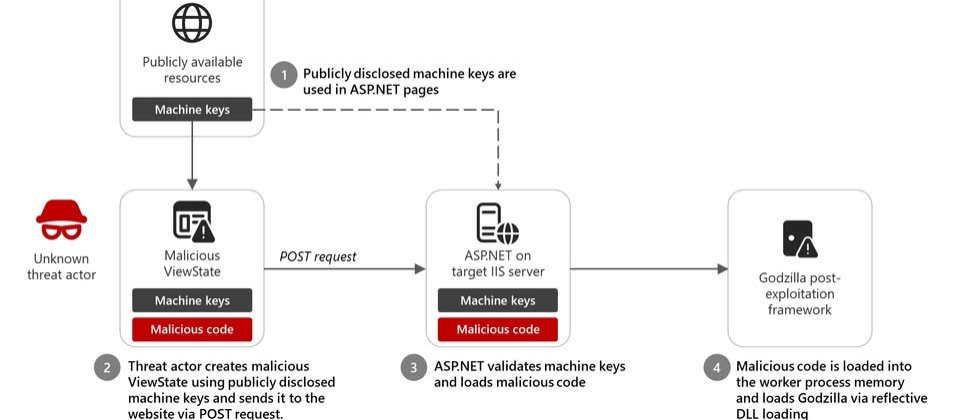

微軟威脅情報團隊於去年12月發現一起攻擊行動,有人利用公開的ASP.NET靜態金鑰注入惡意程式碼,目的是散布後利用框架Godzilla。在調查過程裡,他們發現這起事故是開發人員不安全的實作釀禍,將這些金鑰不慎在公開的程式碼文件或儲存庫曝光,而讓歹徒有可乘之機。

研究人員總共確認有超過3千個金鑰被用於這起事故,他們將這種攻擊行動歸納為ViewState程式碼注入攻擊,但有別於過往出現的ViewState攻擊,最大的差異在於金鑰的取得管道,以往駭客通常是透過地下管道購得,但如今是直接使用開發人員公開暴露的金鑰。微軟指出,這種公開金鑰可能存在更高的資安風險,因為通常能在多個儲存庫取得,甚至有機會不須修改就推送到開發的程式碼。

關於細部攻擊過程,微軟表示駭客利用公開金鑰進行程式碼注入攻擊,利用ViewState惡意酬載以反射式載入手法,執行名為assembly.dll的檔案,而這個檔案就是Godzilla框架的元件,一旦攻擊者得逞,就有機會於受害主機執行惡意命令,或是於處理程序注入Shell Code。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23

Advertisement