因地緣政治,臺灣總是成為中國駭客的主要攻擊目標。近日資安業者TeamT5揭露中國駭客自去年底出現的連續網路攻擊,針對金融機構而來。值得留意的是,駭客所發送的信件,主旨與內容在該行業可說是相當常見,使得研究人員認為,就算是與業務相關的郵件也要提高警覺,小心可能有詐。

除了國內的網路釣魚郵件攻擊事故,新的勒索軟體攻擊情勢也值得我們關注。例如,勒索軟體CatB以特殊的啟動方式、埋藏勒索訊息的手法,引起資安業者Minerva、Fortinet關注,如今資安業者SentinelOne揭露新的調查結果──該勒索軟體也納入了部分竊密軟體的功能。

駭客散布惡意軟體的管道,網路釣魚可說是相當常見,但透過搜尋引擎惡意廣告、YouTube頻道的做法也不時有事故傳出。如今,有人結合了惡意廣告和YouTube頻道兩者,導致使用者看到廣告是來自YouTube,而可能大大降低戒心。

【攻擊與威脅】

臺灣金融機構遭到中國駭客鎖定,假借以保單借款為誘餌的釣魚郵件,意圖散布Cobalt Strike

資安業者TeamT5提出警告,他們發現近日中國駭客鎖定臺灣金融機構的攻擊行動,他們在2023年1月看到假借保單借款名義的釣魚郵件攻擊,收信人一旦執行,電腦就可能會被植入滲透測試工具Cobalt Strike。但這起事故並非單一事件,這些駭客自2022年12月,就嘗試以聖誕節祝賀為名義寄送釣魚郵件,挾帶7-Zip壓縮檔格式的附件,內有名為Christmas notice.pdf .exe。

資安業者TeamT5提出警告,他們發現近日中國駭客鎖定臺灣金融機構的攻擊行動,他們在2023年1月看到假借保單借款名義的釣魚郵件攻擊,收信人一旦執行,電腦就可能會被植入滲透測試工具Cobalt Strike。但這起事故並非單一事件,這些駭客自2022年12月,就嘗試以聖誕節祝賀為名義寄送釣魚郵件,挾帶7-Zip壓縮檔格式的附件,內有名為Christmas notice.pdf .exe。

研究人員表示,駭客不只將誘餌檔案更換圖示,偽裝成Word文件,也在副檔名前加入多個空格,來蒙騙使用者。再者,而夾帶惡意軟體的執行檔當中,駭客也塞入許多垃圾程式碼,並運用控制流程扁平化(Control Flow Flattening)的混淆技術,而讓防毒軟體難以偵測。

不只加密檔案,勒索軟體CatB也能竊取瀏覽器與收信軟體的機密

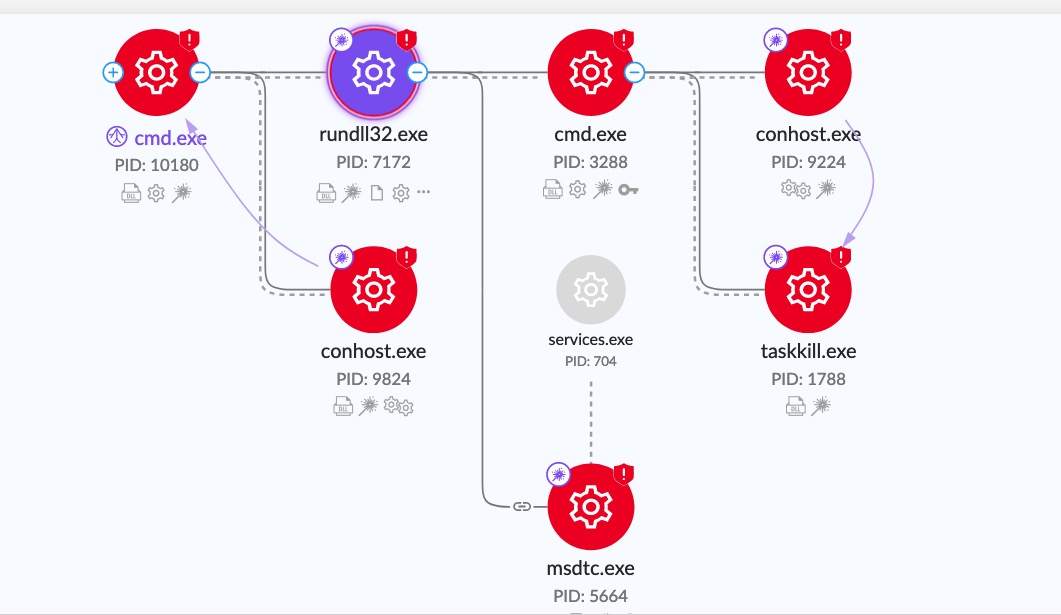

勒索軟體CatB攻擊特徵是濫用Windows作業系統的MSDTC服務,並以DLL挾持的手法來執行勒索軟體酬載,且在檔案加密完成後,在檔案開頭留下勒索訊息,而最近研究人員又有新的發現。

勒索軟體CatB攻擊特徵是濫用Windows作業系統的MSDTC服務,並以DLL挾持的手法來執行勒索軟體酬載,且在檔案加密完成後,在檔案開頭留下勒索訊息,而最近研究人員又有新的發現。

資安業者SentinelOne揭露該勒索軟體新的分析結果,駭客不只是濫用MSDTC,還透過多種手法來規避偵測。首先,是駭客用UPX對發動第一波攻擊的versions.dll進行加殼(壓縮封裝),該程式碼將會於受害電腦的System32資料夾投放第二階段的酬載oci.dll,來偵測是否在沙箱環境,最終才利用上述服務啟動勒索軟體。

值得一提的是,研究人員發現這個勒索軟體攻擊也結合竊取機敏資料的功能,可從Chrome、Edge、Firefox、IE等瀏覽器竊取使用者資料,包含了密碼、瀏覽記錄、書籤等,此外,該勒索軟體也會對收信軟體Windows Mail的組態資料下手。

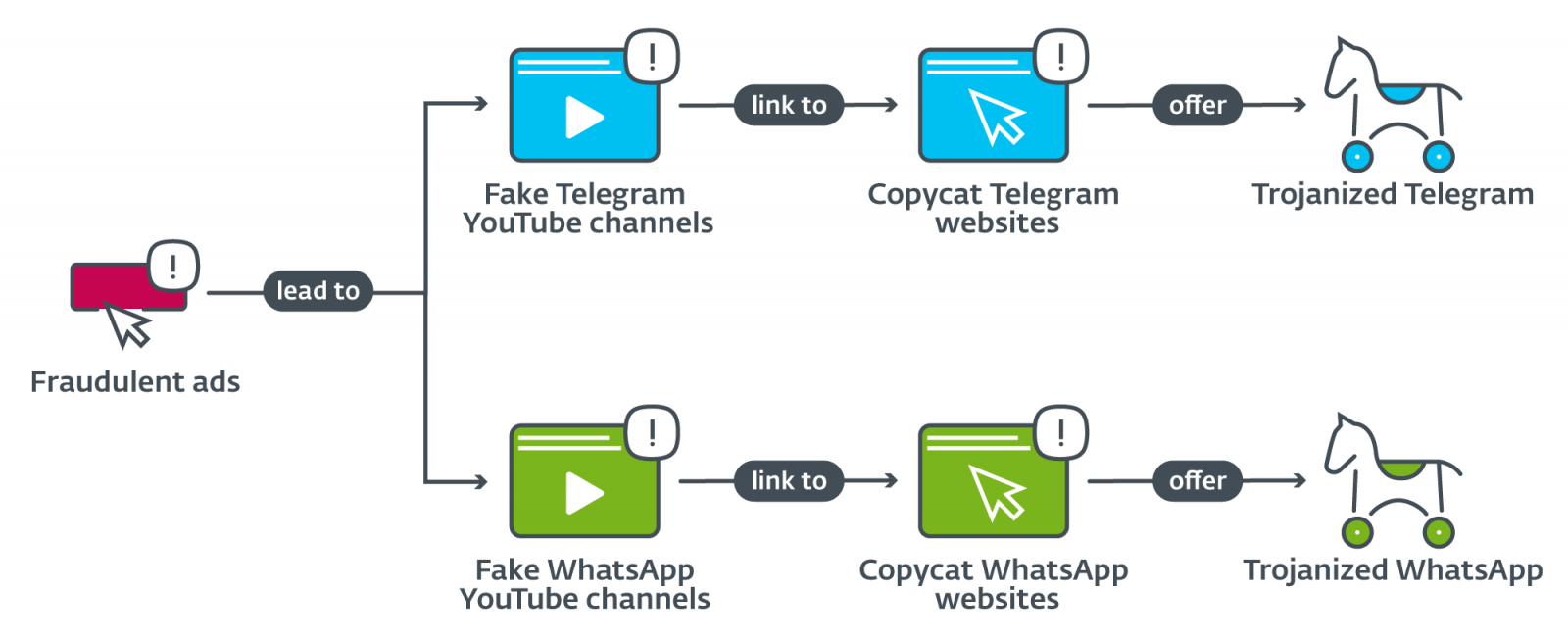

冒牌Telegram與WhatsApp網站散布能挾持剪貼簿的惡意程式

資安業者ESET揭露假借提供即時通訊軟體Telegram、WhatsApp的名義,透過YouTube頻道及冒牌網站來散布竊資軟體的攻擊行動,主要目標是中國的Windows、安卓使用者,竊取他們的加密貨幣,部分甚至能將加密貨幣錢包洗劫一空。

資安業者ESET揭露假借提供即時通訊軟體Telegram、WhatsApp的名義,透過YouTube頻道及冒牌網站來散布竊資軟體的攻擊行動,主要目標是中國的Windows、安卓使用者,竊取他們的加密貨幣,部分甚至能將加密貨幣錢包洗劫一空。

攻擊者先是在Google搜尋引擎服務當中,投放詐欺廣告,引導使用者瀏覽YouTube頻道,接著讓他們存取冒牌網站,並下載駭客提供的Telegram、WhatsApp安裝程式,導致電腦或手機被植入含有惡意模組的即時通訊軟體。

這些即時通訊軟體會攔截剪貼簿內容,竄改用戶複製的加密貨幣網址,或是通關密語(Seed Words)。比較特別的是,其中一種安卓惡意程式具備光學文字辨識(OCR)的能力,可從使用者設備留存的圖檔相簿解析通關密語。

General Bytes比特幣ATM遭到零時差漏洞攻擊,駭客竊走逾150萬美元

比特幣ATM製造商General Bytes於3月19日發布資安通告,表示有人在17日至18日,利用零時差漏洞BATM-4780,透過ATM主要服務介面遠端上傳Java應用程式,並透過batm使用者權限執行。接著,攻擊者掃描雲端服務Digital Ocean代管的IP位址,並從7741埠找出正在執行的加密貨幣應用伺服器(CAS)服務,進而能夠存取資料庫、解密熱錢包的API金鑰、取得使用者名稱及密碼雜湊值等,甚至能關閉雙因素驗證(2FA)。

該公司呼籲ATM業者儘速採用他們公布的緩解措施來因應這樣的攻擊態勢,包含:檢查事件記錄檔案master.log、admin.log,以及重設CAS與API的密鑰等。根據資安新聞網站Bleeping Computer的報導,攻擊者在17日竊得價值約159萬美元的比特幣、3.9萬美元的以太坊。

Go語言殭屍網路HinataBot鎖定路由器、伺服器漏洞而來

雲端服務業者Akamai揭露專門發動DDoS攻擊的殭屍網路HinataBot,此殭屍網路病毒在2023年前3個月,針對存在漏洞的路由器或是伺服器而來,目前有哪些設備是HinataBot的目標?

1.曝露CVE-2014-8361的Realtek SDK網路裝置

2.未修補CVE-2017-17215的華為HG532路由器

3.存在特定漏洞(尚未登錄CVE編號)的Hadoop YARN伺服器

駭客先是利用上述漏洞入侵目標設備,然後使用wget或是ftp指令碼,下載惡意酬載。研究人員指出,他們比對今年1月、3月看到的殭屍網路病毒,發現新版本程式的檔案更小,但具備更多功能模組,研判駭客積極開發相關作案工具。

資安業者WithSecure揭露名為Silkloader的惡意軟體,目前有中國與俄羅斯駭客使用,目的是將滲透測試工具Cobalt Strike的Beacon植入受害電腦,並透過DLL側載的方式執行。

研究人員發現,在2022年7月以前,中國駭客將其用於攻擊香港與中國等地區的組織,但相關攻擊行動後來再度出現,並針對臺灣、巴西、法國等不同國家,研究人員推測,很可能是中國駭客向俄羅斯網路犯罪圈提供相關工具,而使得此惡意程式在俄羅斯以軟體打包服務(Packer-as-a-Service)提供給勒索軟體駭客,或是其他使用Cobalt Strike發動攻擊的駭客組織。

【漏洞與修補】

美國連鎖超商Lowe's Market配置錯誤,恐曝露客戶個資

資安新聞網站Cybernews的研究人員表示,他們在2月7日發現美國連鎖超商Lowe's Market的線上購物網站出現配置錯誤的狀況,使得駭客有機會控制其電子商務平臺的功能,以及瀏覽客戶的敏感資料,甚至能存取支付服務,該公司獲報後,已修復相關的配置。

研究人員指出,起因是該公司曝露了開發環境配置檔案(.ENV),其內容包含了AWS S3伺服器的帳密資料及儲存桶名稱,以及API密鑰、臉書OAuth帳密、GitHub的OAuth帳密資料。研究人員認為,上述資料有可能讓API遭到濫用,讓攻擊者以該公司名義發出新訂單、退款、投放廣告、得知門市擁有的現金數量等。

【資安防禦措施】

美國證交所(SEC)本週公布數項新的法規草案,當中要求券商與投顧公司必須在資料外洩事故發生後,必須立即向政府通報,且在30天內通知客戶。此外,他們也延伸資料隱私法規的適用範圍,將涵蓋更多種類的客戶資料。此外,新法規也要求金融機構必須在資安事故發生就立即向SEC發出書面通知,並在48個小時內出具詳細報告。

美國網路安全暨基礎設施安全局(CISA)宣布啟動勒索軟體漏洞警示計畫(Ransomware Vulnerability Warning Pilot,RVWP),他們將運用現有的服務、資料、技術,以及該單位的網路衛生弱點掃描系統(Cyber Hygiene Vulnerability Scanning),來尋找因存在漏洞而可能成為駭客攻擊目標的資訊系統。

RVWP首次警示的對象共有93個組織,這些組織的Exchange伺服器存在ProxyNotShell漏洞──此漏洞正是勒索軟體駭客近日廣泛利用的對象之一。

對此,資安業界也提出RVWP的執行建議。資安廠商Qualys指出,勒索軟體駭客往往使用超過一年以上的舊漏洞,RVWP接下來的目標是追蹤這種類型的已知漏洞;資安業者Tenable則表示,RVWP應專注與網際網路連接的應用系統,因為往往攻擊者會從這些系統找尋漏洞下手。

【其他資安新聞】

荷蘭海運業者Royal Dirkzwager傳出遭勒索軟體Play攻擊

Google Pixel手機存在漏洞Acropalypse,可復原編輯過的圖片

近期資安日報

【3月20日】 政府全民普發6千元在即,傳出有詐騙集團架設冒牌網站行騙

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09