大型資料中心GDS Holdings、ST Telemedia Global Data Centres傳出自2021年下旬,遭駭客盯上,竊得兩家公司逾2千個使用者帳號。彭博社指出,這樣的資安事故很可能波及蘋果、微軟、高盛、Walmart、阿里巴巴等全球大型企業。

研究人員揭露殭屍網路MyloBot近期的攻擊行動,並指出一天平均有5萬臺電腦遭到感染,且有部分受害電腦難以追查,實際遭到該殭屍網路入侵的電腦可能會更多。

蘋果於1月底推出iOS 16.3、macOS 13.2,但有兩個漏洞最近才公布有關說明。值得留意的是,這些漏洞可破解蘋果對於ForcedEntry漏洞提出的緩解措施,後續影響有待觀察。

【攻擊與威脅】

資安業者Resecurity揭露大型資料中心GDS Holdings、ST Telemedia Global Data Centres的資料外洩事故,研究人員自2021年9月察覺此事並著手追蹤、調查。近期有人宣稱握有上述兩家公司超過2千個使用者的帳密資料,並在2月20日公布於駭客論壇BreachForums。

資安業者Resecurity揭露大型資料中心GDS Holdings、ST Telemedia Global Data Centres的資料外洩事故,研究人員自2021年9月察覺此事並著手追蹤、調查。近期有人宣稱握有上述兩家公司超過2千個使用者的帳密資料,並在2月20日公布於駭客論壇BreachForums。

根據彭博社的報導,駭客已至少成功登入其中5個帳號,這些帳號的所有者身分,包含了中國主要的外匯與債務交易平臺,以及4個印度組織。

研究人員特別提及,他們約在2021年9月7日,發現行政院原子能委員會核能研究所(INER)有Office 365帳號遭駭,被用於相關攻擊行動,他們也通報臺灣政府並聯手調查。

印度、美國、印尼、伊朗遭到殭屍網路MyloBot鎖定,一天逾5萬裝置遭感染

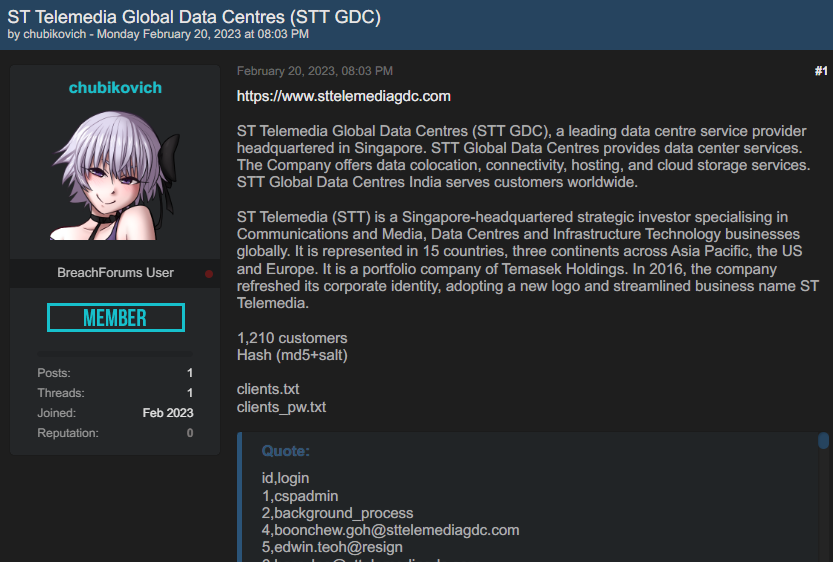

資安業者BitSight揭露近期殭屍網路MyloBot的攻擊行動,駭客先是透過WillExec下載器投放Shell Code,並透過處理程序挖空(Process Hollowing)下載MyloBot,然後WillExec再次執行解密工作,最終在受害電腦植入殭屍網路病毒。

資安業者BitSight揭露近期殭屍網路MyloBot的攻擊行動,駭客先是透過WillExec下載器投放Shell Code,並透過處理程序挖空(Process Hollowing)下載MyloBot,然後WillExec再次執行解密工作,最終在受害電腦植入殭屍網路病毒。

比較特別的是,駭客疑似將這些遙控的電腦用於提供代理伺服器服務BHProxies,藉機牟利。為了進一步了解狀況,研究人員申請試用該服務,取得部分代理伺服器的IP位址,結果發現,對方提供的50個IP位址裡,有28個與MyloBot有關。

研究人員根據遙測資料指出,目前每天至少有5萬臺電腦遭到感染,從受害電腦的地理位置來看,印度最為嚴重,其次是美國、印尼、伊朗。

根據IT新聞網站TechCrunch的報導,研究人員Anurag Sen找到微軟Azure政府雲代管的郵件伺服器,出現配置不當的情況,任何人只要知道IP位址就能存取這臺郵件系統,不需輸入密碼進行驗證。

經調查發現該伺服器為美國國防部所有,內有約3 TB的軍事電子郵件,其中有許多與該國的特種作戰指揮部(USSOCOM)有關。研究人員指出,部分信件含有機敏資料,其中曝露的資料包含美軍人員的調查問卷,包含了個人健康資訊。

此伺服器約從2月8日曝露於網際網路,TechCrunch通報後美國特種作戰指揮部於20日採取保護措施。但這段期間是否有人存取伺服器上的資料?仍有待釐清。

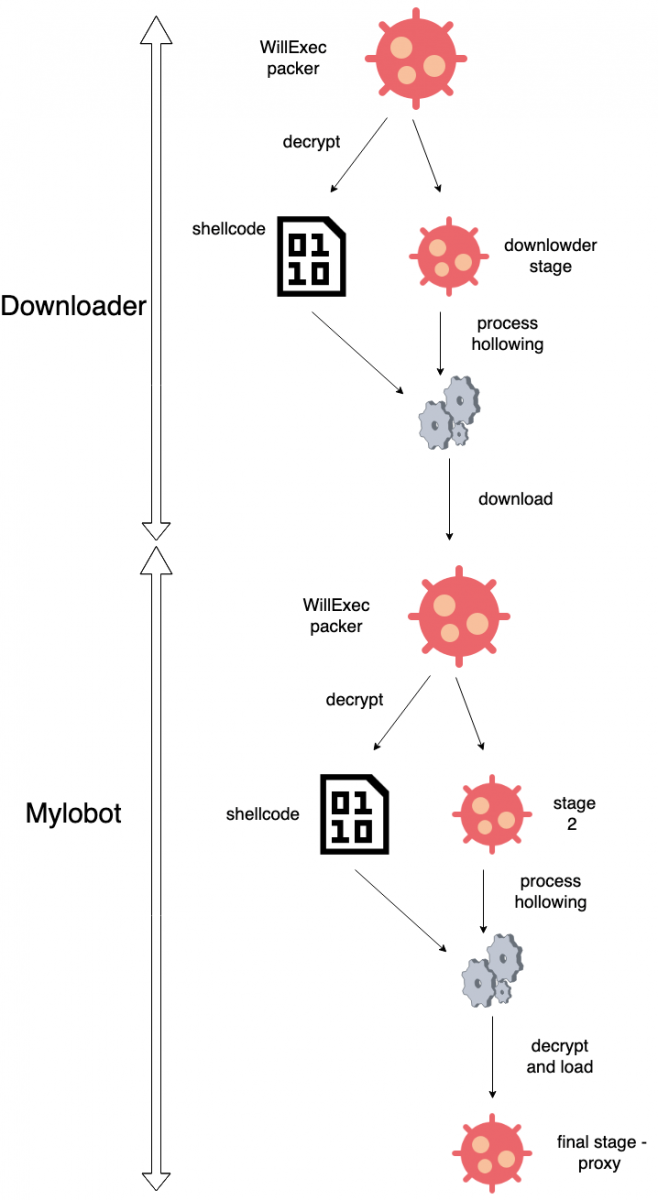

資安業者ThreatMon揭露駭客組織SideCopy近期的攻擊行動,該組織鎖定印度政府機關,假借提供資安通告的惡意Word檔案,一旦收信人開啟並啟用巨集,該檔案的惡意程式碼就會執行,最終於受害電腦部署木馬程式ReverseRAT。

資安業者ThreatMon揭露駭客組織SideCopy近期的攻擊行動,該組織鎖定印度政府機關,假借提供資安通告的惡意Word檔案,一旦收信人開啟並啟用巨集,該檔案的惡意程式碼就會執行,最終於受害電腦部署木馬程式ReverseRAT。

值得留意的是,為了說服收信人啟用巨集,駭客將Word檔案的標題更換成「啟用巨集才能瀏覽額外的建議措施」。

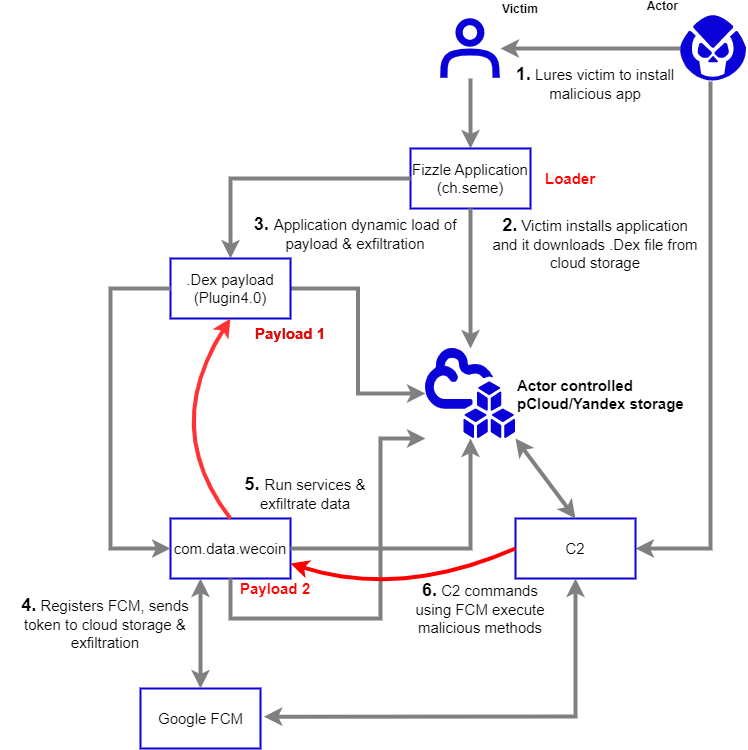

非營利組織Interlab揭露針對南韓記者的安卓惡意軟體RambleOn,駭客先是透過微信聯繫到記者,要求其使用名為Fizzle的加密即時通訊軟體進行後續對話,但實際上,目標人士一旦依照指示下載、安裝,手機就有可能被植入RambleOn。

非營利組織Interlab揭露針對南韓記者的安卓惡意軟體RambleOn,駭客先是透過微信聯繫到記者,要求其使用名為Fizzle的加密即時通訊軟體進行後續對話,但實際上,目標人士一旦依照指示下載、安裝,手機就有可能被植入RambleOn。

研究人員指出,此惡意程式的主要用途,是讓攻擊者能獲得多種權限,以便收集手機裡的資料、通話記錄、簡訊,並能錄下聲音及得知位置資訊。

此外,駭客為了迴避網路流量的偵測,不僅透過pCloud與Yandex的雲端儲存空間來存放惡意酬載,惡意程式也利用Firebase Cloud Messaging(FCM)的機制與C2中繼站通訊。

根據WFMZ-TV 69 News電視臺的報導,美國賓夕法尼亞州的醫療組織Lehigh Valley Health Network(LVHN)證實,其中一名醫生的辦公室於2月6日遭到勒索軟體駭客BlackCat攻擊,初步調查結果出爐,受害系統用於放射治療,恐曝露病人的照片。對此,LVHN表示他們營運沒有中斷,亦表明不會支付贖金。

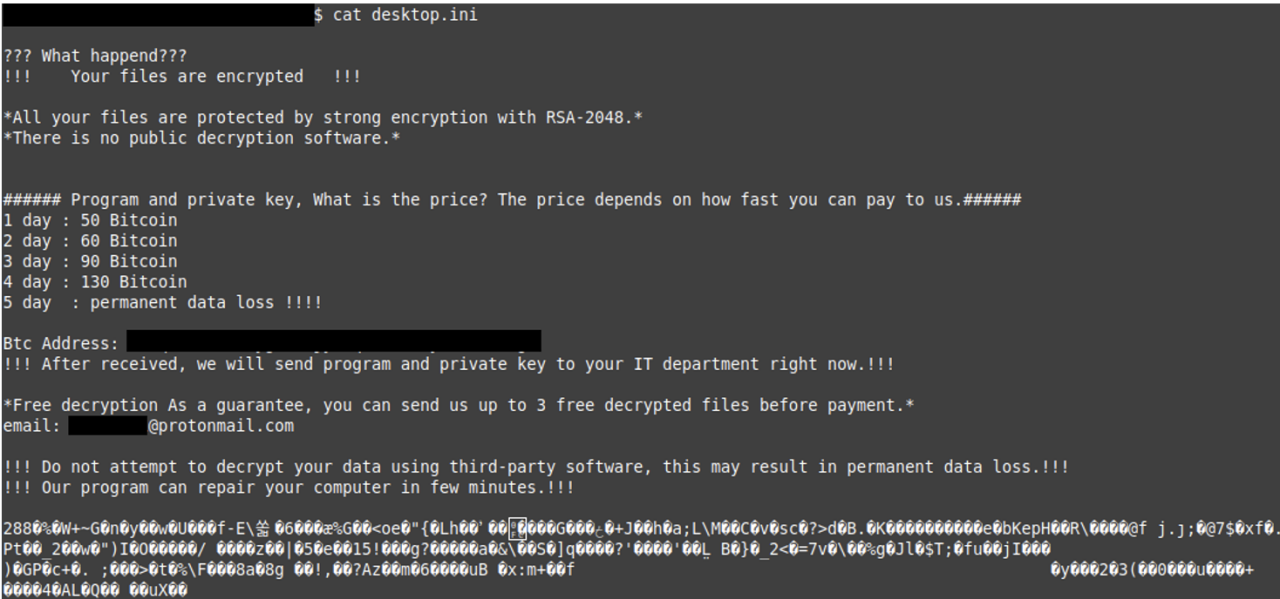

資安業者Fortinet揭露從2022年11月出現的勒索軟體CatB,駭客透過DLL側載(DLL Side-loading)的方式,濫用MSDTC系統服務,來執行勒索軟體加密受害電腦的檔案。此勒索軟體先會偵測受害電腦的處理器核心數量、記憶體大小、磁碟容量,藉此檢查是否在沙箱環境運作。比較特別的是,此勒索軟體留下的勒索訊息當中,向受害者索討高額贖金,並要求在4天內支付,且贖金逐日增加──從第一天的50個比特幣(約120萬美元),第二天就變為60個比特幣,第三、第四天分別為90個、130個比特幣,到了第五天,若不付款,資料將永久消失。

資安業者Fortinet揭露從2022年11月出現的勒索軟體CatB,駭客透過DLL側載(DLL Side-loading)的方式,濫用MSDTC系統服務,來執行勒索軟體加密受害電腦的檔案。此勒索軟體先會偵測受害電腦的處理器核心數量、記憶體大小、磁碟容量,藉此檢查是否在沙箱環境運作。比較特別的是,此勒索軟體留下的勒索訊息當中,向受害者索討高額贖金,並要求在4天內支付,且贖金逐日增加──從第一天的50個比特幣(約120萬美元),第二天就變為60個比特幣,第三、第四天分別為90個、130個比特幣,到了第五天,若不付款,資料將永久消失。

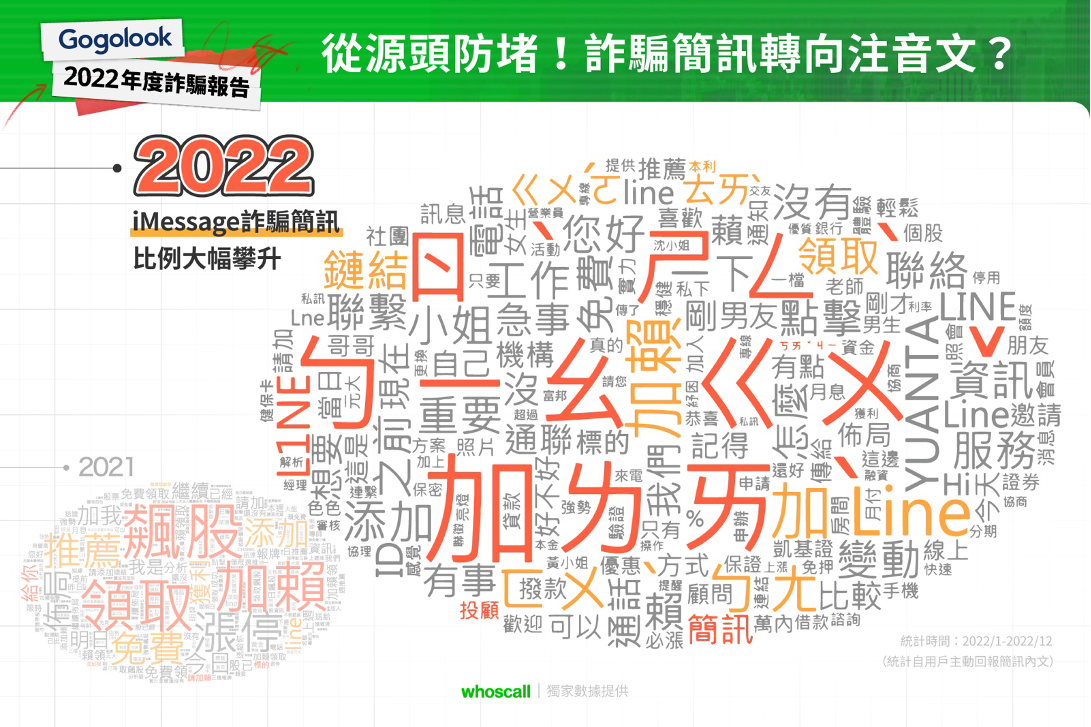

資安業者Gogolook近日揭露詐騙簡訊與電話的情況,其中特別提及他們旗下的Whoscall服務,2022年在臺灣辨識出4,764萬封詐騙簡訊,駭客主要假借投顧或是紓困貸款的名義行騙。

資安業者Gogolook近日揭露詐騙簡訊與電話的情況,其中特別提及他們旗下的Whoscall服務,2022年在臺灣辨識出4,764萬封詐騙簡訊,駭客主要假借投顧或是紓困貸款的名義行騙。

其中最值得注意的是,駭客為了規避相關的偵測機制,最近幾年開始在這類簡訊裡使用注音文,例如「加ㄌㄞˋ」、「ㄅ一ㄠ ㄍㄨˇ」等,此外也有運用形狀相似文字的情況,如:「Ca11我」、「L1ne」等,其目的就是要繞過關鍵字的識別機制。因此該公司呼籲,民眾若是看到具有上述特徵的簡訊,很可能有詐。

【漏洞與修補】

蘋果行動裝置與電腦存在權限提升漏洞,攻擊者可使用root權限存取任意檔案

蘋果1月30日釋出iOS與iPadOS 16.3.1以及macOS Ventura 13.2.1,修補多項漏洞,其中的CVE-2023-23520、CVE-2023-23531是由資安業者Trellix向蘋果通報,2月21日公開揭露當中細節。該資安業者指出,這些漏洞與2021年間諜軟體Pegasus攻擊所使用的漏洞ForcedEntry有關──蘋果於同年9月發布更新程式修補,但如今研究人員發現能繞過相關緩解措施的新弱點。

一旦攻擊者加以利用,就能在目標裝置上突破隔離處理程序的防護措施,進而存取行事曆、通訊錄、照片等敏感資料,或是安裝軟體,甚至有可能監控使用者。

【其他資安新聞】

研究人員公布Fortinet的NAC設備重大漏洞的概念性驗證程式

近期資安日報

【2023年2月21日】 葡萄牙自來水公司傳出遭到勒索軟體LockBit攻擊、加密貨幣平臺Coinbase員工帳密遭駭

【2023年2月20日】 WordPress網站被植入廣告詐欺外掛程式、駭客組織使用13種語言發動商業郵件詐騙攻擊

【2023年2月18日】 Fortinet修補WAF與網路存取控制系統的重大漏洞、施耐德電機PLC存在可被用於RCE攻擊的漏洞

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09