有人利用50個WordPress網站來進行廣告詐欺攻擊!其共通點是駭客在這些網站植入名為fuser-master的惡意外掛程式,導致使用者在瀏覽網站的時候,該外掛程式元件就會利用另一個在背景運作的瀏覽器視窗偷偷地「瀏覽」廣告,使用者完全不知情遭到利用。

駭客假冒高階主管進行商業郵件詐騙的情況不時有事故傳出,但如今有人也一口氣將詐騙郵件轉換成不同語言的版本,來針對全球各地的企業下手。

曾經使用但已過期的網域名稱,有可能成為攻擊者入侵軟體套件庫的弱點!有資安業者針對特定熱門NPM套件進行研究,並認為這樣的情況並非個案,呼籲開發團隊要提高警覺。

【攻擊與威脅】

資安業者Malwarebytes揭露將WordPress網站用來進行廣告詐欺的攻擊行動,駭客利用名為fuser-master的外掛程式,針對約50個WordPress網站植入後門,而對於這些受害網站的熱門程度,研究人員指出其中一個網站一個月有380萬次瀏覽。

資安業者Malwarebytes揭露將WordPress網站用來進行廣告詐欺的攻擊行動,駭客利用名為fuser-master的外掛程式,針對約50個WordPress網站植入後門,而對於這些受害網站的熱門程度,研究人員指出其中一個網站一個月有380萬次瀏覽。

這些網站一旦被植入上述外掛程式,使用者在瀏覽網頁的時候,該外掛程式就有可能在背景開啟新的視窗,並透過Google的網址放任重新導向弱點(Open Redirect Vulnerability)來載入廣告。

為了避免讓人察覺有異,攻擊者利用JavaScript指令碼在廣告網頁執行瀏覽和點選連結,並在有人實際操作電腦滑鼠的時候暫停。

兩個駭客組織假冒高階主管,使用13種語言發動商業郵件詐騙攻擊

商業郵件詐騙(BEC)不斷有事故傳出,有許多駭客透過英文來犯案,但隨著翻譯工具容易取得,有人藉由這種方式對於許多國家的企業下手。

商業郵件詐騙(BEC)不斷有事故傳出,有許多駭客透過英文來犯案,但隨著翻譯工具容易取得,有人藉由這種方式對於許多國家的企業下手。

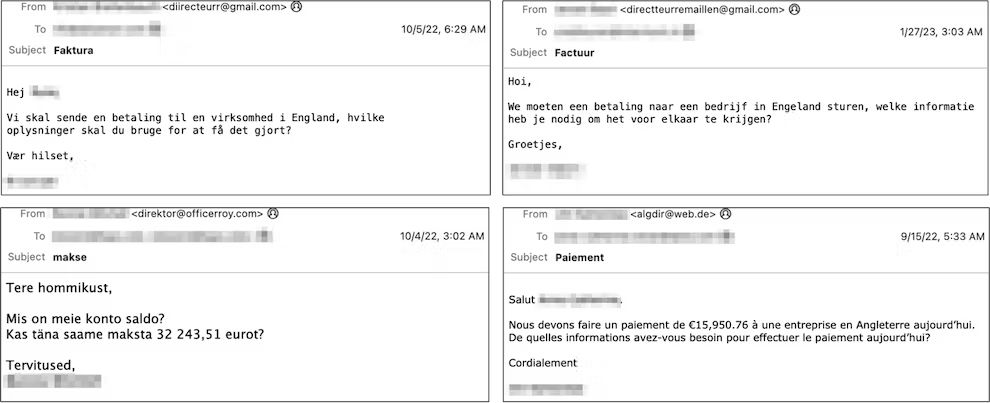

資安業者Abnormal揭露駭客組織Midnight Hedgehog和Mandarin Capybara的全球攻擊行動,這些駭客組織利用丹麥語、荷蘭語、愛沙尼亞語、法語、德語、匈牙利語、義大利語、挪威語、波蘭語、葡萄牙語、西班牙語、瑞典語等13種語言下手。

Midnight Hedgehog的主要目標是歐洲企業,自2021年1月假冒企業高階主管要求收信人處理付款事宜,索討的金額從1.7萬至4.5萬美元;Mandarin Capybara則是鎖定人力資源部門下手,假借更換薪資帳戶的名義,企圖接收目標組織高階主管的薪水。

有個每週下載逾350萬次的NPM套件帳號安全性堪慮!爆出具有易遭挾持的風險

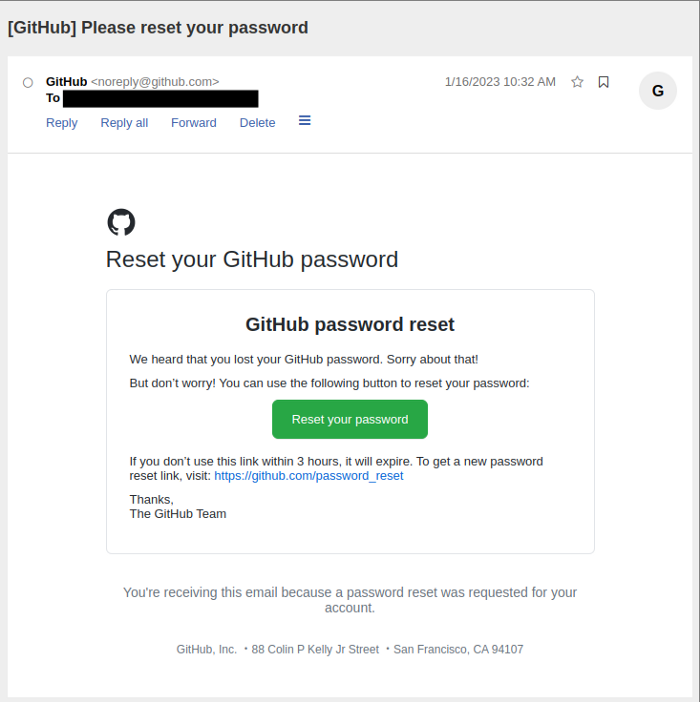

軟體供應鏈資安業者Illustria發現,一個每週有超過350萬次下載的NPM套件有可能受到帳號挾持攻擊,攻擊者有可能藉由其中一個管理者的帳號,以及註冊曾使用、現在過期的網域名稱,進而重設這個NPM的GitHub登入密碼。

軟體供應鏈資安業者Illustria發現,一個每週有超過350萬次下載的NPM套件有可能受到帳號挾持攻擊,攻擊者有可能藉由其中一個管理者的帳號,以及註冊曾使用、現在過期的網域名稱,進而重設這個NPM的GitHub登入密碼。

研究人員指出,為了在程式碼更動時自動發布NPM套件,該套件經營者採用了持續整合(CI)工具GitHub Actions,並設置專用的Token,而能繞過NPM的雙因素驗證機制。研究人員最後從GitHub Actions攔截了此Token並成功完全控制該套件,他們將研究成果回報給套件開發團隊並得到處理。

線上AI圖像編輯工具Cutout傳出資料外洩,曝露用戶敏感資料

根據資安新聞網站Cybernews的報導,線上AI圖像編輯工具Cutout的ElasticSearch伺服器曝露使用者產生的內容,包含使用者名稱、頭像、積分,以及存放圖片的Amazon S3儲存桶連結。這些資料約有9 GB,當中還有2,200萬筆含有使用者名稱的事件記錄檔案,但難以確定有多少人受害。

研究人員指出,任何人都可以在該資料庫建立新檔案,以及執行讀取、更新、刪除(CRUD)等動作,若是該系統的開發人員未備份資料,攻擊者有可能以此中斷Cutout的業務,甚至利用API接管資料。

資安業者Check Point揭露鎖定亞美尼亞組織的攻擊行動Operation Silent Watch,他們發現駭客自2022年11月散布惡意軟體OxtaRAT,一旦使用者電腦遭到此威脅的感染,就有可能讓攻擊者找尋並洩露機密資料、透過視訊鏡頭及桌面錄製影片,甚至使用TightVNC進行遠端遙控、部署Web Shell等。

駭客先是散布偽裝成PDF檔案的螢幕保護程式SCR檔,一旦使用者開啟此檔案,電腦就會開啟介紹人權記者Alexander Lapshin的PDF檔案(內容來自維基百科)作為誘餌,並執行自動化工具AutoIt轉譯器來啟動埋藏於圖片檔案的OxtaRAT。研究人員指出,此記者曾因遭到亞塞拜然監禁,歐洲人權法院後來要求該國政府賠償,後來該名記者公開用於收取賠款的亞美尼亞銀行Artsakhbank信用卡,而此事有可能是駭客針對亞美尼亞組織的導火線。

值得注意的是,此惡意軟體為多屬性(Polyglot)檔案,同時具有AutoIt指令碼的功能,也具備圖片檔案的特徵,而有可能躲過防毒軟體的偵測。

資安業者SentinelOne揭露針對中東電信業者而來的攻擊行動,駭客組織WIP26濫用Microsoft 365郵件服務、Azure、Google Firebase、Dropbox等公有雲設施,來散布後門程式CMD365及CMDEmber。

資安業者SentinelOne揭露針對中東電信業者而來的攻擊行動,駭客組織WIP26濫用Microsoft 365郵件服務、Azure、Google Firebase、Dropbox等公有雲設施,來散布後門程式CMD365及CMDEmber。

駭客先是透過WhatsApp找上目標企業的員工,以提供當地社會問題的文件檔案,引誘他們從Dropbox下載惡意程式載入工具,一旦員工照做並執行,電腦就有可能被植入後門程式,而這些後門程式會連至架設於Microsoft 365或Google Firebase的C2來接收命令,並透過Azure服務洩露竊得的資料。

資安防護恐面臨應接不暇危機!逾三分之一惡意軟體採用20種戰術與攻擊手法

資安業者Pycus指出,現在的惡意軟體就像瑞士刀,普遍結合了多種攻擊能力。研究人員針對逾50萬個惡意程式進行分析,結果發現平均每個惡意軟體具備超過10種戰術、技巧,以及程序(TTP),約三分之一超過20種TTP,約有10%更多達30種。

此外,他們也發現駭客最常使用的攻擊手法當中,濫用合法軟體的寄生攻擊(LOL)、橫向移動、加密檔案的能力也相當普遍──其中,有四分之一的惡意軟體能用於勒索軟體攻擊。

資安業者Cymetrics針對臺灣15家航空及旅遊業者進行檢查,結果發現這些業者的網站多數存在漏洞,並有部分弱點來自相關軟體套件及錯誤配置,或是沒有採用較安全版本的情況。其中,許多企業沒有配置Cookie基本安全設定、內容安全性原則(CSP)、防範嵌入iframe攻擊的X-Frame-Options、CSRF Token、網站憑證授權機關資源紀錄檢查等。其中,曝險網域最多的三大業者,分別是山富旅遊(234個),其次是中華航空(82個),第三多的是長榮航空及Klook(各有81個)。

【資安產業動態】

推特於2月15日宣布,為了減少簡訊寄送雙因素驗證(2FA)碼遭到駭客濫用的情況,即日起停止免費使用者設置採用這種方式執行雙因素驗證。已經啟用該功能的使用者必須在30天之內,改用身分驗證App或是安全金鑰來執行相關驗證流程,該公司亦在3月20日全面對免費使用者停用簡訊驗證碼的相關功能。

不過,訂閱推特藍勾勾(Twitter Blue)的付費用戶,則不受上述推特的新措施限制,仍可使用簡訊進行雙因素驗證。

【資安防禦措施】

挪威警方從NFT電玩Axie Infinity事故追回580萬美元的加密貨幣

北韓駭客Lazarus去年3月入侵加密貨幣交易平臺Robin Network,盜走NFT電玩Axie Infinity逾6億美元加密貨幣創下紀錄而引起軒然大波,在執法單位的努力下近期有了新的進展。挪威警方Økokrim宣布,他們沒收了Lazarus竊得的580萬美元加密貨幣,並將歸還給經營上述交易平臺及電玩遊戲的Sky Mavis。

【其他資安新聞】

日本、中國遭到惡意軟體WhiskerSpy鎖定,假借影音解碼軟體散布

近期資安日報

【2023年2月18日】 Fortinet修補WAF與網路存取控制系統的重大漏洞、施耐德電機PLC存在可被用於RCE攻擊的漏洞

【2023年2月17日】 殭屍網路V3G4針對13個物聯網裝置漏洞而來、臺灣組織IIS伺服器遭到惡意軟體Frebniis鎖定

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10