有新的Mirai殭屍網路V3G4去年下旬出現,該殭屍網路病毒攻擊的裝置類型相當廣,包含了電話交換機系統、視訊監控系統、路由器,以及協作平臺等。研究人員指出,目標系統一旦遭到感染,將會受到駭客擺布。

架設IIS伺服器的臺灣組織要注意了!有研究人員發現專門鎖定這類伺服器而來的攻擊行動,特別的是,駭客利用其中的網頁請求除錯元件FREB來下達命令,而可能讓資安系統難以察覺異狀。

思科、Splunk近日針對旗下產品發布更新,修補多項漏洞。而這兩家修補的漏洞中,也包含了不少第三方元件的修補。

【攻擊與威脅】

殭屍網路Mirai變種V3G4鎖定物聯網裝置漏洞而來 #Mirai #DDoS

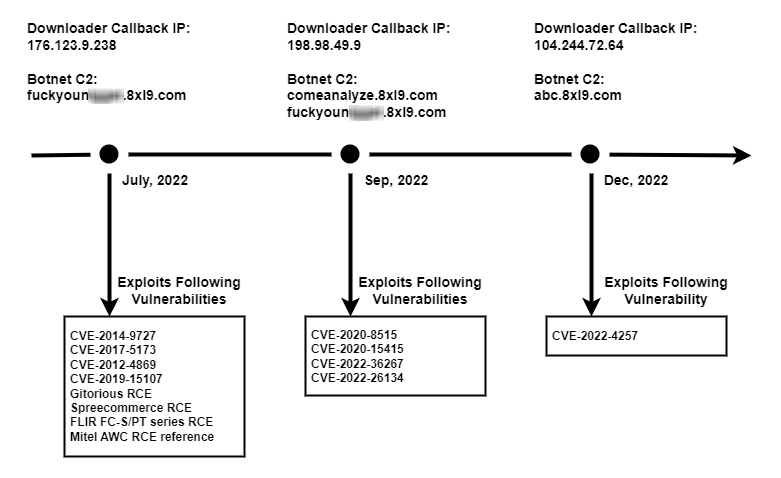

資安業者Palo Alto Networks揭露自2022年7月出現的殭屍網路V3G4,該殭屍網路病毒是Mirai變種,鎖定電話交換機(PBX)系統FreePBX的漏洞CVE-2012-4869、視訊監折鏡頭AVM Fritz!Box漏洞CVE-2014-9727、居易Vigor路由器漏洞CVE-2020-8515、CVE-2020-15415,以及Atlassian Confluence漏洞CVE-2022-26134等13個弱點,其目標的共通點就是執行Linux作業系統的連網裝置,一旦裝置感染了殭屍網路病毒,就會被駭客控制,且很有可能用於DDoS攻擊。

資安業者Palo Alto Networks揭露自2022年7月出現的殭屍網路V3G4,該殭屍網路病毒是Mirai變種,鎖定電話交換機(PBX)系統FreePBX的漏洞CVE-2012-4869、視訊監折鏡頭AVM Fritz!Box漏洞CVE-2014-9727、居易Vigor路由器漏洞CVE-2020-8515、CVE-2020-15415,以及Atlassian Confluence漏洞CVE-2022-26134等13個弱點,其目標的共通點就是執行Linux作業系統的連網裝置,一旦裝置感染了殭屍網路病毒,就會被駭客控制,且很有可能用於DDoS攻擊。

惡意軟體Frebniis濫用IIS伺服器功能建立後門,目標是臺灣組織 #IIS #FREB

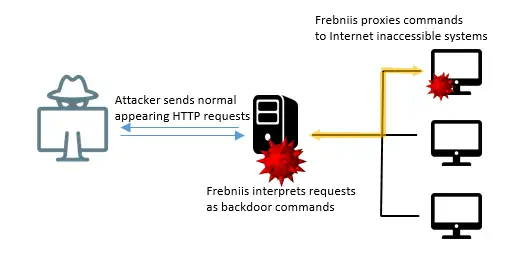

資安業者賽門鐵克揭露鎖定臺灣組織的惡意軟體Frebniis攻擊行動,該惡意軟體會將惡意程式碼注入受害電腦裡,與IIS功能有關的程式庫iisfreb.dll所使用的記憶體,此元件被稱為Failed Request Event Buffering(FREB),功能是針對失敗的網頁請求收集相關資料,進行故障排除或是分析。

資安業者賽門鐵克揭露鎖定臺灣組織的惡意軟體Frebniis攻擊行動,該惡意軟體會將惡意程式碼注入受害電腦裡,與IIS功能有關的程式庫iisfreb.dll所使用的記憶體,此元件被稱為Failed Request Event Buffering(FREB),功能是針對失敗的網頁請求收集相關資料,進行故障排除或是分析。

攻擊者在惡意軟體注入程式碼後,就能藉由FREB攔截、監控所有送到IIS伺服器的HTTP POST請求,一旦此惡意軟體偵測到攻擊者發出的特定請求,便會執行下達的命令。

研究人員指出,此後門程式不會在受害伺服器留下檔案或其他痕跡,也不會建立處理程序,而能躲過資安防護措施的偵測。

Exchange漏洞ProxyShell被用於挖礦攻擊 #ProxyShell #Exchange

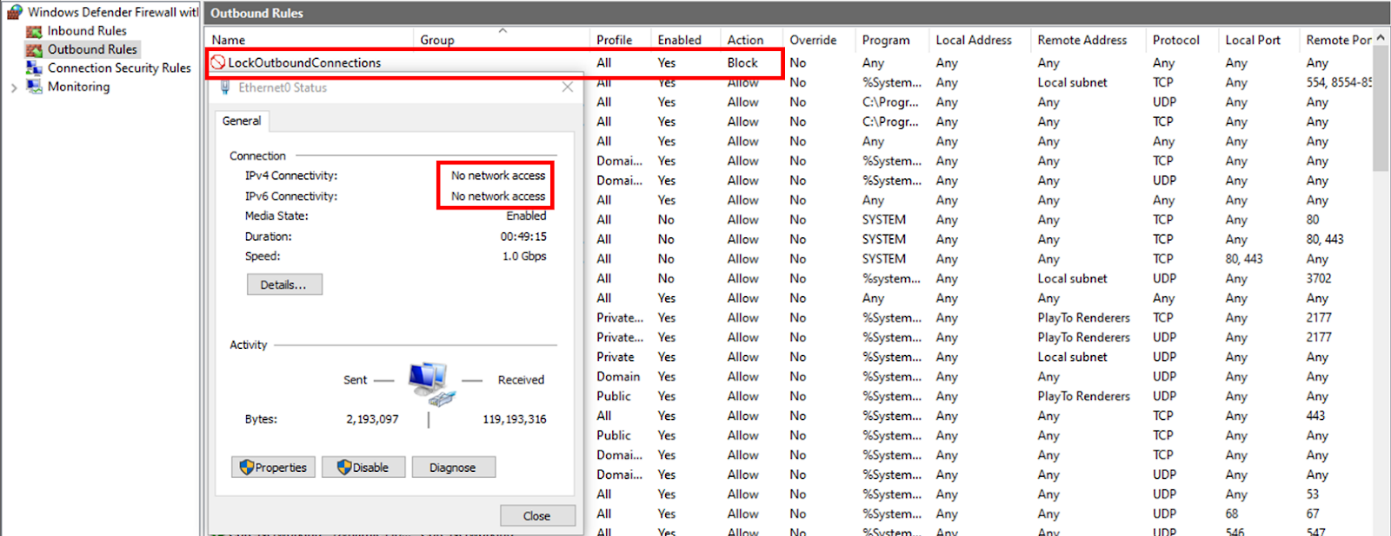

資安業者Morphisec提出警告,有人利用微軟於2021年修補的ProxyShell漏洞,於Exchange伺服器上部署惡意程式ProxyShellMiner,並透過處理程序挖空(Process Hollowing)手法,利用某個瀏覽器來植入XMRig。

資安業者Morphisec提出警告,有人利用微軟於2021年修補的ProxyShell漏洞,於Exchange伺服器上部署惡意程式ProxyShellMiner,並透過處理程序挖空(Process Hollowing)手法,利用某個瀏覽器來植入XMRig。

值得留意的是,為了避免資安系統察覺異狀,惡意程式還會再建立新的防火牆規則,封鎖大部分的應用程式對外連線。而對於受害郵件伺服器與C2中繼站及礦池連結的方法,研究人員認為可能是透過尚未發現的後門程式進行。

逾500臺VMware ESXi主機感染勒索軟體ESXiArgs,法、德為主要災區 #勒索軟體 #ESXiArgs

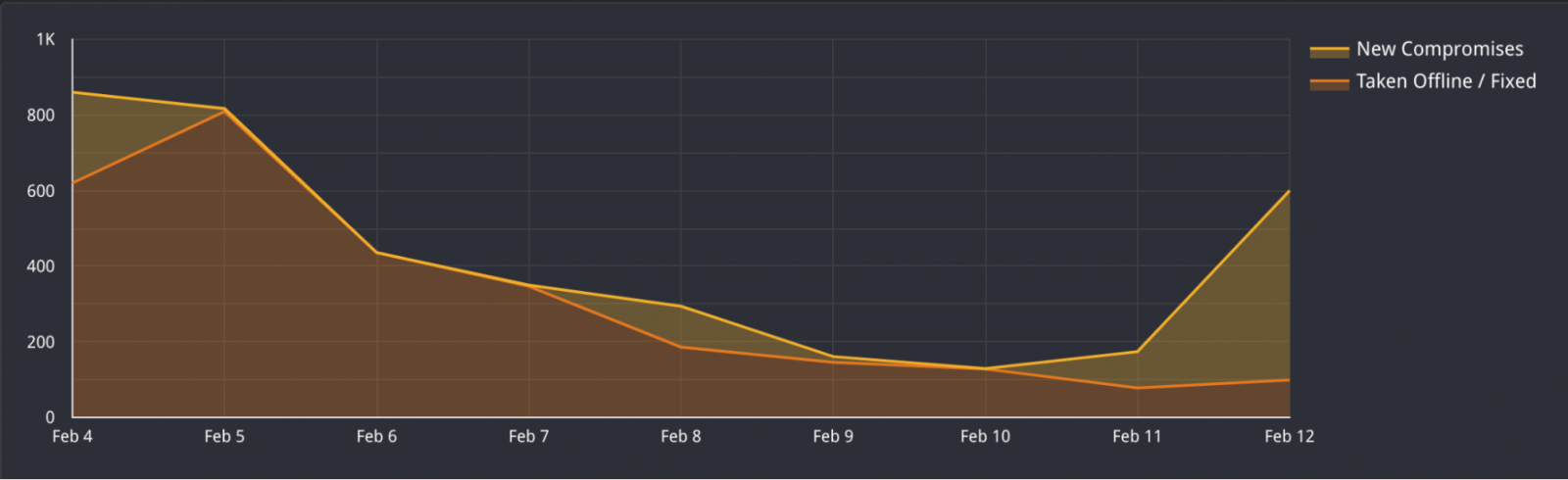

資安業者Censys揭露勒索軟體ESXiArgs攻擊的更多細節,研究人員在2月11日至12日看到新一波攻擊,有超過500臺VMware ESXi伺服器受害,其中以法國有217臺最多,德國137臺居次。

資安業者Censys揭露勒索軟體ESXiArgs攻擊的更多細節,研究人員在2月11日至12日看到新一波攻擊,有超過500臺VMware ESXi伺服器受害,其中以法國有217臺最多,德國137臺居次。

而針對此勒索軟體的攻擊行動,研究人員發現最早可追蹤到VMware ESXi 6.5版、6.7版終止支援的時候──他們發現有兩臺伺服器在2022年10月中旬遭到勒索。根據勒索訊息的比對,研究人員推測ESXiArgs的前身是Cheerscrypt。

IT業者Atlassian傳出資料外洩,起因是第三方供應商遭駭 #供應鏈攻擊 #資料外洩

根據新聞網站CyberScoop的報導,駭客組織SiegedSec聲稱握有數千名Atlassian員工的資料,以及該廠商兩間辦公室的平面圖。該新聞網站取得駭客竊得的資料,指出內有逾13,200筆員工檔案,包括姓名、電子郵件信箱、部門等資料,平面圖則是該公司位於美國舊金山與澳洲雪梨的辦公室的資訊。

對此,Atlassian表示因調度辦公室資源的應用程式Envoy遭駭,導致他們有資料被公開。該公司強調,產品及客戶資料不受影響。針對Atlassian的說法,Envoy則認為很有可能是Atlassian員工的帳密遭竊所致,而非該公司的應用程式出現漏洞。

北歐航空遭到網路攻擊,起因疑為不滿瑞典焚燒古蘭經的抗議遊行 #資料外洩

2月15日北歐航空(SAS)發出公告,表示他們在14日晚間遭到網路攻擊,導致該公司網站與應用程式被迫關閉數個小時,且有部分旅客的資料外洩。這些外洩的資料包含了旅客搭乘的航班、聯絡方式,以及信用卡卡號末4碼。SAS初步認定這樣的信用卡資料不會被濫用。

根據資安新聞網站Record報導,駭客組織Anonymous Sudan聲稱是他們發動攻擊,目的是表達瑞典政府允許民眾於一月抗議土耳其的行動,當時抗議人士焚燒古蘭經引發該組織的不滿,駭客也攻擊了當地電視臺SVT。此外,俄羅斯駭客UserSec宣稱也有參與攻擊北歐航空的事故。

美國針對已出現攻擊行動的Windows和蘋果裝置漏洞提出警告,要求聯邦機構限期修補 #CISA #KEV

美國網路安全暨基礎設施安全局(CISA)於2月14日提出警告,將微軟2月例行修補(Patch Tuesday)緩解的3個零時差漏洞CVE-2023-21823、CVE-2023-23376、CVE-2023-21715,以及蘋果針對iOS、iPadOS、macOS修補的WebKit漏洞CVE-2023-23529,將其列入已被用於攻擊的漏洞清單(KEV),並要求聯邦機構於3月7日前完成修補。

【漏洞與修補】

思科針對旗下產品發布更新,修補開源防毒元件ClamAV重大漏洞 #Cisco #ClamAV

思科於2月15日,發布8則資安通告,修補旗下的端點防護系統Secure Endpoint、網頁安全閘道Secure Web Appliance、郵件安全閘道Secure Email Gateway、資料中心儀表板Nexus Dashboard。

其中,被列為重大等級的漏洞,是該廠商採用的防毒軟體ClamAV元件中,出現的CVE-2023-20032,CVSS風險評分為9.8分,影響Secure Endpoint及Secure Web Appliance,起因是ClamAV的解析對於記憶體的緩衝區檢查不足,而有可能導致記憶體緩衝區溢位寫入的情況。攻擊者可製作惡意的HFS+磁碟分割區檔案,讓ClamAV掃描觸發漏洞,進而使得該元件服務中斷(DoS)。

此外,該公司也修補Secure Email Gateway高風險漏洞CVE-2023-20009、CVE-2023-20075,以及Nexus Dashboard高風險漏洞CVE-2023-20014,這些漏洞的風險評分介於6.5分至7.5分。

2月14日Splunk發布大數據軟體Splunk Enterprise的更新版本8.1.13、8.2.10、9.0.4,當中修補5個出現在主程式的高風險漏洞,其中CVE-2023-22939、CVE-2023-22935、CVE-2023-22934等3個與搜尋處理語言(Search Processing Language,SPL)有關,能被攻擊者用於繞過該系統偵測存在風險的命令之防護措施(SPL Safeguards for Risky Commands),CVSS風險指標為7.3分至8.1分。

另外2個高風險漏洞CVE-2023-22932、CVE-2023-22933則是跨網站指令碼(XSS)漏洞,CVSS風險指標為8.0分。

此外,該廠商也針對Splunk Enterprise採用的第三方元件著手修補,其中最嚴重的是Libxml2的漏洞CVE-2021-3517、CVE-2021-3518,CVSS風險指標為8.6至8.8分。

【其他資安新聞】

美國路易斯安那州大學HBCU於11月遭到攻擊,證實4.4萬學生個資外洩

近期資安日報

【2023年2月16日】 逾60個亞太地區組織在2021年遭駭客組織SideWinder攻擊、SAP發布2月份例行修補

【2023年2月15日】 微軟發布2月份例行修補、俄羅斯駭客Killnet阻礙北約組織救援土耳其地震

【2023年2月14日】 資安業者Group-IB遭到中國駭客Tonto Team攻擊、美國2022年7萬人因愛情詐騙損失13億美元

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10