Fortinet近日透露旗下防火牆作業系統FortiOS的路徑穿越漏洞CVE-2022-41328已出現攻擊行動,呼籲用戶儘速修補,但並未說明更多資訊。直到這幾天,協助調查的資安業者Mandiant表示,該漏洞在2022年的攻擊行動就被利用,並指出駭客也對受害組織部署的Fortinet其他類型的產品出手。

今天我們也注意到另一起利用漏洞進行攻擊的重大攻擊,那就是發生在美國行政機關(FCEB)的資安事故,有多個駭客組織攻入該機構,而他們利用的是3年前被揭露的應用程式框架Progress Telerik漏洞CVE-2019-18935,而這些攻擊者當中,有1個是國家資助的駭客組織。

但不只是漏洞攻擊,與烏克蘭戰爭有關的網路攻擊也相當值得留意。俄羅斯駭客組織APT29看上波蘭想要尋求美國的軍事援助,藉此發動網釣攻擊。特別的是,過程中駭客濫用了歐盟的文件交換系統。

【攻擊與威脅】

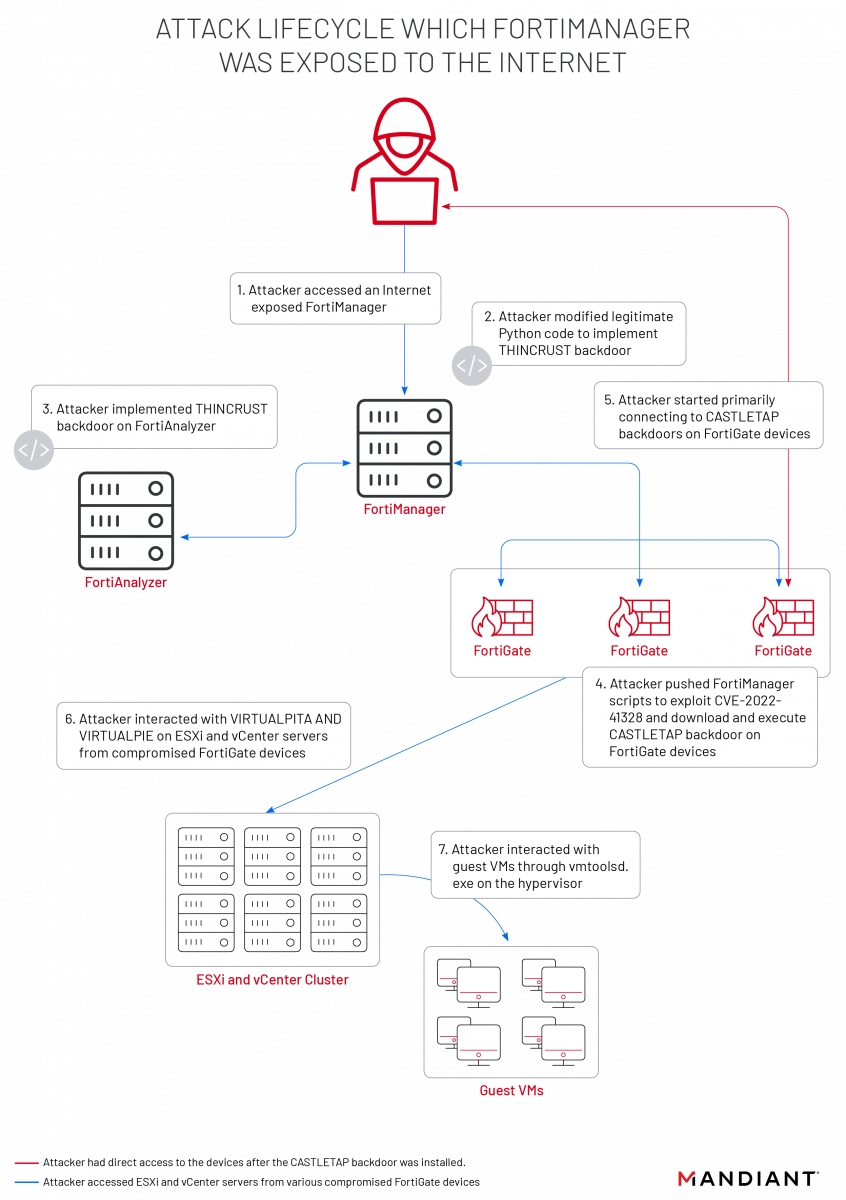

資安業者Fortinet於3月7日修補防火牆路徑穿越漏洞CVE-2022-41328(CVSS風險評分為6.5分),並於13日表示該漏洞已出現攻擊行動,最近有資安業者公布更多細節。

資安業者Fortinet於3月7日修補防火牆路徑穿越漏洞CVE-2022-41328(CVSS風險評分為6.5分),並於13日表示該漏洞已出現攻擊行動,最近有資安業者公布更多細節。

資安業者Mandiant發現,中國駭客組織UNC3886於2022年中旬,就利用上述的漏洞攻擊政府組織,在Fortinet防火牆設備執行未經授權的程式碼或命令,進而部署惡意程式,於受害組織從事網路間諜行動、洩露資料,或是下載及寫入檔案,研究人員也看到目標裝置收到惡意ICMP封包後,出現開啟遠端Shell的情況。

攻擊者在成功入侵Fortinet防火牆之後,就設置後門Thincrust與Castletap並進行橫向感染,接著,他們存取已遭植入後門程式的VMware虛擬化平臺ESXi、vCenter,目的是避免攻擊行動被發現。

美國聯邦機構遭到駭客利用跨平臺應用程式框架Progress Telerik漏洞入侵

美國網路安全暨基礎設施安全局(CISA)、聯邦調查局(FBI)、跨州資訊共享及分析中心(Multi-State Information Sharing and Analysis Center,MS-ISAC)聯手發布資安通告,指出多個駭客組織利用跨平臺應用程式框架Progress Telerik漏洞CVE-2019-18935(CVSS風險評分為9.8分),於2022年11月至2023年1月攻擊聯邦政府的行政機關(FCEB),進而在微軟IIS網頁伺服器上執行程式碼。

但這並非駭客首度利用此漏洞對FCEB下手──2022年8月,有人利用該漏洞上傳惡意的DLL程式庫,並將程式庫檔案偽裝成PNG圖檔,然後透過w3wp.exe處理程序執行。

歐盟遭到俄羅斯駭客攻擊,利用波蘭外交使者行程做為幌子,並藉由歐盟檔案交換系統散布惡意程式

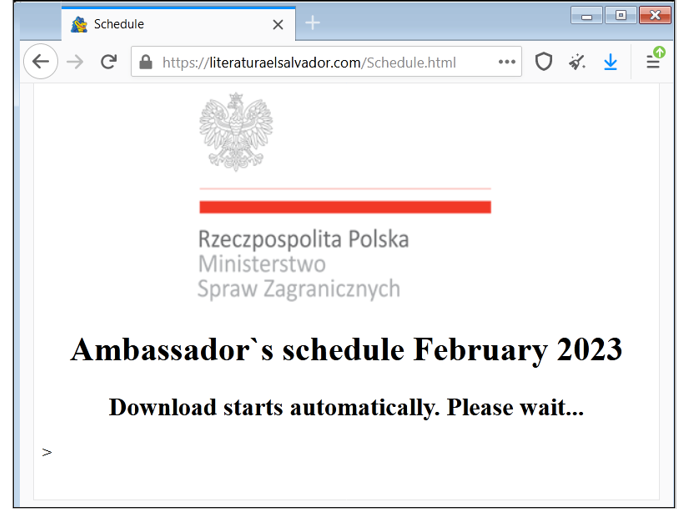

波蘭外交大使傳出要訪問美國,尋求美軍駐守等相關支援,而這樣的情勢也成為駭客用來發動攻擊的幌子。BlackBerry旗下的研究及情資團隊於3月初發現,俄羅斯駭客組織APT29(亦稱Nobelium)鎖定歐洲國家發動網路釣魚攻擊,駭客對波蘭外交部,以及與美國互動感興趣的人士製造誘餌,濫用歐盟的文件檔案交換系統LegisWrite、資料安全傳輸系統eTrustEx,並在薩爾瓦多的圖書館網站上,植入波蘭大使的「公開行程表」。

波蘭外交大使傳出要訪問美國,尋求美軍駐守等相關支援,而這樣的情勢也成為駭客用來發動攻擊的幌子。BlackBerry旗下的研究及情資團隊於3月初發現,俄羅斯駭客組織APT29(亦稱Nobelium)鎖定歐洲國家發動網路釣魚攻擊,駭客對波蘭外交部,以及與美國互動感興趣的人士製造誘餌,濫用歐盟的文件檔案交換系統LegisWrite、資料安全傳輸系統eTrustEx,並在薩爾瓦多的圖書館網站上,植入波蘭大使的「公開行程表」。

一旦使用者依照指示存取駭客製作的惡意網頁(此攻擊HTML網頁亦稱為EnvyScout),該網頁就會透過HTML挾持(HTML Smuggling)手法,將帶有惡意軟體IMG或ISO映像檔傳送到受害者的電腦。值得留意的是,駭客透過線上筆記系統Notion架設C2中繼站,而使得相關流量可能會被部分資安系統視為合法。

獨立國家國協、大使館、歐盟醫療機構遭到YoroTrooper攻擊行動鎖定

思科旗下的威脅情報團隊Talos揭露自2022年6月出現的攻擊行動,駭客組織YoroTrooper鎖定獨立國家國協(CIS)的政府機關及能源組織而來,且已有從事醫療保健的歐盟機構、世界智慧財產權組織(WIPO)、多個歐洲大使館受害,研究人員發現駭客竊得大量帳密資料、Cookie、瀏覽器的存取記錄。

這些駭客先是冒充白俄羅斯和俄羅斯的組織,使用名稱相似的網域發送釣魚郵件,挾帶惡意PDF檔案攻擊白俄羅斯組織,接著這些駭客將注意力轉移至白俄羅斯和亞塞拜然,部署Python打造的竊資軟體Stink Stealer。到了2023年,該駭客組織更換目標為塔吉克和烏茲別克,並改用HTA檔案來散布上述竊資軟體。

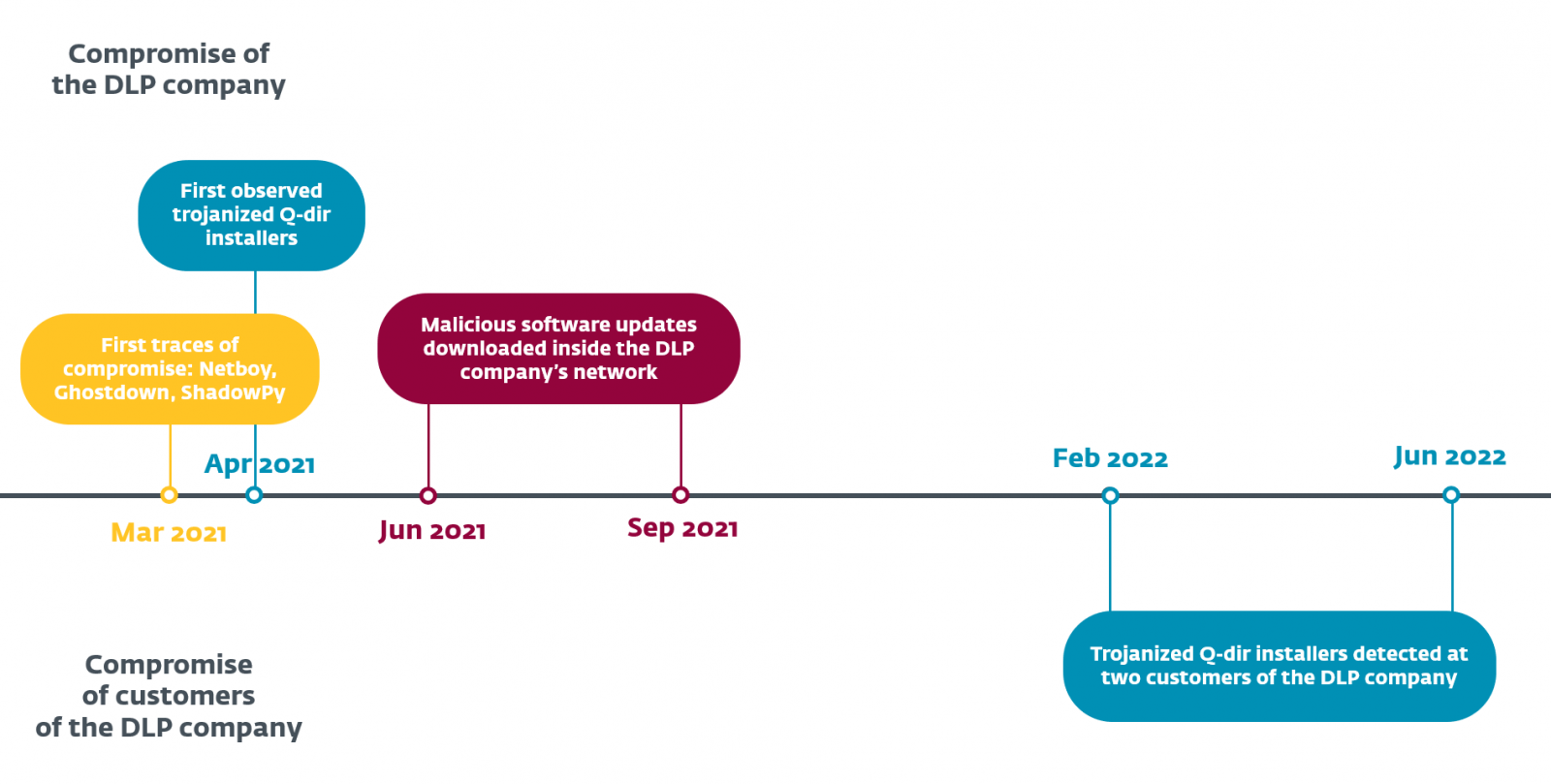

資安業者ESET揭露駭客組織Tick發起的攻擊行動,該組織自2021年2月,攻擊東亞的資料外洩防護(DLP)開發商,先是散布已竄改的檔案管理軟體Q-Dir安裝程式,一旦使用者執行,電腦就會被植入VBScript後門程式ReVBShell,以及名為ShadowPy的惡意程式下載器,然後植入後門程式Netboy(亦稱Invader)、Ghostdown下載器。

資安業者ESET揭露駭客組織Tick發起的攻擊行動,該組織自2021年2月,攻擊東亞的資料外洩防護(DLP)開發商,先是散布已竄改的檔案管理軟體Q-Dir安裝程式,一旦使用者執行,電腦就會被植入VBScript後門程式ReVBShell,以及名為ShadowPy的惡意程式下載器,然後植入後門程式Netboy(亦稱Invader)、Ghostdown下載器。

過程中駭客先是破壞此開發商的內部更新伺服器,從而在該公司內部網路散布惡意軟體,並對他們的安裝程式植入木馬相關的程式碼,最終目的是在此DLP廠商的客戶電腦執行惡意軟體。研究人員指出,2022年2月及6月,有2家該公司的客戶受到波及,其中1個是東亞工程及製造公司。

居家辦公演變為隨處辦公,三分之二企業因遠距工作員工面臨資料外洩風險

因疫情而興起的居家辦公(WFH),現在雖然疫情已漸趨緩,仍有部分員工繼續採用這種上班型式,而使得企業面臨網路安全管理上的挑戰。資安業者Fortinet於2023年1月,針對全球百人以上員工規模的570家組織進行調查,結果發現仍有6成企業實施部分居家辦公,僅有4成要求員工必須回到辦公室。

企業認為這種遠距辦公最大的威脅,主要是家用網路不夠安全(41%),其次則是員工將公司筆電用於私人用途帶來的隱憂(38%)。而且,這些企業有三分之二曾因居家辦公的員工曝險,引發資料外洩事件。

研究人員認為,居家辦公現在已經逐漸演變成隨處辦公(Work-From Anywhere),這使得IT部門、資訊長、資安長制訂相關資安政策時,面臨更大的挑戰。

國光客運傳出遭到網路攻擊,波及旅客訂票,迄今網站仍停擺

根據華視、自由時報、聯合報等媒體導,國光客運傳出電腦系統於3月12日遭到駭客攻擊而無法運作,到了15日,相關系統仍未恢復運作,導致民眾無法訂票、退票,只能到車站購買當日車票。

根據華視、自由時報、聯合報等媒體導,國光客運傳出電腦系統於3月12日遭到駭客攻擊而無法運作,到了15日,相關系統仍未恢復運作,導致民眾無法訂票、退票,只能到車站購買當日車票。

對此,國光客運先是在12日於臉書發出公告,表示機房系統臨時維護、更新,當日售票改以人工售票處理,後來向媒體透露預計於17日前完成修復。但截至3月17日下午6時30分為止,該公司網站仍未恢復運作。

【漏洞與修補】

三星Exynos晶片出現重大RCE漏洞,波及三星、Google、Vivo手機

Google旗下的Project Zero團隊揭露三星獵戶座(Exynos)處理器18個零時差漏洞,這些漏洞是在2022年底至2023年初被發現,其中有4個是最為嚴重的漏洞,攻擊者只要得知目標手機的電話號碼,就可透過基頻(Baseband)訊號遠端執行任意程式碼(RCE),過程完全不需使用者互動。

這些漏洞存在於三星Galaxy S22、M33、A71、A53、A33等多款型號的手機,還有Google Pixel 6、Pixel 7,以及Vivo X70、X60等手機,此外,採用Exynos W920晶片的穿戴式裝備、搭載Exynos Auto T5123晶片的車載系統都會曝險。

研究人員指出,已有5個漏洞超過90天期限仍未修補,他們公布了相關資料,並呼籲在廠商提供相關更新程式之前,使用者應該考慮停用Wi-Fi通話和VoLTE來避免遭到攻擊。

【其他資安新聞】

勒索軟體駭客LockBit宣稱竊得SpaceX產品設計藍圖,威脅馬斯克贖回

卡巴斯基提供勒索軟體Conti變種「MeowCorp」解密工具

Mozilla發布Firefox 111,修補7個高風險漏洞

近期資安日報

【3月16日】 AI製作的影片遭到濫用,駭客將其用於取信觀眾,散布竊資軟體

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-23