臺灣政府2022年稅收超徵4,500億元,行政院宣布2023年將提撥1,400億元,當中將對全國民眾普發6千元現金。消息一出,駭客也開始架設假網站來行騙。3月中財政部宣布將在22日開放登記,但也出現新的假網站,民眾要提高警覺。

使用者透過推特的文章,向企業客服反映問題的做法也相當常見,但有駭客也趁機亂入,假借客服名義要使用者撥打詐騙電話。資安新聞網站Bleeping Computer揭露這種類型的攻擊手法,這些駭客專門鎖定那些標記為印度大型銀行的推文下手。

除了上述針對國內外民眾的詐騙攻擊行動,鎖定企業與商業領域的事故氾濫也值得我們留意──有資安業者揭露商業郵件詐騙(BEC)大幅增加的現象,並指出相關攻擊的事件數量,2022年首度超越了勒索軟體攻擊。

【攻擊與威脅】

財政部於3月16日宣布全民普發每人新臺幣6千元現金的領取管道,總共區分成5種方式,並將在22日開放登記。但在此之前,傳出有人註冊名稱相似的網域,來架設冒牌登記網站的詐騙情況。財政部於3月18日發布臉書貼文,表示他們發現了將6000與gov、tw連在一起的冒牌網站網址,呼籲民眾要提高警覺。財政部也通報警調單位,該網站已被封鎖。

財政部於3月16日宣布全民普發每人新臺幣6千元現金的領取管道,總共區分成5種方式,並將在22日開放登記。但在此之前,傳出有人註冊名稱相似的網域,來架設冒牌登記網站的詐騙情況。財政部於3月18日發布臉書貼文,表示他們發現了將6000與gov、tw連在一起的冒牌網站網址,呼籲民眾要提高警覺。財政部也通報警調單位,該網站已被封鎖。

財政部表示,網址應為https://6000.gov.tw,民眾應透過3種方法辨別,首先是6000是數字,而不應有英文字母o,再者,則是我國政府機關的網域是.gov.tw,且gov的前面一定會有「.」 ;最後,網址結尾不應是com。

但這已並非政府首度針對相關詐騙提出警告──數位發展部在1月6日獲報,有民眾收到相關詐騙簡訊,強調政府不會用簡訊通知有關事宜。值得留意的是,雖然我國政府不斷提出警告,但目前尚未有資安業者透露相關攻擊規模。

根據資安新聞網站Bleeping Computer的報導,有人針對使用者在推特向銀行反映問題的推文裡,假冒銀行的客戶支援團隊,要求使用者撥打指定的專線進行後續的處理事宜。

根據資安新聞網站Bleeping Computer的報導,有人針對使用者在推特向銀行反映問題的推文裡,假冒銀行的客戶支援團隊,要求使用者撥打指定的專線進行後續的處理事宜。

研究人員Ax Sharma在一則有關資安事故的推文裡,標記印度大型銀行Axis Bank,結果ID為@AXIS_BANK_00的用戶假借該銀行名義,要求研究人員撥打24小時服務熱線,並留下電話號碼。然而,正牌的銀行客服很快就出面,表示留意到有人假冒他們名義的情況,呼籲該名研究人員切勿與此用戶互動,也不要透露個人資料。研究人員根據上述用戶留下的客服電話號碼進行調查,發現駭客也有假冒其他印度主要銀行HDFC、ICICI的情況。

資安業者Secureworks針對2022年的整體資安事故進行回顧,當中提及商業郵件詐騙(BEC)的事故數量較前年多出一倍,而且,首度直接超越往年的頭號威脅:勒索軟體。

研究人員指出,這樣的攻擊態勢轉變,很有可能是因為發動BEC攻擊的技術門檻略低,然而一旦成功的報酬往往相當可觀。此外,透過網路釣魚攻擊入侵目標設備的情況也大幅增加,占所有攻擊事故的初期入侵管道(Initial Access Vector,IAV)33%,較前年的13%高出許多,研究人員推測,這個現象與前述的BEC攻擊數量爆增有關。

值得留意的是,雖然勒索軟體不再是頭號威脅,相關事故較前年少了57%,但研究人員認為,事件數量下降的原因很可能是駭客偏好對小型的組織下手,而這些組織往往不會公開或進行通報。

挖礦攻擊只是幌子!駭客組織TeamTNT發動攻擊疑為竊取機密資料

駭客組織TeamTNT濫用雲端的容器環境挖礦的情況,自2019年已有許多資安人員發現相關的攻擊行動,但如今發現新的證據,這些駭客很有可能有新的意圖。資安業者Cado Security在研究另一起針對AWS環境竊密的資安事故Scarleteel之後,發現駭客使用的惡意軟體與TeamTNT用的程式之間,有共通的特徵,且加密貨幣錢包為TeamTNT所有。

研究人員推測,這起資安事故的攻擊者很有可能就是TeamTNT,並認為該組織發動相關的挖礦攻擊,實際上是為了竊取機密,但他們也不排除這是其他駭客組織模仿TeamTNT的攻擊手法。

半導體設備商MKS Instruments遭遇勒索軟體攻擊,面臨集體訴訟

根據新聞網站Cybersecurity Dive的報導,半導體設備商MKS Instruments於3月14日,向美國證交所(SEC)提出10-K財報,當中透露因為2月的勒索軟體攻擊事故導致產能不足,該公司在3月3日於加州法院遭到集體訴訟,但提告人尚未提出具體的求償內容。

MKS Instruments在2月底的電話會議裡,曾透露此資安事故造成的影響──因為光子與真空解決方案部門的營運受阻,導致他們估計今年第一季營收將減少2億美元。

Hitachi Energy也傳出成為GoAnywhere零時差漏洞的受害組織

勒索軟體駭客Clop聲稱利用零時差漏洞CVE-2023-0669,對一百多個組織的MFT檔案共用系統GoAnywhere出手,如今有越來越多組織證實遇害。Hitachi Energy於3月17日發布公告,表示他們遭到Clop的攻擊,部分國家或地區的員工資料可能遭到未經授權的存取,該公司隨即斷開受影響的GoAnywhere系統的對外連線,並啟動相關調查。

該公司表示,目前尚未出現相關證據證明網路營運受到波及,客戶資料的安全性、可靠性也沒有受到影響。

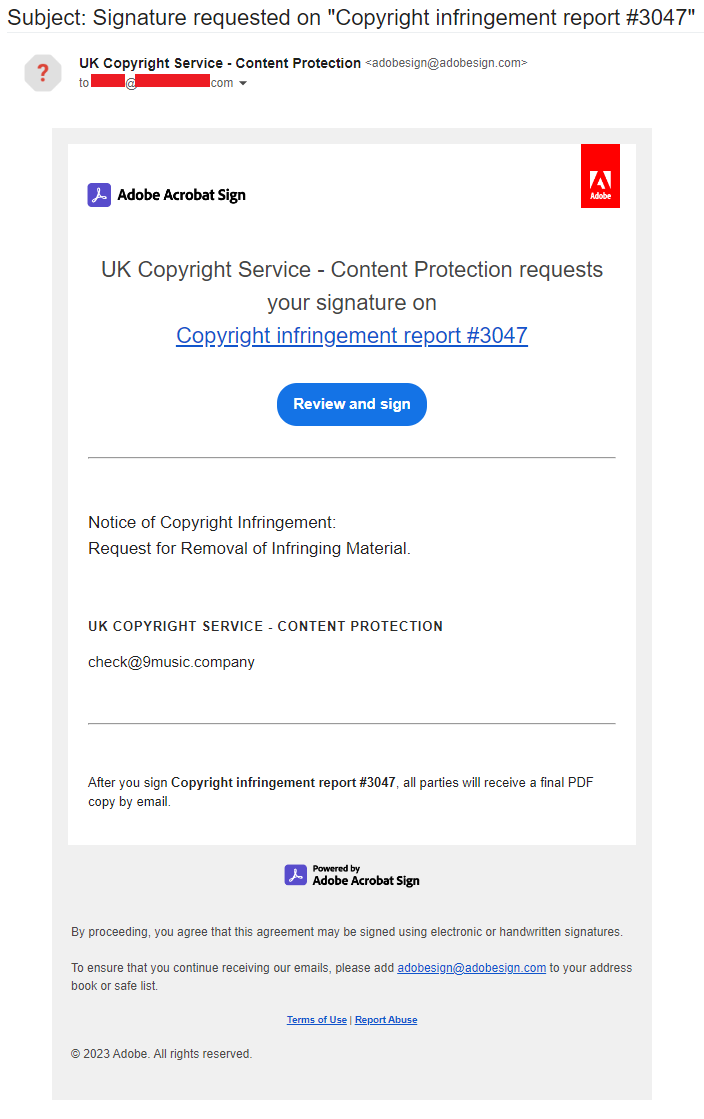

Adobe線上文件簽署服務遭濫用,拿來散布竊資軟體RedLine

資安業者Avast揭露濫用電子文件簽名服務Adobe Acrobat Sign的攻擊行動,攻擊者針對擁有許多訂閱者的YouTube頻道管理者而來,利用上述服務發送電子郵件,宣稱YouTube頻道的部分影片侵犯他人的音樂版權,要求管理者點選URL簽署線上文件處理。

資安業者Avast揭露濫用電子文件簽名服務Adobe Acrobat Sign的攻擊行動,攻擊者針對擁有許多訂閱者的YouTube頻道管理者而來,利用上述服務發送電子郵件,宣稱YouTube頻道的部分影片侵犯他人的音樂版權,要求管理者點選URL簽署線上文件處理。

一旦頻道管理者照做,就會下載存放於Adobe伺服器的DOC檔案、PDF檔案,或是HTML檔案,若是開啟並點選文件裡的URL,就會下載竊資軟體RedLine。研究人員指出,為了魚目混珠,駭客會將RedLine的惡意酬載檔案大小增加至400 MB,並摻雜數個來自電玩遊戲俠盜獵車手5的檔案,企圖影響防毒軟體的判斷。

安卓木馬FakeCalls對南韓銀行用戶發動攻擊,影響的金融機構超過20家

資安業者Check Point揭露名為FakeCalls近期的安卓惡意軟體攻擊行動,駭客模仿超過20家南韓大型金融機構,在當地散布該惡意軟體。

研究人員指出,駭客先是透過網路釣魚、搜尋引擎最佳化(SEO)汙染、惡意廣告等手法,在目標手機植入FakeCalls,並向使用者宣稱能提供低利率貸款,一旦使用者想要借款,此惡意軟體就會撥打「電話」,撥放銀行客戶服務電話的語音內容,過程中會向使用者要求信用卡資料,進而讓攻擊者達到竊取相關資料來盜刷、轉賣的目的。

研究人員指出,此安卓惡意軟體在2022年就被發現,但現在駭客加入了更多反偵測的技術,而使得攻擊行動更難察覺。

【漏洞與修補】

針對可繞過BitLocker的WinRE元件漏洞,微軟發布新的緩解工具

微軟發布PowerShell指令碼KB5025175,目的是要針對去年11月公布的漏洞CVE-2022-41099提供較為簡化的緩解措施。此漏洞存在於Windows修復環境(WinRE),一旦攻擊者加以利用,就有機會在能夠實際接觸目標裝置的情況下,繞過BitLocker磁碟加密的安全機制,存取受到保護的檔案,而且,該漏洞的嚴重性為中等,CVSS風險評分為4.6分,可能會被大家忽視而未積極修補,導致面臨被攻擊的風險。

該公司表示,他們提供的2個指令碼分別支援不同版本的Windows作業系統,PatchWinREScript_2004plus.ps1支援Windows 11,以及Windows 10 2004以上版本,另一個名為PatchWinREScript_General.ps1的檔案,則適用於Windows 10 1909及之前版本。

【其他資安新聞】

2023年已有17個歐洲國家遭俄羅斯駭客鎖定,從事網路間諜攻擊

近期資安日報

【3月17日】 本月初Fortinet修補的防火牆零時差漏洞,傳出去年就遭到中國駭客利用

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10