資安業者Trellix針對惡意軟體QBot的攻擊提出警告,值得留意的是,他們並非首度揭露相關攻擊行動的資安業者──上個月就有兩家資安業者Cyble、Sophos提出警告,其共通點就是駭客的作案過程運用了OneNote檔案來進行。但不同的是,這次研究人員提及了駭客在QBot與相關惡意程式上,採用相當隱密的迴避偵測手法,而使得資安系統難以察覺異狀。

昨天(3月8日)傳出有人在駭客論壇兜售宏碁2月遭駭而外洩資料一事,引起各界媒體報導。對此,宏碁晚間在股市公開觀測站發布重大訊息證實此事,並認為起因是有合作廠商密碼管理不當引起。

3月7日資安廠商Fortinet公布重大漏洞CVE-2023-25610,影響的產品包括防火牆作業系統FortiOS、網頁安全閘道FortiProxy,有可能導致服務中斷,或是讓駭客能執行任意程式碼的情況。

【攻擊與威脅】

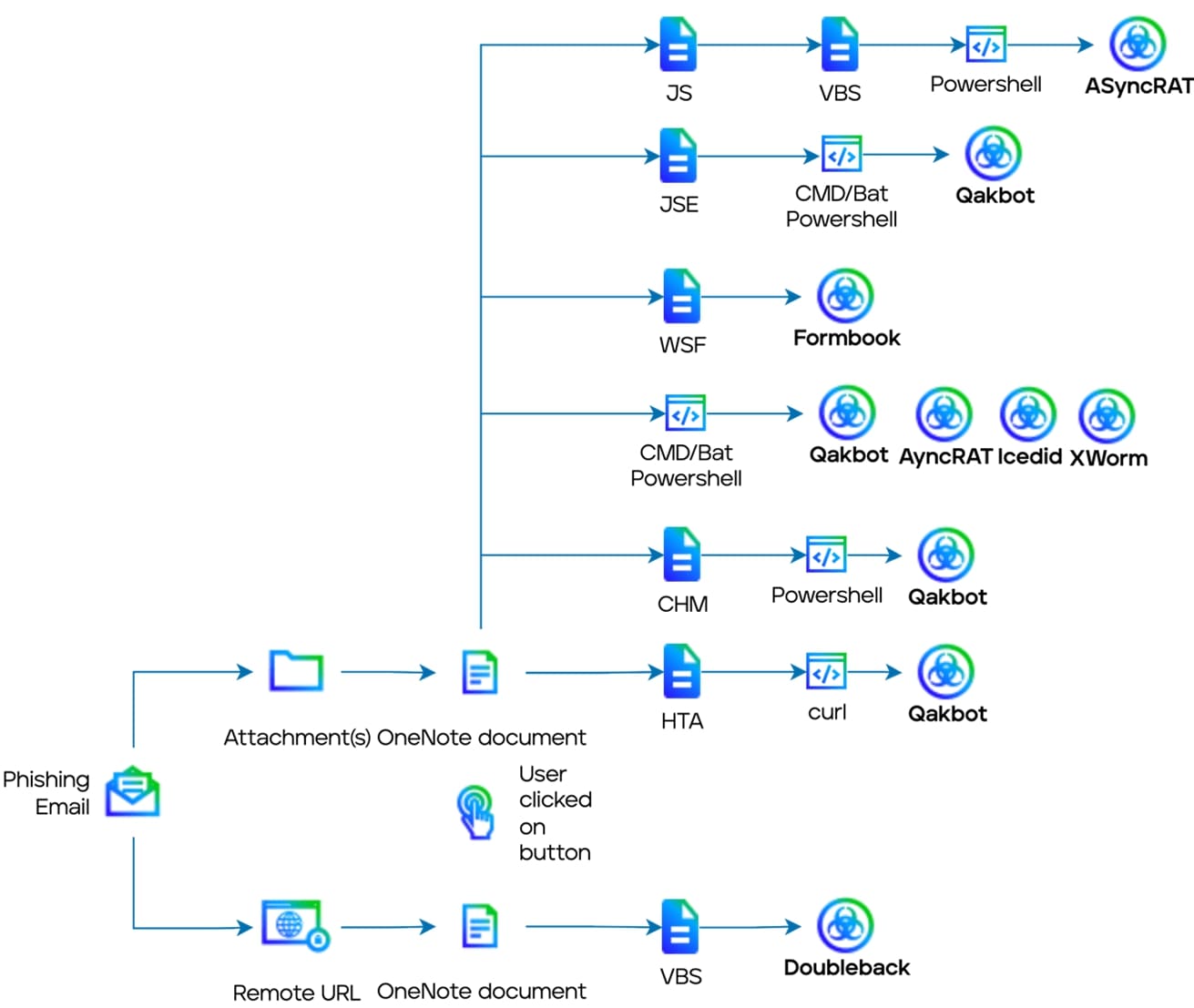

資安業者Trellix針對近期惡意程式QBot(亦稱Qakbot)的攻擊行動提出警告,他們看到自2023年1月開始,駭客大肆透過釣魚郵件,挾帶含有微軟筆記應用程式OneNote的檔案附件,或是內含下載OneNote檔案的URL,來針對Windows電腦散布此惡意軟體。

資安業者Trellix針對近期惡意程式QBot(亦稱Qakbot)的攻擊行動提出警告,他們看到自2023年1月開始,駭客大肆透過釣魚郵件,挾帶含有微軟筆記應用程式OneNote的檔案附件,或是內含下載OneNote檔案的URL,來針對Windows電腦散布此惡意軟體。

一旦收信人依照指示開啟了OneNote檔案,駭客就會執行PowerShell解密批次檔裡的指令,發出沒有使用者代理字串(User Agent)的請求,從遠端下載埋藏惡意軟體的圖片,並透過rundll32執行,而這個圖片檔案實際上是DLL程式庫。

研究人員發現,這個DLL檔案駭客運用多種手法進行模糊處理,執行的時候會使用XOR演算法解密,並在記憶體內啟動Shell Code,最終解密QBot的DLL檔案。而這個QBot大部分字串值都被加密,使得靜態分析工具難以察覺其惡意特徵。

臺灣科技大廠宏碁今年2月中旬疑似發生資料外洩事故,駭客在暗網論壇聲稱竊得超過160 GB資料,這些資料大部分與該公司的產品相關。

臺灣科技大廠宏碁今年2月中旬疑似發生資料外洩事故,駭客在暗網論壇聲稱竊得超過160 GB資料,這些資料大部分與該公司的產品相關。

對此,宏碁於3月8日晚間於股市公開觀測站發布重大訊息,表示此伺服器存放了供合作夥伴所需的產品文件,因部分廠商密碼管理不當而遭到他人濫用,並強調這些資料是廠商維修產品的技術資料,並未出現客戶或員工個資外洩的情況,伺服器也並未遭到破壞。但耐人尋味的是,該公司特別提及其他企業也要對於網路異常的狀況提高警覺。

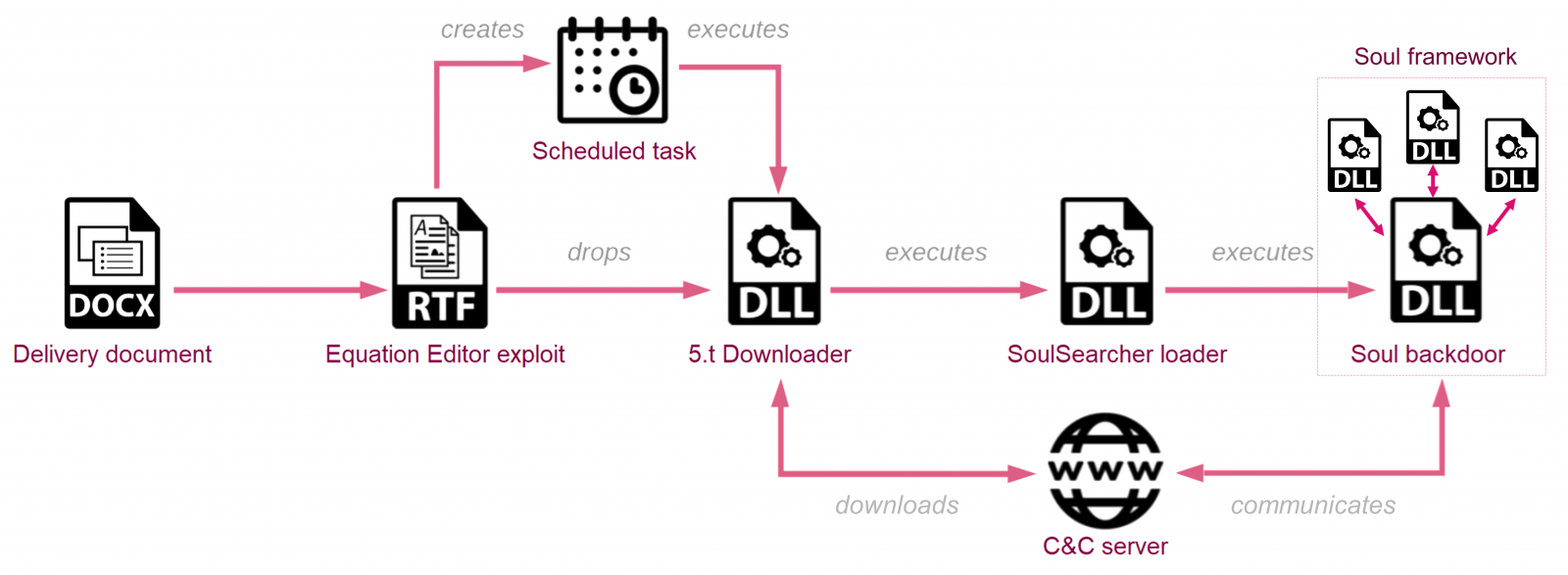

資安業者Check Point揭露中國駭客組織Sharp Panda於2022年末的攻擊行動,駭客使用惡意程式載入工具SoulSearcher,於受害電腦植入模組化惡意框架Soul,針對東南亞的政府機關下手。

資安業者Check Point揭露中國駭客組織Sharp Panda於2022年末的攻擊行動,駭客使用惡意程式載入工具SoulSearcher,於受害電腦植入模組化惡意框架Soul,針對東南亞的政府機關下手。

攻擊者先是寄送含有惡意DOCX附件檔案的釣魚郵件,藉此在受害電腦植入RoyalRoad RTF工具包,目的是利用舊漏洞於記憶體內投放惡意軟體,接著,利用此惡意軟體下載SoulSearcher,進而在記憶體內下載、解密、執行惡意框架,並載入不同的攻擊模組。研究人員指出,利用惡意框架Soul的攻擊行動有越來越頻繁的跡象。

根據資安新聞網站Bleeping Computer的報導,美國眾議院傳出資料外洩的情況,導致議員和員工的資料曝光,美國聯邦調查局(FBI)已介入調查。資料外洩的管道,是專門管理議員、員工,以及家屬的醫療照顧系統DC Health Link,這些人士已收到資料外洩的通知信。

根據資安新聞網站Bleeping Computer的報導,美國眾議院傳出資料外洩的情況,導致議員和員工的資料曝光,美國聯邦調查局(FBI)已介入調查。資料外洩的管道,是專門管理議員、員工,以及家屬的醫療照顧系統DC Health Link,這些人士已收到資料外洩的通知信。

該新聞網站發現有人已在駭客論壇兜售相關資料,並聲稱約有17萬人的個資,這些資料包含了姓名、生日、居住地址、電子郵件信箱、電話號碼、社會安全碼等,且疑似已有買家下單。對此,Health Benefit Exchange Authority證實,有部分遭竊資料在公共論壇洩露。

【漏洞與修補】

資安業者Fortinet近日公布防火牆作業系統FortiOS、網頁安全閘道FortiProxy的重大漏洞CVE-2023-25610,一旦遭到利用,攻擊者可在未經身分驗證的情況下,藉由發出特定的偽造請求,執行任意程式碼或是發動阻斷服務(DoS)攻擊。

這個漏洞發生的原因與記憶體負位(Underflow)有關,當應用程式嘗試從記憶體緩衝區讀取額外的資料時,就有可能導致系統存取相鄰的記憶體位置,進而衍生資安風險,CVSS風險評分為9.3分。該公司表示,約有50款存在漏洞的設備僅能被用於DoS攻擊,但駭客無法拿來執行任意程式碼。

災害復原暨資料備份解決方案業者Veeam揭露高風險漏洞CVE-2023-27532,該漏洞存在於Veeam Backup & Replication(VBR)系統,未經授權的攻擊者可用於從組態資料庫取得加密的密碼,進而存取備份基礎架構伺服器,CVSS風險評分為7.5分。

該公司指出,此漏洞的根源發生在Veeam.Backup.Service.exe元件,他們針對VBR v11和v12發布修補程式,並建議用戶若暫時無法安裝更新軟體,也可封鎖上述元件預設存取的TCP 9401埠來因應。

Toyota墨西哥分公司的CRM系統出現嚴重漏洞,可被用於存取客戶資料

研究人員Eaton Zveare發現,豐田汽車(Toyota)墨西哥分公司的CRM系統Customer 360存在嚴重漏洞,攻擊者一旦利用,有可能存取該公司的客戶資料,包括個資、購買記錄與服務的記錄。

研究人員Eaton Zveare發現,豐田汽車(Toyota)墨西哥分公司的CRM系統Customer 360存在嚴重漏洞,攻擊者一旦利用,有可能存取該公司的客戶資料,包括個資、購買記錄與服務的記錄。

研究人員指出,該公司總共架設4臺CRM伺服器,其中1臺為正式上線的版本,其餘則是用於開發及測試,但無論那臺伺服器,都存在能繞過登入流程的漏洞——他藉由修改網頁應用程式元件Angular的JavaScript指令碼,突破上述的身分驗證機制。這些狀況已於去年10月向豐田通報,該公司已採取相關措施避免曝險。

Google於3月7日發布Chrome 111版(Chrome 111.0.5563.64,部分Windows版本為Chrome 111.0.5563.65),總共修補了40個漏洞,其中有8個為高風險層級。

根據該公司頒發給研究人員的獎金來看,通報CVE-2023-1213的研究人員獲得15,000美元最高,這是Swiftshader元件的記憶體釋放後濫用(UAF)漏洞,獎金次高的漏洞為CVE-2023-1214,這項漏洞與瀏覽器排版引擎V8的類型混淆(Type Confusion)有關。稍微值得慶幸的是,這次修補的漏洞並未出現相關攻擊行動。

【其他資安新聞】

駭客組織TA499藉由視訊電話向歐美人士宣傳烏克蘭戰爭負面消息

有人利用區塊鏈電玩Sandbox的名義發動網釣攻擊,散布惡意程式

JetBrains程式碼品質檢查工具Qodana可對PHP程式碼進行污點分析

近期資安日報

【3月8日】 ChatGPT被用於投資詐騙攻擊、Windows信任的資料夾被用於繞過使用者帳號控制防護措施

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09