有駭客使用名為HiatusRAT的木馬程式針對兩款居易路由器設備下手,進而將路由器當作竊取內部環境資料的管道。研究人員發現駭客從2022年7月開始發動相關攻擊,但他們推測,這起攻擊行動很可能在2022年以前就出現。

談到駭客入侵,宏碁曾在2021年兩度遭到這類型的事故,但最近傳出有人聲稱成功入侵並竊得內部資料兜售的情況。根據賣家在暗網網路犯罪論壇上的廣告內容,駭客主要取得的資料,大多與筆電、桌上型電腦產品有關,像是產品簡報、BIOS檔案,或是部署Windows作業系統的相關工具。

針對工控系統(ICS)漏洞提出警告的資訊也值得留意。德國、美國先後針對數個漏洞提出警告,其中部分漏洞的CVSS風險評分接近滿分,而有可能被用於執行任意程式碼,或是導致系統無法運作。

【攻擊與威脅】

根據資安業者Gridinsoft的揭露,臺灣科技大廠宏碁今年2月中旬疑似發生資料外洩事故,駭客在暗網論壇聲稱竊得超過160 GB資料,總共約有655個資料夾、2,869個檔案,這些資料大部分與該公司的產品相關,例如:簡報檔案、產品除錯手冊、宏碁自行打造的應用程式軟體、BIOS檔案、可替換的Windows數位產品金鑰(RDPK)、Windows映像檔(WIM)檔案、ISO檔案、Windows系統開發映像檔(SDI)檔案等,並要求買家支付門羅幣進行交易。

根據資安業者Gridinsoft的揭露,臺灣科技大廠宏碁今年2月中旬疑似發生資料外洩事故,駭客在暗網論壇聲稱竊得超過160 GB資料,總共約有655個資料夾、2,869個檔案,這些資料大部分與該公司的產品相關,例如:簡報檔案、產品除錯手冊、宏碁自行打造的應用程式軟體、BIOS檔案、可替換的Windows數位產品金鑰(RDPK)、Windows映像檔(WIM)檔案、ISO檔案、Windows系統開發映像檔(SDI)檔案等,並要求買家支付門羅幣進行交易。

為了取信買家,這名賣家提供數張螢幕截圖,內容包括系統安裝指引、UEFI與BIOS的組態配置,以及該公司部分新產品的藍圖。這並非宏碁首度遭到網路攻擊──2021年勒索軟體REvil兩度入侵得逞,並宣稱透過相同的漏洞入侵。

一百多家組織的居易路由器遭駭客組織鎖定,植入木馬程式HiatusRAT

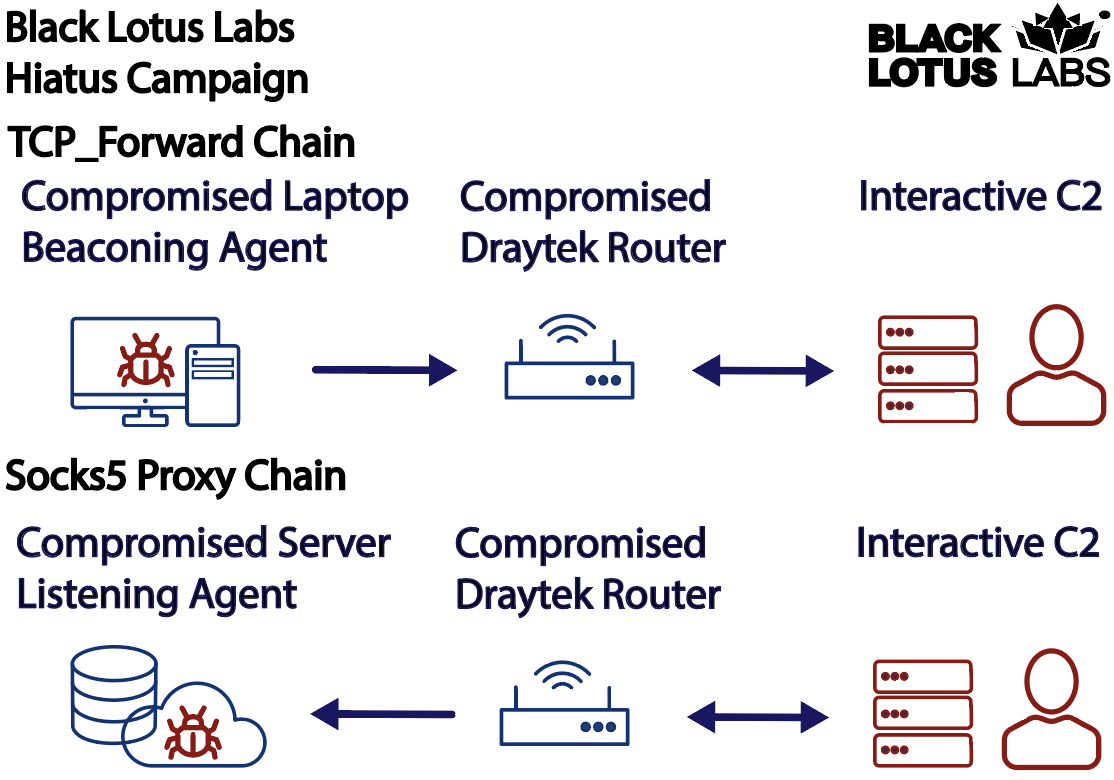

資安業者Lumen揭露名為HiatusRAT的木馬程式攻擊行動,駭客從2022年7月,鎖定使用居易Vigor 2960、3900路由器的企業發動攻擊,有超過100家企業受害,主要分布於歐洲、北美、南美。

資安業者Lumen揭露名為HiatusRAT的木馬程式攻擊行動,駭客從2022年7月,鎖定使用居易Vigor 2960、3900路由器的企業發動攻擊,有超過100家企業受害,主要分布於歐洲、北美、南美。

研究人員無法判斷駭客入侵路由器的方式,然而攻擊者一旦成功取得初始存取權限,就部署bash指令碼,並下載木馬程式HiatusRAT,以及tcpdump網路掃描工具。

此木馬程式監聽8816埠,然後收集路由器的系統資訊、網路配置、執行的處理程序等資料,並架設SOCKS代理伺服器傳輸資料到C2伺服器。研究人員指出,全球曝險的居易路由器超過4千臺,日後很有可能還會有其他企業受害。

資安業者Metabase Q揭露ATM惡意軟體FiXS的攻擊行動,主要目標是墨西哥的銀行,此攻擊行動於今年2月出現,駭客透過看似無害的處理程序來隱藏蹤跡,且因為此起行動鎖定執行Windows作業系統、支援CEN/XFS架構的ATM設備而來,所以,只要是採用上述技術平臺而成的ATM設備,都有可能受害。

資安業者Metabase Q揭露ATM惡意軟體FiXS的攻擊行動,主要目標是墨西哥的銀行,此攻擊行動於今年2月出現,駭客透過看似無害的處理程序來隱藏蹤跡,且因為此起行動鎖定執行Windows作業系統、支援CEN/XFS架構的ATM設備而來,所以,只要是採用上述技術平臺而成的ATM設備,都有可能受害。

研究人員指出,此惡意軟體透過外接式鍵盤與駭客互動,並會在ATM重開機30分鐘後吐鈔。研究人員指出,發動攻擊的駭客很可能來自使用俄文的地區。

資安業者Cyble揭露名為R3NIN Sniffer電商網站攻擊套件,賣家透過訂閱服務提供給駭客運用,並在惡名昭彰的俄羅斯網路犯罪論壇上兜售。此攻擊套件主要用於在電商網站竊取信用卡資料,具備在電商網站注入惡意JavaScript指令碼的功能、並能跨瀏覽器洩露竊得的信用卡資料,然後為攻擊者產生報表。

研究人員指出,此套件還會在網頁上彈出iFrame視窗,要求使用者填寫與線上交易無關的個資。

非洲金融科技新創Flutterwave遭到駭客攻擊,損失逾420萬美元

根據科技新聞網站Techpoint Africa的報導,非洲金融科技(Fintech)新創公司Flutterwave,2月上旬傳出遭到網路攻擊,該公司於13日向警方報案,並於19日向奈及利亞首都拉哥斯州警察局副局長說明細節,當中提及駭客經由網路攻擊,並運用63筆交易,將2,949,557,867英鎊(約420萬美元)資金轉移到28個戶頭。為了清查該國金融機構收取上述贓款的帳戶,以便追回款項,警方向27家金融機構提出訴訟,並獲得拉各斯法院核准。

此事傳出後,部分用戶表示Flutterwave帳戶遭到凍結,疑似就是這起資安事故所致。對此,Flutterwave否認遭到駭客攻擊,表示他們發現部分用戶出現不尋常交易的情況,這些使用者並未啟用該公司建立的安全措施而遇害。

【漏洞與修補】

德國電腦緊急應變小組CERT@VDE於2月27日發布資安通告,指出工業自動化解決方案業者Wago旗下的可程式化邏輯控制器(PLC)存在重大漏洞CVE-2022-45138、CVE-2022-45140,前者可讓攻擊者在不需通過身分驗證的情況下,讀取或配置設備部分參數,而有可能導致控制器故障;後者則是允許攻擊者透過root權限寫入任意資料,有可能被用於執行任意程式碼,或是影響整個系統運作,上述兩個漏洞CVSS風險評分都是9.8分。

通報漏洞的研究人員Ryan Pickren表示,他會在即將發布的學術論文說明漏洞細節。

3月2日,美國網路安全暨基礎設施安全局(CISA)針對5種工業控制系統(ICS)設備,發布資安通告,這些產品分別是:Baicells Nova的無線基地臺、三菱電機的MELSEC與Electric Factory Automation Engineering系統、Rittal的CMC III存取系統、美敦力(Medtronic)的Micro Clinician與InterStim App。

其中最嚴重的漏洞是CVE-2023-0776,這項漏洞存在於Baicells的LTE無線基地臺產品線Nova 436Q、Nova 430E、Nova 430I、Neutrino 430 LTE TDD,攻擊者可用於遠端透過HTTP命令注入的方式執行Shell Code,CVSS風險評分為9.8分。

【資安防禦措施】

微軟與MITRE聯手,發布能模擬攻擊機器學習系統的工具Arsenal

近期微軟與MITRE聯手發布名為Arsenal的工具套件,此為適用於MITRE Adversarial Threat Landscape for Artificial-Intelligence Systems(ATLAS)框架的外掛程式,其功能是協助資安人員模擬對於機器學習系統的攻擊。

此外掛程式整合了微軟自動化AI攻擊測試套件Counterfit,而使得MITRE的自動化對手模擬系統CALDERA能套用微軟的工具來發動相關攻擊。資安人員需從caldera-atlas儲存庫下載相關檔案,並依照指示部署Arsenal。

【其他資安新聞】

近期資安日報

【3月6日】 研究人員找出濫用微軟搜尋引擎AI機器人騙取使用者個資的方法、組態配置不佳的Redis伺服器被用於挖礦

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02