針對UEFI韌體而來的惡意啟動程式(Bootkit),之前多半是國家級駭客打造,直到去年底,開始有人在駭客論壇兜售名為BlackLotus程式,當時揭露此事的研究人員,認為難以確認其危險程度。但最近有資安業者取得該惡意程式進行分析,證實確實具備賣家標榜的攻擊能力,使用者就算啟用UEFI安全開機機制,也無法避免電腦受到此惡意軟體感染。

為了在加密檔案前能逃過資安系統的偵測,勒索軟體駭客也採取運用多種現成與合法工具的策略。例如,最近勒索軟體LockBit的攻擊行動裡,就採用了這樣的手法,使得防毒軟體及EDR系統都難以察覺異狀。

工控物聯網系統(IIoT)的漏洞也相當值得注意。最近CISA針對PTC的ThingWorx Edge漏洞CVE-2023-0754、CVE-2023-0755提出警告,並指出有9種元件曝露於相關風險。

【攻擊與威脅】

惡意軟體BlackLotus繞過UEFI安全開機,能在Windows 11電腦上運作

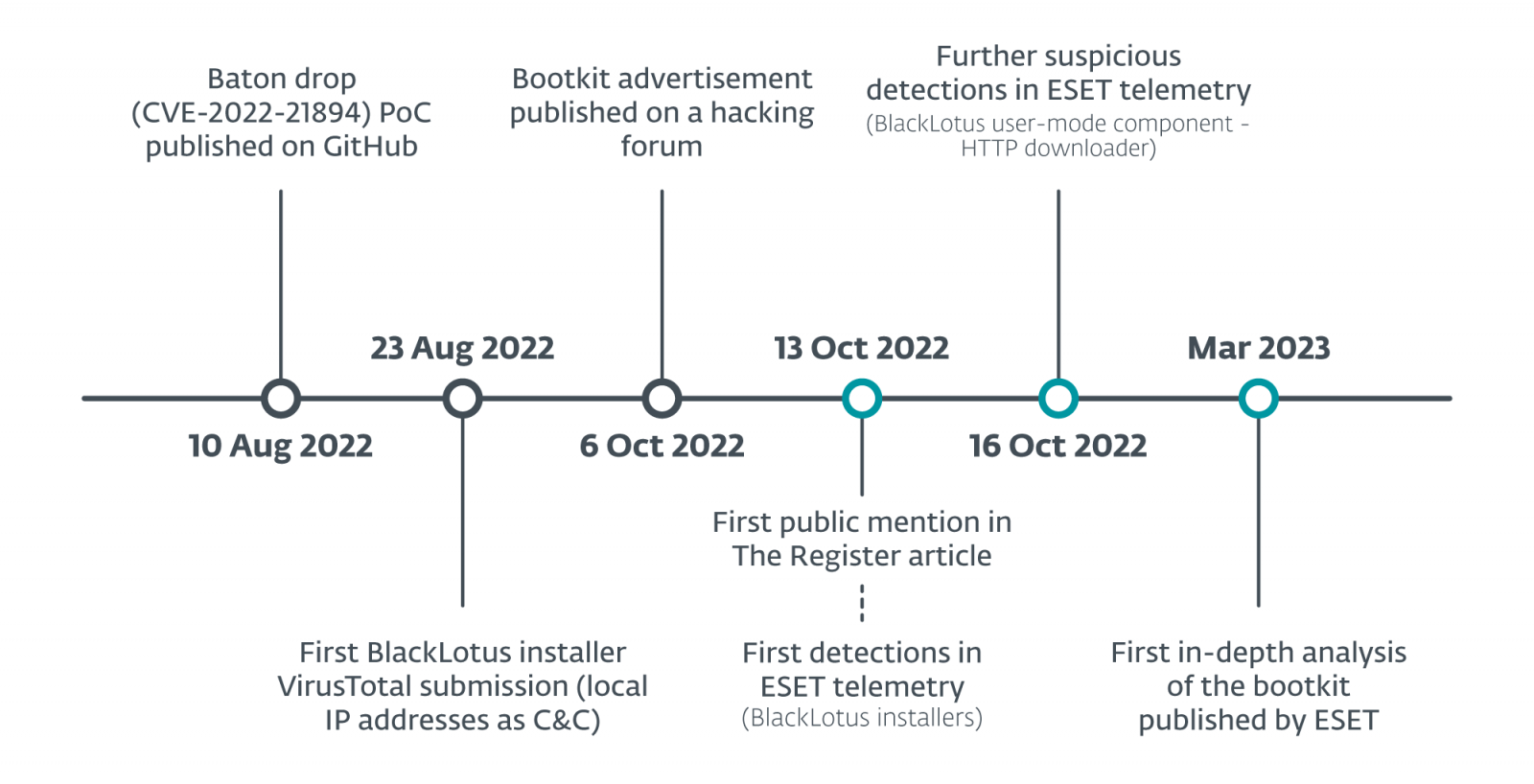

有人自2022年10月,在駭客論壇上兜售名為BlackLotus的惡意UEFI啟動工具,並標榜能突破端點電腦的防護機制,但該惡意軟體究竟是否如賣家宣稱的如此強大?資安業者ESET取得此惡意程式的檔案進行分析,結果發現確實如此,並認為日後很可能會被駭客大肆利用。

有人自2022年10月,在駭客論壇上兜售名為BlackLotus的惡意UEFI啟動工具,並標榜能突破端點電腦的防護機制,但該惡意軟體究竟是否如賣家宣稱的如此強大?資安業者ESET取得此惡意程式的檔案進行分析,結果發現確實如此,並認為日後很可能會被駭客大肆利用。

此軟體能在啟用UEFI安全開機、執行完整修補的Windows 11的電腦上運作,攻擊者一旦於受害電腦上部署,此啟動工具會植入作業系統核心層級的驅動程式,以及HTTP下載工具(用於與C2通訊、執行惡意酬載),並能夠停用作業系統內建的BitLocker、HVCI、Microsoft Defender等防護機制。

為了維持於受害電腦上運作,駭客利用了CVE-2022-21894,研究人員指出,雖然微軟已於2022年1月修補上述漏洞,但遭濫用的可執行檔並未被列入UEFI註銷名單,而使得駭客仍能用於漏洞攻擊。

勒索軟體LockBit鎖定西班牙語用戶,突破防毒軟體與EDR防護加密檔案

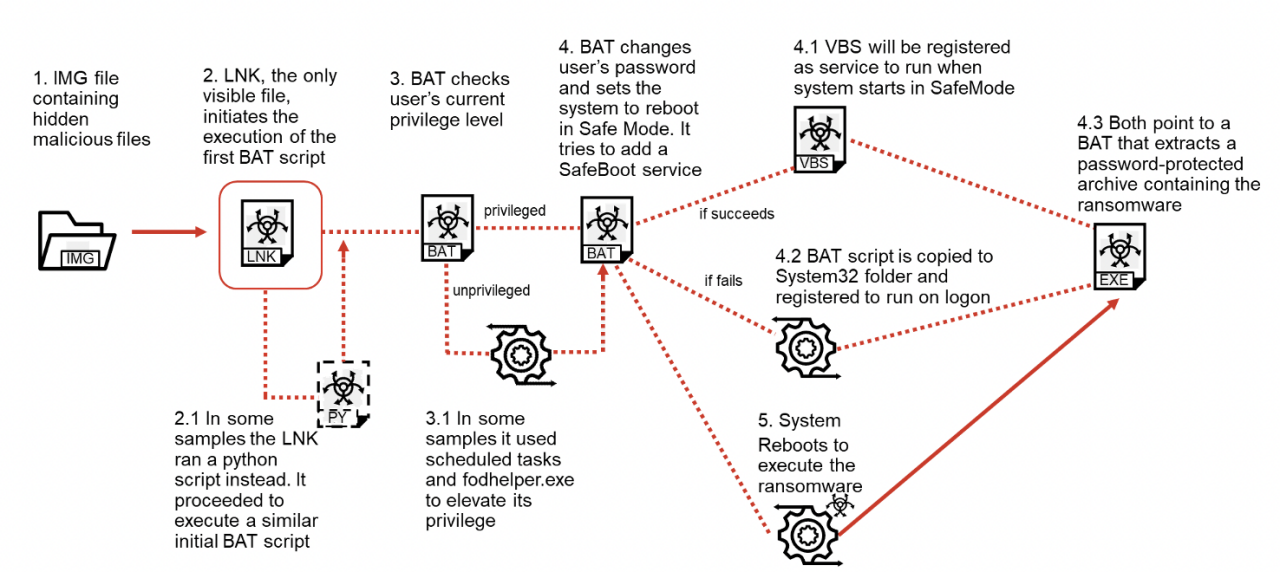

資安業者Fortinet揭露針對使用西班牙文用戶而來的勒索軟體LockBit攻擊行動,駭客自2022年12月到今年1月,先是透過社交工程手法向使用者提供IMG光碟映像檔,內含一組惡意工具,但除了LNK捷徑檔案外其餘皆為隱藏。一旦使用者依照指示執行LNK檔案,就會觸發第一個BAT批次檔來取得權限,進而更動使用者帳號的密碼,並將電腦以安全模式重開機,最終於受害電腦植入勒索軟體。

資安業者Fortinet揭露針對使用西班牙文用戶而來的勒索軟體LockBit攻擊行動,駭客自2022年12月到今年1月,先是透過社交工程手法向使用者提供IMG光碟映像檔,內含一組惡意工具,但除了LNK捷徑檔案外其餘皆為隱藏。一旦使用者依照指示執行LNK檔案,就會觸發第一個BAT批次檔來取得權限,進而更動使用者帳號的密碼,並將電腦以安全模式重開機,最終於受害電腦植入勒索軟體。

研究人員表示,駭客透過寄生攻擊(LOLBins)的手法,包含透過檔案總管掛載IMG檔案、利用7-Zip解壓縮檔案,以及採取Sysinternals工具包的Autologon軟體來自動登入作業系統,而能躲過防毒軟體及EDR系統的偵測。

駭客兜售惡意框架Exfiltrator-22,並標榜可用於散布勒索軟體

資安業者Cyfirma揭露名為Exfiltrator-22的惡意框架(亦稱EX-22),駭客自去年11月27日首度推出第一個版本,然後在Telegram頻道進行宣傳,到了2月10日,賣家在YouTube上傳影片展示其功能。

研究人員指出,EX-22具備14項能吸引買家的能力,例如:能在提升權限後建立反向Shell、加密電腦檔案並進行勒索、竊取LSASS的機密資料、具備橫向感染(蠕蟲)能力等。根據駭客所使用的混淆元件及C2基礎設施,研究人員認為賣家是勒索軟體駭客組織LockBit 3.0旗下成員。

微軟在去年6月已終止支援IE,但漏洞攻擊套件RIG持續透過該瀏覽器漏洞感染組織

微軟已透過Edge瀏覽器取代IE多年,但後者因有企業持續使用,仍是駭客偏好的攻擊目標。威脅情報業者Prodaft指出,名為RIG的漏洞攻擊套件(EK)仍有許多駭客愛用,根據他們的調查,使用此工具的駭客鎖定全球207個國家,一天平均發動2千起攻擊,且有3成行動成功。

其中,受影響最嚴重的國家是德國、義大利、法國、俄羅斯、土耳其、沙烏地阿拉伯、埃及等。根據駭客所利用的IE漏洞來看,近半數(45%)是CVE-2021-26411,其次是CVE-2016-0189(29%)。而駭客藉著RIG EK散布的惡意程式,超過三分之一(34%)是銀行木馬Dridex,其次是SmokeLoader(26%)、RaccoonStealer(20%)。

惡意軟體下載器PureCrypter鎖定政府機關而來,透過Discord發動攻擊

資安業者Menlo Security揭露利用惡意軟體下載器PureCrypter的攻擊行動,駭客主要針對亞太地區與北美的政府機關而來,寄送釣魚郵件,當中含有受到密碼保護的ZIP檔案附件,藉此挾帶位於Discord的URL。

若是收信人依照指示開啟ZIP檔案的內容,此程式就會下載PureCrypter。一旦執行此惡意程式下載器,該程式會從C2伺服器下載下個階段的惡意酬載,例如:竊密軟體Redline、AgentTesla,惡意軟體Eternity、Blackmoon,以及勒索軟體Philadelphia。

為了迴避偵測,駭客濫用其他組織的伺服器架設C2中繼站,並透過竊得帳密的FTP伺服器,外傳竊得的機密資料。

惡意軟體PlugX濫用開源Windows除錯工具在受害電腦運作

資安業者趨勢科技揭露惡意軟體PlugX的攻擊行動,駭客透過開源的Windows除錯工具x32dbg.exe,以DLL搜尋順序挾持(DLL Search Order Hijacking)的手法側載惡意DLL程式庫。研究人員指出,由於x32dbg.exe帶有合法簽章,攻擊者得以混淆部分資安系統,並能持續於受害電腦上運作,提升權限且繞過檔案執行的限制。

BlackBerry資安研究團隊於2月20日發現駭客組織APT-C-36(亦稱Blind Eagle)的攻擊行動,主要針對哥倫比亞的司法機構、金融、公共服務、法律單位而來,但厄瓜多、智利、西班牙也有組織受害。

駭客假冒哥倫比亞的稅務機關寄送釣魚郵件,並以密件副本(BCC)傳送給目標──他們聲稱主要的收信人是波哥大商會(correspondencia@ccb.org.co),拖欠海關(DIAN)45天的稅款,並隨信附上「發票」檔案。

此檔案為受密碼保護的PDF文件,內容含有看似DIAN的合法網址,但若是收信人點選連結,便會被帶往惡意網域dian.server[.]tl,該網站謊稱提供待處理的稅務發票內容。一旦收信人下載這些檔案,就有可能在電腦的記憶體內植入木馬程式AsyncRAT。

資安業者Resecurity揭露大規模的投資詐騙攻擊行動Digital Smoke,駭客鎖定中國、哥倫比亞、歐盟、印度、新加坡、馬來西亞、阿拉伯聯合大公國、沙烏地阿拉伯、墨西哥、澳洲、加拿大、美國等地,假借美國、英國財星百大企業的名義行騙,2022年光是在美國就騙走超過58億美元。

值得留意的是,駭客用於詐騙的品牌,也符合時下的投資趨勢,產業橫跨金融服務、石油、再生能源、電動車(及電池)、醫療保健、半導體等,駭客為了發動相關攻擊,部署了大型基礎設施,光是在2022年12月,就有超過350臺主機,這些主機提供數千個用於詐騙的網域,並透過支付寶、統一支付介面系統(UPI)、Google Pay等行動支付工具,收取受害者的金錢。

研究人員指出,雖然他們已經在2022年第四季向印度及美國的執法單位提供相關資訊,但這樣的詐騙情勢在2023年第一季快速增加,呼籲民眾要提高警覺。

9家丹麥醫院傳出遭到Anonymous Sudan發動DDoS攻擊

根據資安新聞網站The Record的報導,丹麥有9家醫院的網站於2月26日遭到DDoS攻擊而一度中止服務,哥本哈根衛生局證實確有相關事故,但強調這些機構的醫療服務並未受到波及,網站亦於數個小時後恢復運作。

對於攻擊者的身分,駭客組織Anonymous Sudan聲稱是他們所為,起因是日前在瑞典的焚燒古蘭經遊行當中,具有丹麥與瑞典國籍的Rasmus Paludan在土耳其大使館前燃燒古蘭經。

【漏洞與修補】

ThingWorx、Kepware工業物聯網裝置存在重大漏洞

美國網路安全暨基礎設施安全局(CISA)於2月23日發布資安通告,針對以PLM系統聞名的廠商PTC旗下的ThingWorx Edge重大漏洞提出警告,包含了整數溢位漏洞CVE-2023-0754、記憶體越界寫入漏洞CVE-2023-0755,CVSS風險評分皆為9.8分,一旦遭到利用,就有可能在未經身分驗證的情況下,遠端於目標系統上執行任意程式碼(RCE),或是阻斷設備的服務(DoS)。

受到影響的ThingWorx元件,包含了ThingWorx Edge C-SDK、ThingWorx Edge MicroServer、Kepware KEPServerEX、ThingWorx Kepware Server、Rockwell Automation KEPServer Enterprise、GE Digital Industrial Gateway Server等9項,PTC已發布修補程式。通報上述漏洞的研究人員,亦於2月28日發布概念性驗證(PoC)程式碼。

Aruba網路設備作業系統出現重大漏洞,攻擊者可在未通過身分驗證的情況下發動RCE攻擊

Aruba Networks於2月28日發布資安通告,該公司修補網路設備作業系統ArubaOS的33個漏洞,影響旗下的Mobility Conductor、Mobility Controllers,以及Aruba代管的WLAN Gateways、SD-WAN Gateways等解決方案。

本次修補的漏洞有6個是重大風險等級,大致可區分兩種類型,分別是命令注入漏洞CVE-2023-22747、CVE-2023-22748、CVE-2023-22749、CVE-2023-22750,以及記憶體堆疊緩衝區溢位漏洞CVE-2023-22751、CVE-2023-22752。這些漏洞存在於PAPI通訊協定,且無需通過身分驗證就能利用,CVSS風險評分皆為9.8分。攻擊者可藉由發送特製的封包來觸發漏洞,進而使用特權使用者的身分,遠端執行任意程式碼(RCE)。

【其他資安新聞】

資安業者Bitdefender提供勒索軟體MortalKombat的解密工具

惡意軟體ChromeLoader假借任天堂或Steam攻擊遊戲玩家

近期資安日報

【3月1日】 駭客假借Amazon Prime會員名義發動網釣攻擊、應用程式框架ZK Framework漏洞被用於攻擊行動

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09