有研究人員在為客戶進行展示的過程中,無意間發現了Akamai網頁應用程式防火牆(WAF)的換行字元(CRLF)注入漏洞,而能突破防火牆規則,對網站發動跨網站指令碼(XSS)攻擊。值得留意的是,研究人員認為其他廠牌的WAF也多半存在類似漏洞。

機器學習語言模型ChatGPT正紅,駭客也看上這樣的情況,用來對電腦與手機用戶,散布多種惡意軟體,甚至想要竊取信用卡資料。

上個月微軟修補了Windows備份服務漏洞CVE-2023-21752,如今傳出駭客正在分析概念性驗證程式碼,打算將漏洞用於攻擊行動的情況。

【攻擊與威脅】

多款WAF可能存在CRLF漏洞,Akamai是目前發現的首例

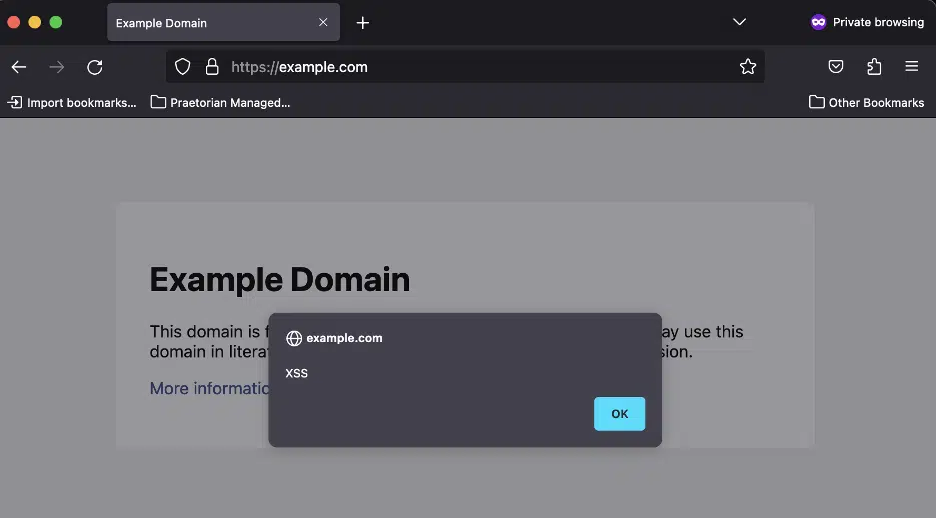

資安業者Praetorian發現Akamai網頁應用程式防火牆(WAF)上,他們能夠透過換行字元(CRLF)注入漏洞,突破該系統的跨網站指令碼(XSS)過濾機制。研究人員透過上述手法將原語(primitive)注入到內容編碼標頭,利用壓縮HTTP回應酬載的方式,將其注入到回應的本體(body),而能在不更動XSS核心酬載的情況下繞過WAF的規則。

資安業者Praetorian發現Akamai網頁應用程式防火牆(WAF)上,他們能夠透過換行字元(CRLF)注入漏洞,突破該系統的跨網站指令碼(XSS)過濾機制。研究人員透過上述手法將原語(primitive)注入到內容編碼標頭,利用壓縮HTTP回應酬載的方式,將其注入到回應的本體(body),而能在不更動XSS核心酬載的情況下繞過WAF的規則。

研究人員指出,這種CRLF注入的缺陷很可能不是Akamai的系統獨有,其他廠牌的WAF也有可能存在這類弱點可被利用。

駭客假借提供ChatGPT應用程式的名義,針對Windows、安卓用戶散布惡意軟體

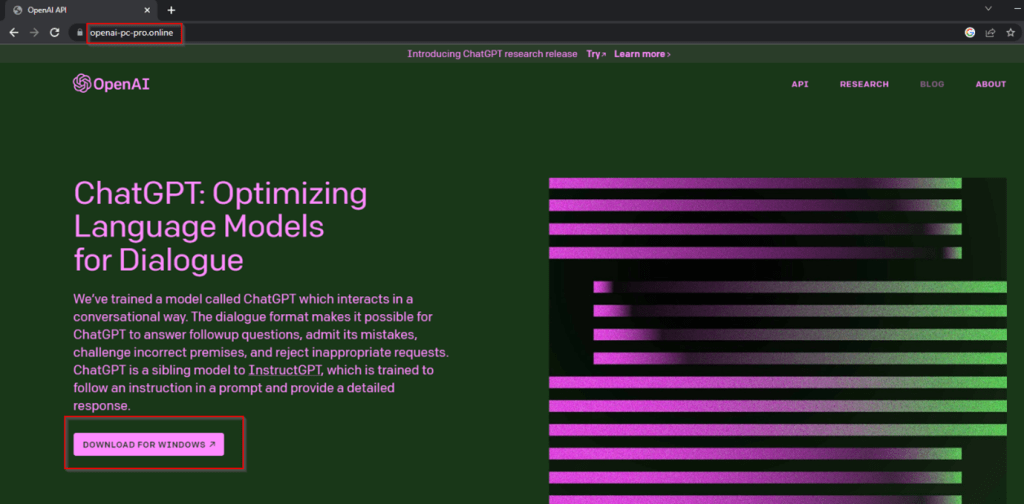

研究人員於Dominic Alvieri於2月12日發現,有人假借提供機器學習語言模型ChatGPT軟體的名義,實際上是針對Windows電腦發送竊密軟體RedLine,隔日察覺有人利用相同的名義在Google Play市集上加App,攻擊Android用戶。

研究人員於Dominic Alvieri於2月12日發現,有人假借提供機器學習語言模型ChatGPT軟體的名義,實際上是針對Windows電腦發送竊密軟體RedLine,隔日察覺有人利用相同的名義在Google Play市集上加App,攻擊Android用戶。

資安業者Cyble進一步調查指出,駭客不只架設假網站對Windows使用者散布RedLine,也有散播竊密軟體Lumma Stealer、Aurora Stealer的情況,此外,他們也看到剪貼簿挾持軟體(Clipper)的攻擊行動。

而針對Android用戶,該資安業者則是總共發現逾50款惡意App。值得一提的是,駭客也謊稱提供ChatGPT Plus付費服務的名義,企圖騙取信用卡資料。

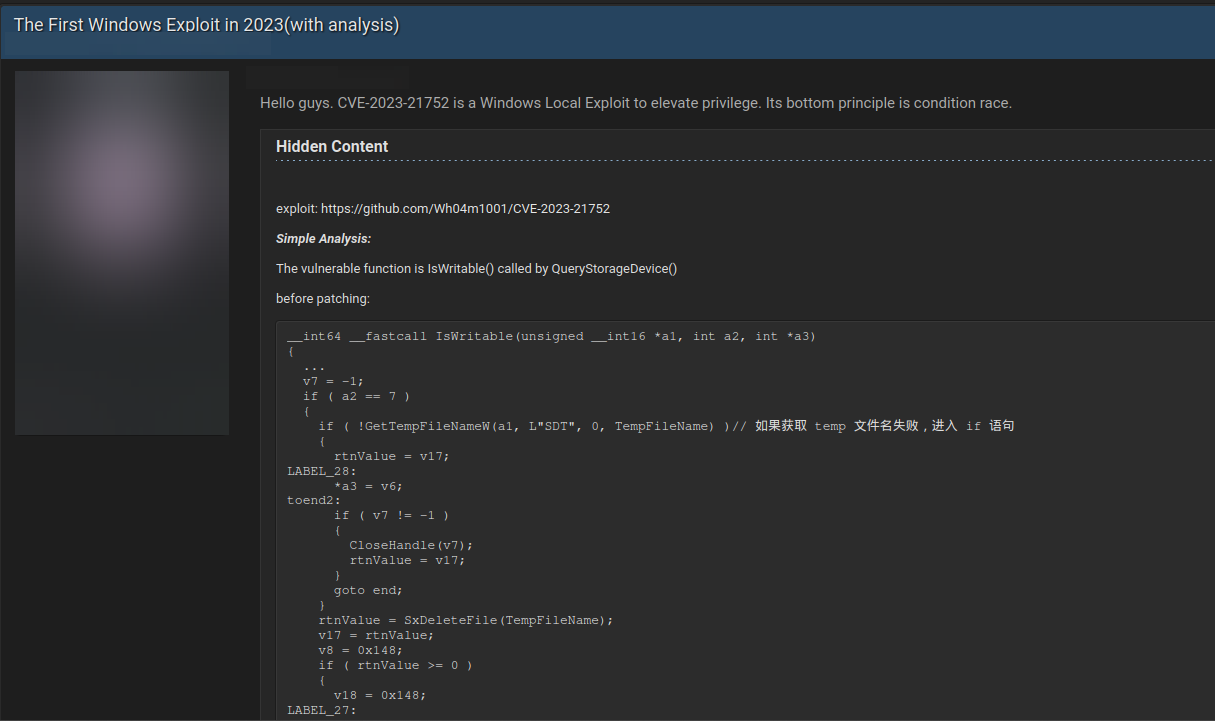

微軟於一月份的例行修補(Patch Tuesday)當中,針對Windows備份服務漏洞CVE-2023-21752(CVSS風險評分為7.1分)祭出緩解措施,但最近傳出有人打算拿來發動攻擊。

微軟於一月份的例行修補(Patch Tuesday)當中,針對Windows備份服務漏洞CVE-2023-21752(CVSS風險評分為7.1分)祭出緩解措施,但最近傳出有人打算拿來發動攻擊。

資安業者CloudSEK提出警告,有人在網路犯罪論壇上討論如何利用這個存在Windows Backup Service當中的漏洞,藉由分析研究人員公布的概念性驗證(PoC)程式碼來打造攻擊工具。由於這項漏洞有可能讓攻擊者取得SYSTEM權限,再加上已有人想要用於攻擊行動,使得研究人員呼籲使用者要儘速安裝相關更新軟體。

資安業者Fortinet於2月16日修補旗下網路存取控制(NAC)解決方案FortiNAC重大漏洞CVE-2022-39952,資安業者Horizon3.ai於21日公布細節及概念性驗證(PoC)程式碼,如今有不少研究人員發現駭客已用於攻擊行動。

舉例來說,非營利組織Shadowserver基金會在蜜罐誘捕系統發現這類行為,出現來源為多個IP位址的漏洞利用嘗試攻擊;資安業者CronUp看到駭客濫用自動化任務排程應用程式corn jobs,目的是建立反向Shell;資安業者GreyNoise則是看到於22日晚間出現攻擊行動,並於23日淩晨達到高峰。

美國警告IBM檔案共用系統漏洞、Mitel網路電話系統漏洞已被用於攻擊行動

美國網路安全暨基礎設施安全局(CISA)於2月21日發布資安通告,他們將IBM檔案共用系統Aspera Faspex漏洞CVE-2022-47986(CVSS風險評分為9.8分),以及Mitel網路電話系統MiVoice Connect漏洞CVE-2022-41223、CVE-2022-40765(CVSS評分皆為6.8分),列入已被用於攻擊行動的漏洞名單(KEV),並要求聯邦機關於3月14日前完成修補作業。

YouTube與臉書用戶遭到竊密軟體S1deload Stealer鎖定

資安業者Bitdefender揭露竊密軟體S1deload Stealer的攻擊行動,駭客自2022年7月至12月,針對YouTube與臉書的用戶下手,假借提供色情內容的名義來散布惡意軟體。一旦使用者依照指示執行,電腦就有可能被植入S1deload Stealer。

研究人員指出,此竊密軟體不只具備盜取機密資料的能力,還可以下載其他模組,執行挖礦或是其他行動──例如,在背景執行模擬人類操作行為的無視窗Chrome瀏覽器,增加特定YouTube影片或是臉書貼文的瀏覽次數。

電玩業者Activision傳出資料外洩事故,曝露員工與遊戲資料

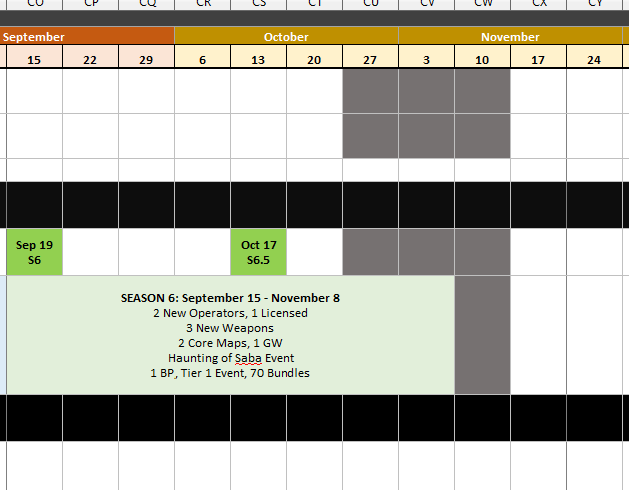

根據資安新聞網站Bleeping Computer報導,資安研究團隊VX-Underground發現,有人在2022年12月2日,挾持電玩遊戲開發商Activision員工的Slack帳號,並向其他員工散布惡意URL網址,最終竊得該廠商的機密文件,而裡面有預計今年11月17日發布的資訊。

根據資安新聞網站Bleeping Computer報導,資安研究團隊VX-Underground發現,有人在2022年12月2日,挾持電玩遊戲開發商Activision員工的Slack帳號,並向其他員工散布惡意URL網址,最終竊得該廠商的機密文件,而裡面有預計今年11月17日發布的資訊。

電玩新聞網站Insider Gaming針對駭客竊得的資料進行分析,指出這些洩露的資料包含了員工的姓名、電子郵件信箱、電話號碼、薪資、工作地點等詳細資料,並提及遭駭的員工隸屬人力資源部門。此外,該媒體也看到這次洩露與電玩有關的內容,其中包含電玩遊戲決戰時刻:現代戰爭II(Call of Duty | Modern Warfare II)即將上市的組合商品。

對此,Activision表示,他們的資安團隊於12月4日察覺此事並著手處理,經調查後確認沒有員工的敏感資料、遊戲程式碼、玩家資料遭異常存取。

【漏洞與修補】

Carbon Black App Control出現重大漏洞,恐被用於存取作業系統底層

VMware旗下的應用程式白名單控制系統Carbon Black App Control,最近發布Windows新版軟體,目的是修補重大漏洞CVE-2023-20858,一旦攻擊者取得特殊存取權限而能夠入侵管理主控臺,就有可能利用偽造的輸入觸發該漏洞,來存取伺服器的作業系統底層,甚至會波及列管的電腦,CVSS風險評分為9.1分。

【其他資安新聞】

竊密軟體Stealc鎖定22款網頁瀏覽器、75個外掛程式、25個加密貨幣錢包而來

Magecart攻擊行動再度出現,駭客濫用Cloudflare的API攔截線上交易資料

兒童福利機構Tulsa表示有2萬人個資在2021年網路攻擊事故外洩

近期資安日報

【2023年2月22日】 新加坡與中國的大型資料中心用戶帳密遭竊、殭屍網路MyloBot每天感染逾5萬臺電腦

熱門新聞

2026-02-20

2026-02-20

2026-02-20

2026-02-18

2026-02-18

2026-02-18