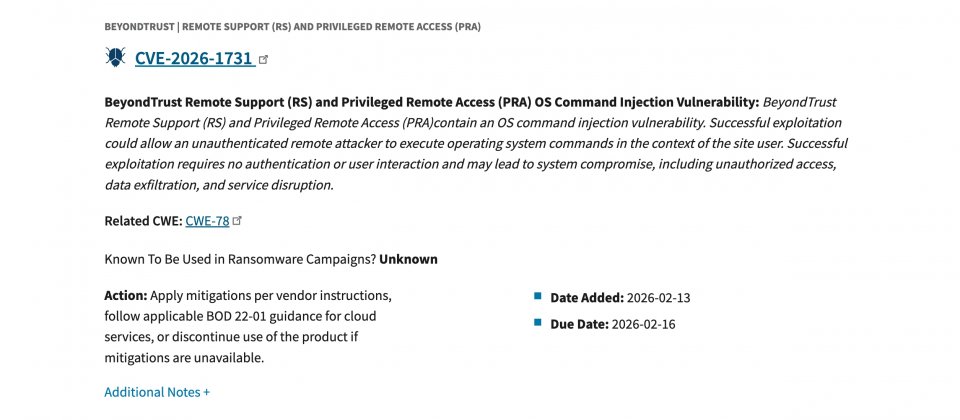

BeyondTrust旗下企業遠端支援產品Remote Support(RS)與Privileged Remote Access(PRA)被揭露存在嚴重的作業系統命令注入漏洞CVE-2026-1731,CVSS評分高達9.9分。攻擊者無需任何身分驗證,也不需要使用者互動,即可對曝露於網際網路的目標設備遠端執行任意指令。美國網路安全暨基礎設施安全局(CISA)已將此漏洞列入已知遭利用漏洞(KEV)名單。

BeyondTrust表示,其安全團隊於1月31日在單一Remote Support設備偵測到異常活動,外部研究人員隨後協助確認並回報漏洞,BeyondTrust同日完成初步研判並啟動修補。2月2日BeyondTrust釋出修補程式,並對已啟用其更新服務的系統執行自動部署,同時表示其SaaS環境已完成修補。

受影響版本涵蓋Remote Support 25.3.1及更早版本,以及Privileged Remote Access 24.3.4及更早版本。BeyondTrust已分別釋出修補程式BT26-02-RS與BT26-02-PRA,對應的修復版本為RS 25.3.2及PRA 25.1.1,版本過舊的自架環境可能需先升級到支援範圍內的版本,才能套用修補程式。

Hacktron AI研究人員透過Shodan及FOFA等網路掃描平臺進行的曝險分析,全球約有11,000個Remote Support實例曝露於網際網路,其中約8,500個屬於自架部署,若未套用修補程式,這些系統控怕仍處於風險之中。由於BeyondTrust的產品廣泛用於大型企業、醫療、金融、政府及餐旅等產業,使得此漏洞的潛在衝擊範圍格外值得關注。

BeyondTrust提到,2月10日已觀測到該漏洞初始利用嘗試,且目前所見利用活動主要集中在對外網際網路曝露的自架環境,尤其是未在2月9日前完成修補的系統。

研究人員目前刻意保留技術細節以爭取受影響組織的修補時間,但強調利用方式相當直接。CISA已於2月13日將該漏洞列入KEV名單,並要求相關單位在2月16日前完成修補,或在無法緩解的情況下停止使用該產品。

熱門新聞

2026-02-16

2026-02-20

2026-02-17

2026-02-16

2026-02-16