自動化大量上傳惡意套件的攻擊行動再度出現!最近有人在數個小時上架超過1.5萬個NPM套件,其共通點是包含網釣網站的連結,而且,駭客為了取信受害者,還在這些網站上顯示假的用戶評論。

在2021年底揭露的漏洞Log4Shell,當時就有資安專家認為該漏洞難以修補,而有可能成為駭客偏好的目標,如今有研究報告印證了這樣的推測──去年下半超過4成企業遭到相關漏洞攻擊。

隨著居家工作普及,針對員工下手來取得入侵企業的管道也不時有事故發生。對此,美國國家安全局也提出警告,並發布相關的防護指南。

【攻擊與威脅】

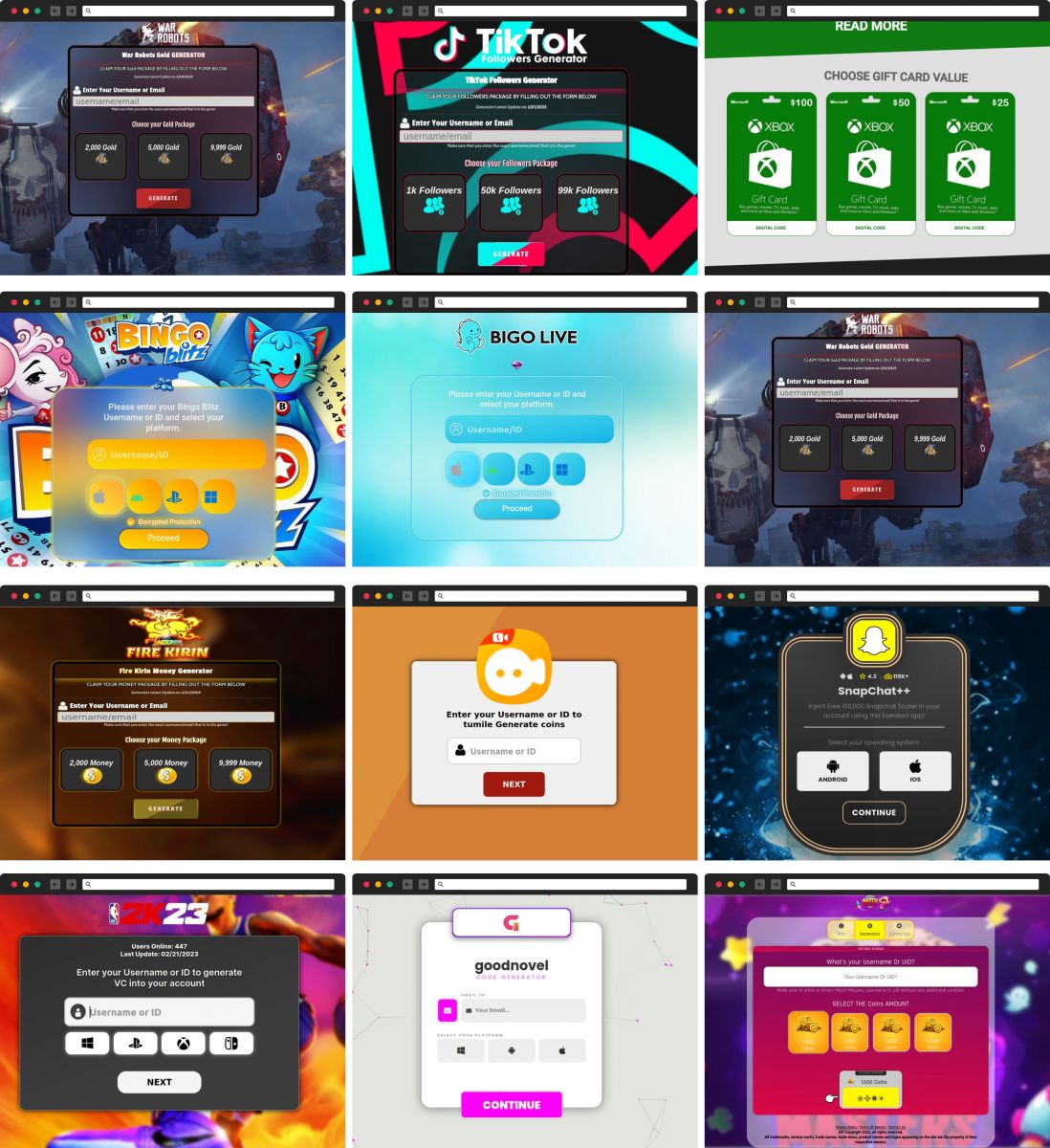

資安業者Checkmarx揭露透過NPM套件的大規模網釣攻擊行動,有人透過自動化工具,於數個小時裡在NPM上架了超過1.5萬個套件,一旦開發人員部署了這些套件,攻擊者就會透過藉由推薦特定的電子商務網站來牟利。

資安業者Checkmarx揭露透過NPM套件的大規模網釣攻擊行動,有人透過自動化工具,於數個小時裡在NPM上架了超過1.5萬個套件,一旦開發人員部署了這些套件,攻擊者就會透過藉由推薦特定的電子商務網站來牟利。

在攻擊的過程中,駭客會先將受害者導向釣魚網站,這些網站宣稱提供禮物卡、點數等獎勵做為誘因,要求瀏覽的用戶輸入使用者名稱或是電子郵件信箱,然後再將他們導向上述的電商網站。值得留意的是,為了取信受害者,這些網站多半設置留言區,並有「用戶」表示收到該網站提供的「禮物」。

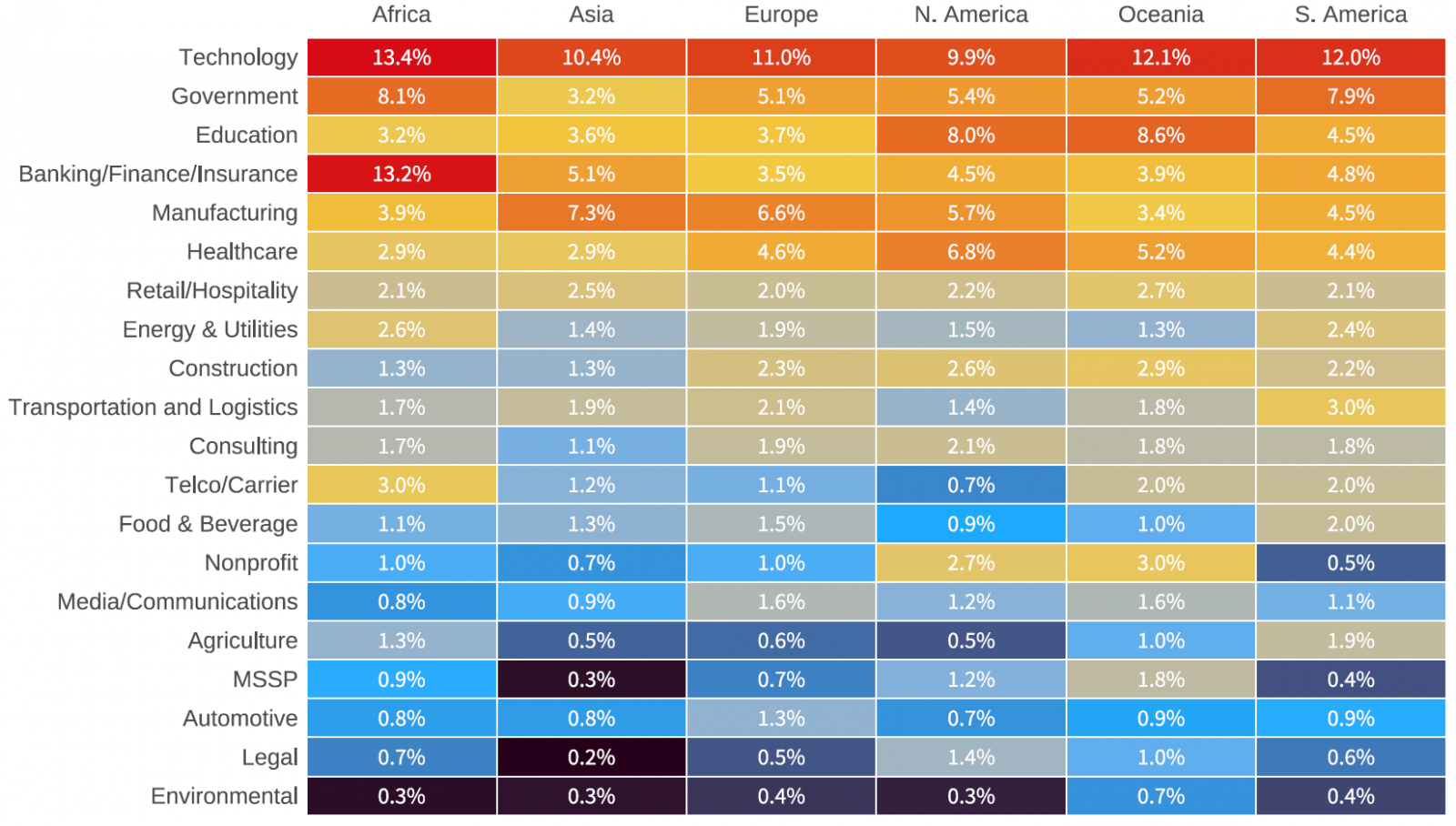

資安業者Fortinet發布2022年下半全球資安威脅報告,當中提及Log4j重大漏洞Log4Shell仍是駭客偏好利用的漏洞之一,他們在41%企業偵測到相關攻擊行動,受害組織又以科技產業、政府部門、教育機構最常見。

資安業者Fortinet發布2022年下半全球資安威脅報告,當中提及Log4j重大漏洞Log4Shell仍是駭客偏好利用的漏洞之一,他們在41%企業偵測到相關攻擊行動,受害組織又以科技產業、政府部門、教育機構最常見。

從全球不同的地區來看,科技產業都占有約一成以上的比例而在各區域受害最嚴重,但其他產業的情況在不同地區又有變化,例如,排行第二的產業,在亞洲、歐洲地區是製造業,非洲則是金融業,而在北美洲及大洋洲是教育業,南美洲則是政府機關。

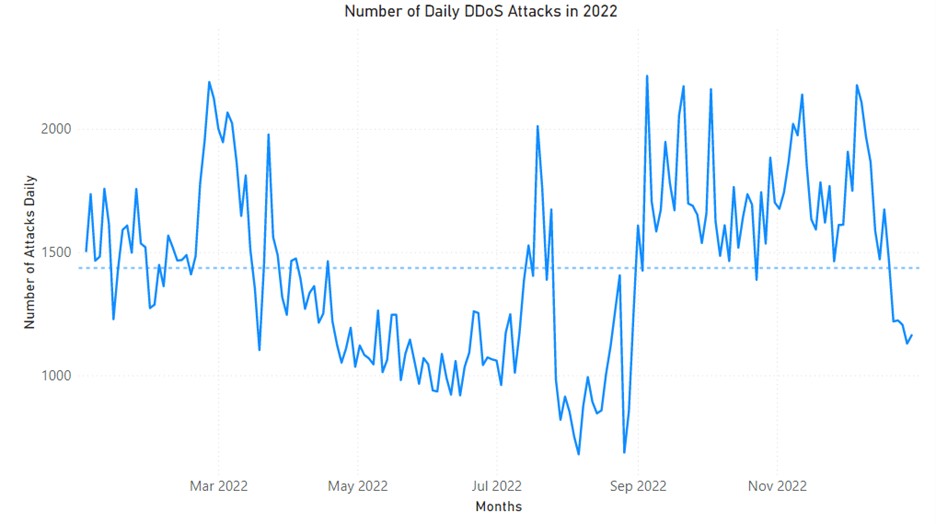

研究人員揭露2022年DDoS攻擊態勢,駭客偏好採取僅一小時以內的短時間攻擊策略

微軟針對2022年的DDoS攻擊揭露他們的分析結果,該公司平均一天緩解1,435次攻擊,高峰出現在9月22日,有2,215次。其中,全年針對該公司基礎設施而來的攻擊行動超過52萬次。研究人員指出,TCP洪水攻擊仍是DDoS攻擊最常見的手法,美國、印度是最主要的攻擊目標。

微軟針對2022年的DDoS攻擊揭露他們的分析結果,該公司平均一天緩解1,435次攻擊,高峰出現在9月22日,有2,215次。其中,全年針對該公司基礎設施而來的攻擊行動超過52萬次。研究人員指出,TCP洪水攻擊仍是DDoS攻擊最常見的手法,美國、印度是最主要的攻擊目標。

但值得留意的是,攻擊者近年來採取短時間攻擊的做法越來越普遍,平均攻擊時間不到一個小時,而光是只維持1至2分鐘的攻擊行動就有四分之一,但另一方面,他們也攔截到每秒3.25 TB的流量高峰。研究人員認為,駭客採取這種攻擊時間短、攻擊強度較高的做法,是因為防禦者更難透過相關機制因應。

勒索軟體駭客組織Nevada Group鎖定5千個美國與歐洲的組織

根據金融時報的報導,名為Nevada Group的勒索軟體駭客組織約自3個星期前,開始試圖利用雲端伺服器的漏洞,癱瘓近5千個美國、歐洲組織的網路環境,並向受害組織索討2個比特幣或5萬美元的贖金。

該新聞媒體聯繫部分受害組織,這些組織表示因執法部門要求而不願說明,受害組織包含美國與匈牙利大學、義大利物流及營建公司、德國的製造商。根據駭客招募人才的廣告,駭客組織很可能是由俄羅斯及中國的駭客組成。而這些駭客所使用的勒索軟體,疑似就是鎖定VMware虛擬化平臺的ESXiArgs。

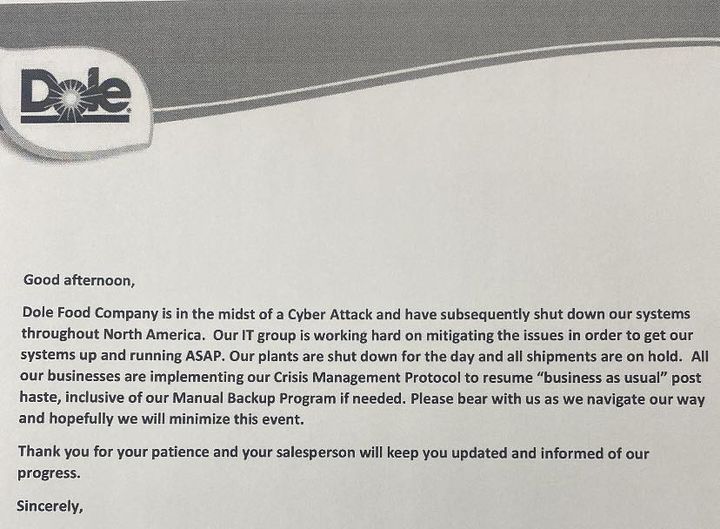

2月22日跨國農產品經銷商Dole表示遭到勒索軟體攻擊,並指出這起事故對他們的營運影響有限。

2月22日跨國農產品經銷商Dole表示遭到勒索軟體攻擊,並指出這起事故對他們的營運影響有限。

但根據資安新聞網站Bleeping Computer的報導,一家位於美國德克薩斯州的雜貨店公布Dole給他們的通知信,內容提及該公司被迫關閉北美的生產工廠,而導致供貨受到影響。究竟實際情況為何?仍有待進一步釐清。

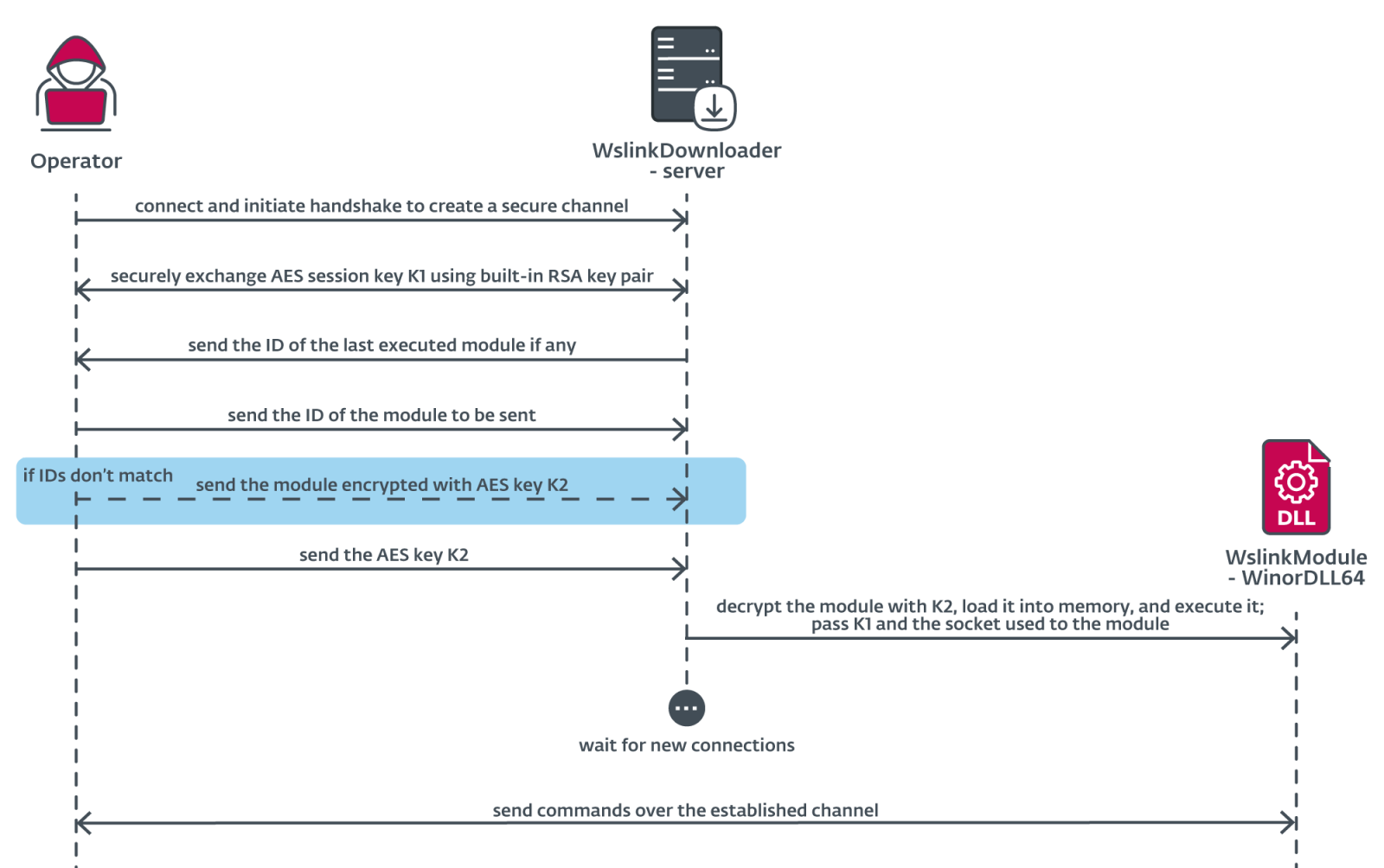

北韓駭客Lazarus利用後門程式WinorDLL64發動攻擊

資安業者ESET揭露名為WinorDLL64的後門程式,並指出這是北韓駭客組織Lazarus採用的惡意軟體Wslink變種,其中不少受害者位於南韓。

資安業者ESET揭露名為WinorDLL64的後門程式,並指出這是北韓駭客組織Lazarus採用的惡意軟體Wslink變種,其中不少受害者位於南韓。

駭客利用此後門程式來廣泛收集受害電腦的系統資訊,並洩露、刪除,甚至竄改檔案。研究人員指出,此惡意軟體的攻擊行動具有高度針對性,在歐洲、北美、中東僅出現少數災情。

不要擅自安裝破解版Final Cut Pro影音編輯軟體!有人藉此散布挖礦程式

資安業者Jamf揭露鎖定Mac電腦而來的挖礦軟體攻擊行動,駭客假借提供知名影音編輯軟體Final Cut Pro破解版的名義,散布挖礦軟體XMRig。

研究人員指出,駭客所使用的惡意軟體透過匿名網路Invisible Internet Project(I2P)與C2連線,而能規避網路流量的偵測;而此惡意程式另一個掩人耳目的方法,就是在用戶執行影音編輯軟體才會執行挖礦的作業。

勒索軟體橫行多年,但有資安研究團隊指出,企業面臨最嚴重的資安威脅其實是後門程式。IBM旗下資安研究團隊公布2022年威脅情報的調查結果,他們看到的攻擊事件裡,有21%使用後門程式,但有17%為部署勒索軟體。研究人員指出,後門程式是現今暗網的熱門商品,要價可能高達數千美元,相較於盜賣信用卡資料每筆約10美元要來得有利可圖。

但這並不代表企業就能對勒索軟體掉以輕心,因為,他們統計從2019年至2021年,勒索軟體攻擊所需的時間大幅減少,從2019年平均超過2個月,到了2021年降至只有4天,這代表企業對於這類威脅需要有更快的應變能力。

【漏洞與修補】

2月22日思科發布資安通告,其中有2個是高風險層級的漏洞,皆與軟體定義網路解決方案Application Centric Infrastructure(ACI)的元件有關。其中一個是CVE-2023-20011,該漏洞存在於Application Policy Infrastructure Controller(APIC)與Cloud Network Controller的網頁管理介面,未經身分驗證的攻擊者可用於遠端發動跨網站請求偽造(CSRF)攻擊,CVSS風險層級為8.8分。

另一個高風險漏洞是CVE-2023-20089,存在於執行ACI模式的Nexus 9000系列光纖交換器,起因是解析連接層探索協定(LLDP)封包過程出現錯誤,攻擊者可發送偽造的LLDP封包來利用漏洞,進而造成目標設備記憶體洩露,並出現服務中斷(DoS)的現象,CVSS風險層級為7.4分。

【資安防禦措施】

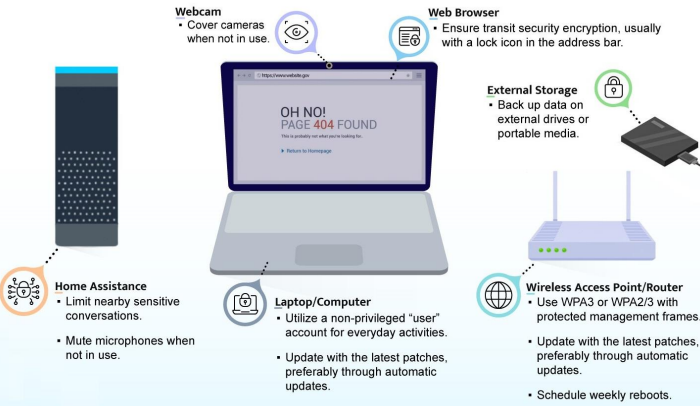

美國國家安全局提供居家辦公的網路安全建議,指出路由器是重要環節

隨著居家辦公已成為常態,家用網路的安全也變得更加重要。對此,美國國家安全局(NSA)於2月22日,發布家用網路的保護指南,當中特別提及路由器的資安防護,理由是這類設備通常是存取家用網路的重要環節,而有可能成為駭客鎖定的頭號目標。

隨著居家辦公已成為常態,家用網路的安全也變得更加重要。對此,美國國家安全局(NSA)於2月22日,發布家用網路的保護指南,當中特別提及路由器的資安防護,理由是這類設備通常是存取家用網路的重要環節,而有可能成為駭客鎖定的頭號目標。

NSA認為,使用者應為路由器設備定期安裝修補程式,而且最好是能透過自動更新來執行相關作業,若是路由器即將達到產品生命週期結束(EOL)的情況,也應汰換來維持家用網路的安全。

【其他資安新聞】

近期資安日報

【2023年2月23日】 研究人員找到WAF可被繞過的盲點、駭客假借提供ChatGPT應用程式的名義散布惡意軟體

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25