最近2年有不少勒索軟體發展Linux變種,其主要目標就是虛擬化平臺VMware ESXi,但其他以Linux為基礎開發的IT系統也有可能成為目標──現在有駭客鎖定在此系統執行的Oracle資料庫下手,攻擊者可下達命令、加密資料庫、應用程式本身,以及使用者檔案。

遭殭屍網路病毒攻擊不光是受感染的設備遭到控制,檔案還有可能遭到破壞。有研究人員發現新版惡意軟體Medusa,不只具備控制感染設備發動DDoS攻擊的能力,還能加密裝置的檔案,並具備竊密程式(Info-stealer)的模組。

開源加密程式庫OpenSSH於1月底修補了數個漏洞,其中最引起注意的是CVE-2023-25136,攻擊者有可能在不需取得權限的情況下任意程式碼。

【攻擊與威脅】

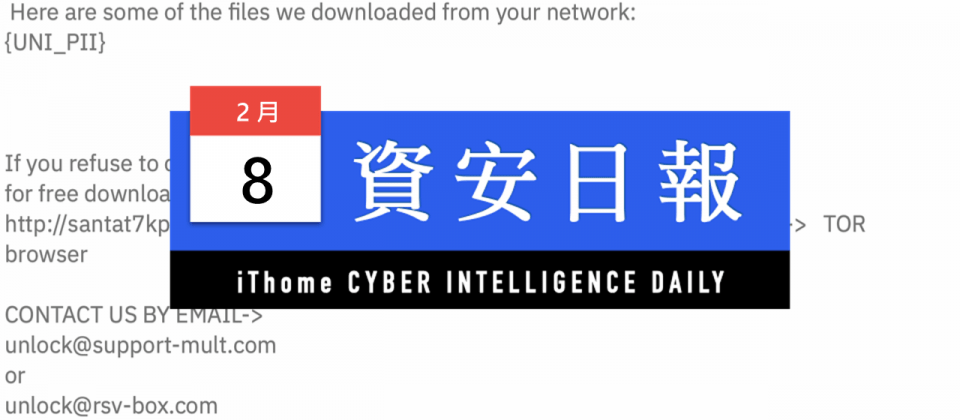

勒索軟體Clop首度出現Linux變種,針對在此作業系統執行的Oracle資料庫發動攻擊 #勒索軟體 #Linux #Oracle

資安業者SentinelOne揭露勒索軟體Clop近期的攻擊行動,他們在2022年12月底哥倫比亞大學的資安事故裡,發現ELF檔案的Clop變種,該Linux版勒索軟體與Windows版本採用相同的加密方式,以及相似的執行邏輯。

資安業者SentinelOne揭露勒索軟體Clop近期的攻擊行動,他們在2022年12月底哥倫比亞大學的資安事故裡,發現ELF檔案的Clop變種,該Linux版勒索軟體與Windows版本採用相同的加密方式,以及相似的執行邏輯。

但特別的是,有別於許多Linux版勒索軟體針對VMware虛擬化平臺ESXi而來,Clop的目標是在這類作業系統執行的Oracle資料庫,攻擊者可針對使用者的home資料夾、root資料夾、選用軟體套件資料夾opt、以及Oracle程式與資料庫檔案的資料夾等,下達加密檔案的命令。研究人員指出,此Linux版勒索軟體很可能仍在開發階段,使用寫死的RC4金鑰進行加密,使得他們能夠破解,研究人員提供了Python指令碼,讓受害者能夠免費復原檔案。

殭屍網路病毒Medusa出現加密檔案、偵察系統資訊的能力 #殭屍網路 #勒索軟體 #Medusa

資安業者Cyble指出,曾於2015年至2017年出現的殭屍網路病毒Medusa,近期捲土重來,駭客以Mirai為基礎開發新版Medusa,但當中特別的是,該殭屍網路病毒具備勒索軟體的相關功能,可加密受感染裝置的特定類型檔案。

不過,Medusa完成檔案加密後會休眠24小時,然後刪除系統磁區的所有檔案,並留下勒索訊息,要求IT人員支付0.5個比特幣(相當於11,400美元)來復原檔案,研究人員認為這樣的現象起因是程式碼出現錯誤,研判該殭屍網路病毒的加密檔案功能尚在開發階段。

此外,Medusa亦具備竊密軟體的功能,攻擊者主要是用於收集系統資訊,得知目標裝置能用於DDoS攻擊或是挖礦的資源,而非用在執行勒索軟體攻擊前外洩資料。

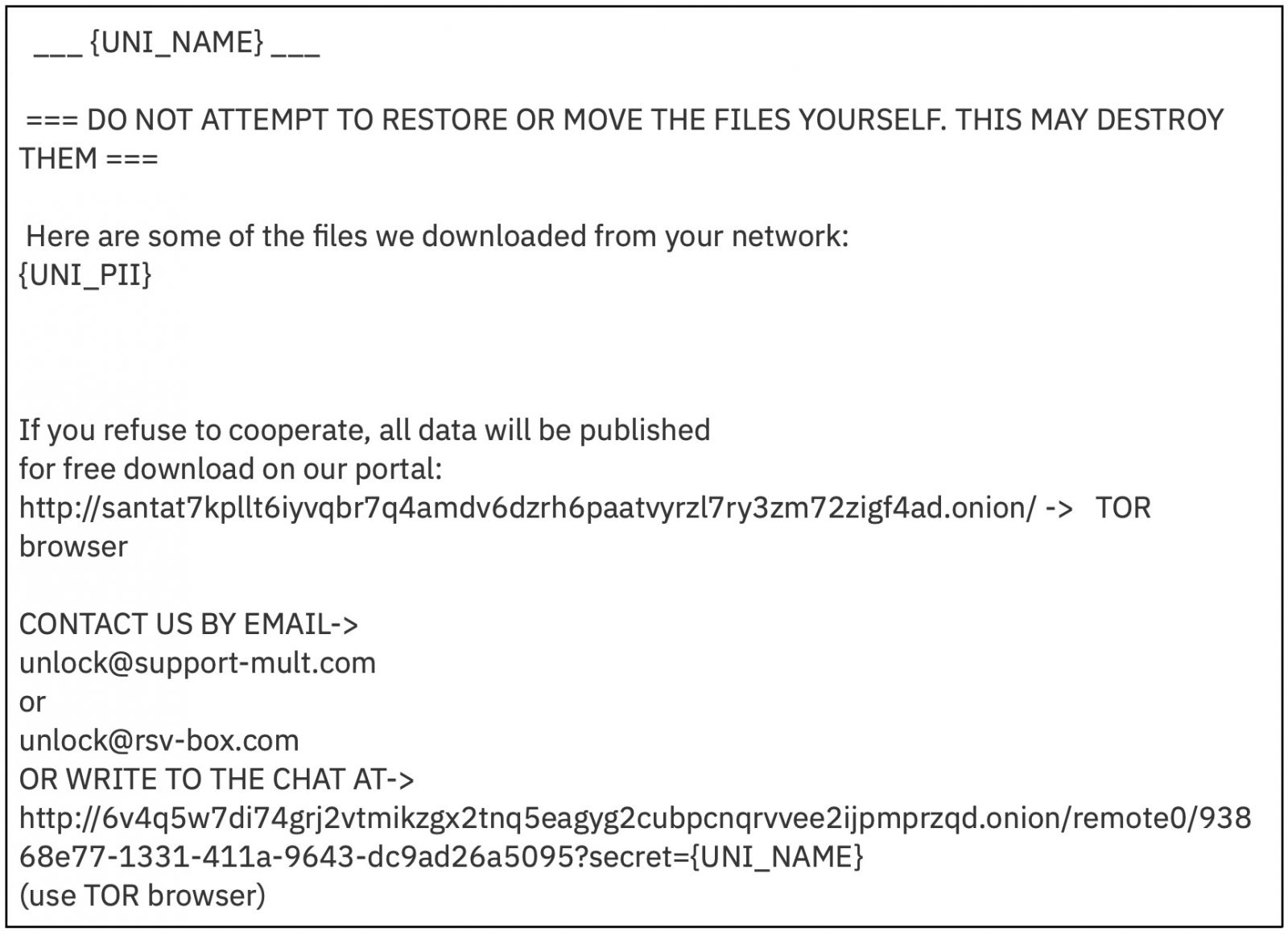

研究人員警告大規模濫用OneNote筆記檔案的攻擊行動,目的是散布惡意軟體QBot #OneNote #QBot

資安業者Sophos揭露上週出現的大規模攻擊行動QakNote,駭客利用惡意的OneNote檔案附件,企圖讓受害電腦感染銀行木馬QBot。

資安業者Sophos揭露上週出現的大規模攻擊行動QakNote,駭客利用惡意的OneNote檔案附件,企圖讓受害電腦感染銀行木馬QBot。

駭客在OneNote檔案裡嵌入了HTA檔案,該HTA檔案一旦執行,將會觸發其指令碼,利用curl.exe的處理程序,下載QBot的DLL檔案,然後經由Rundll32.exe執行。為逃過防毒軟體的偵測,該惡意軟體會將其酬載注入Windows輔助技術管理員(Windows Assistive Technology Manager,AtBroker.exe)。

而對於駭客散布QBot的釣魚郵件,研究人員指出看到兩種型態的手法──其中一種是直接在釣魚郵件裡面嵌入惡意OneNote檔案的連結,另一種則較為複雜,攻擊者盜用其他信件的內容,進行回覆鏈攻擊。

網站備份資料要小心存放!超過一成網站儲存於公開資料夾而曝險 #E-commerce

隨著資安事故頻傳,不少電子商務網站會採取相關的管制措施,但這些機制的保護範圍通常沒有涵蓋其備份資料,而可能成為駭客下手的目標。根據資安業者Sansec的調查,有部分網站的管理者因為人為的錯誤或是疏忽,不慎將備份資料存放於可被公開存取的地方,平均每8個電子商務網站就有一個出現這種現象。

研究人員一共分析了2,037個網站,結果有250個(12.3%)的共用Web資料夾被公開,而使得存放於當中的ZIP、SQL、TAR檔案無須通過身分驗證就能存取,這些檔案的內容包含了資料庫密碼、內部API金鑰,甚至是顧客的個資。研究人員警告,他們已經觀察到積極掃描這類不受保護的備份資料,一旦取得,攻擊者就有可能控制電子商務網站,或是勒索商家、阻撓客戶付款。

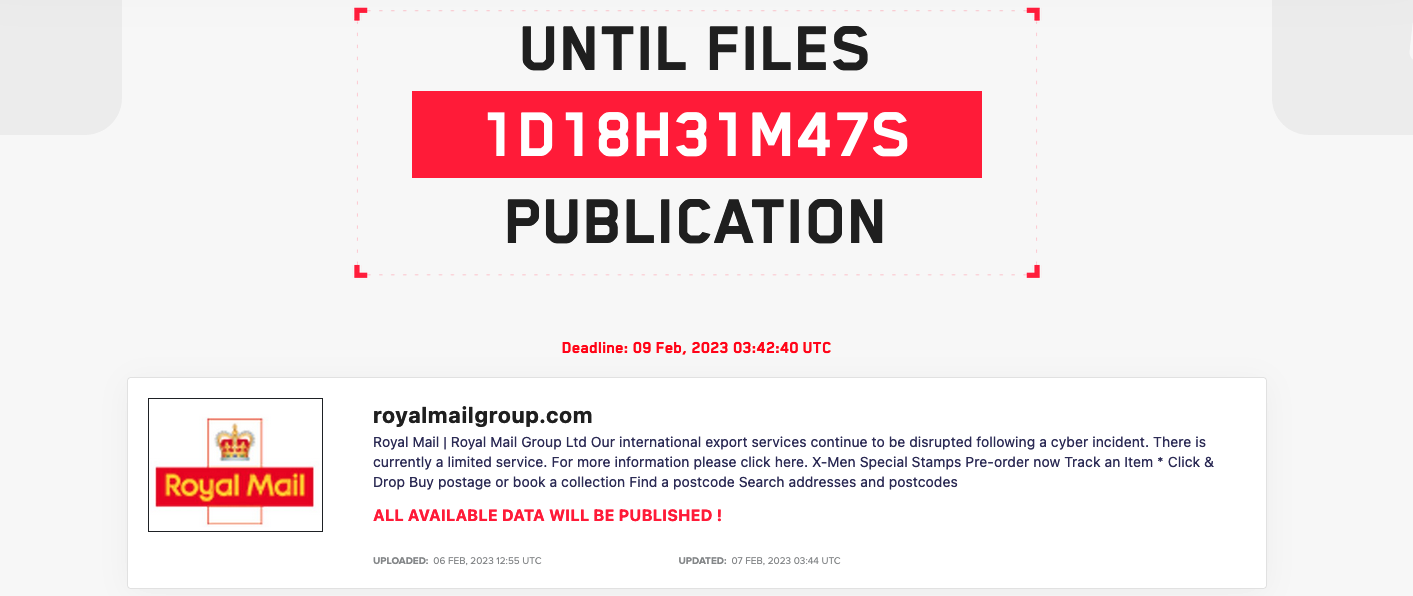

英國郵務機關Royal Mail遭到網路攻擊,勒索軟體LockBit公開喊話要求他們付款贖回 #勒索軟體 #LockBit

英國郵務業者Royal Mail於1月上旬傳出遭到網路攻擊,被迫暫停部分國際業務,如今駭客組織LockBit聲稱是他們所為。根據資安新聞網站Bleeping Computer的報導,勒索軟體Lockebit近日將Royal Mail列於網站,並揚言該機構若不向他們聯繫,將於2月9日公布竊得的資料。

英國郵務業者Royal Mail於1月上旬傳出遭到網路攻擊,被迫暫停部分國際業務,如今駭客組織LockBit聲稱是他們所為。根據資安新聞網站Bleeping Computer的報導,勒索軟體Lockebit近日將Royal Mail列於網站,並揚言該機構若不向他們聯繫,將於2月9日公布竊得的資料。

【漏洞與修補】

開源加密通訊程式庫OpenSSH出現預先身分驗證漏洞 #OpenSSH #Double Free

開源加密通訊程式庫OpenSSH於2月2日發布9.2版,當中修補了記憶體重複釋放(Double Free)導致的預先身分驗證漏洞CVE-2023-25136,該弱點存在於此程式庫的options.kex_algorithms記憶體儲存區當中,一旦遭到利用,攻擊者就有可能在未經身分驗證的情況下,執行任意程式碼。資安業者Qualys指出,這樣的漏洞可被用於導致sshd處理程序出現記憶體重複釋放的現象,且無須特珠權限。

豐田汽車供應商管理平臺存在漏洞,攻擊者可隨意存取內部機密資料 #汽車產業

研究人員Eaton Zveare揭露日本汽車大廠豐田(Toyota)的全球供應商備料資訊管理系統(GSPIMS)漏洞,攻擊者只要針對「Act As」的功能提供電子郵件信箱,就有可能觸發漏洞並回傳JSON Web Token(JWT),進而在不知道密碼的情況下存取該系統。

另一方面,研究人員也透過網路搜尋而取得可能具有GSPIMS存取權限的員工帳號(電子郵件信箱),成功登入系統後利用聯絡人功能找出系統管理員帳號,最終成功控制整個系統,取得北美、歐洲、亞洲、日本逾1.4萬名使用者帳號,存取超過500個網頁,以及機密文件、專案資料、供應商等級等資訊。研究人員於去年11月通報,豐田汽車已修補相關漏洞。

Baicells無線通訊基地臺存在嚴重漏洞,有可能導致電信網路受到窺探 #電信網路

研究人員Rustam Amin揭露美國電信設備供應商Baicells旗下的基地臺系統Nova存在重大漏洞CVE-2023-24508,攻擊者一旦利用該漏洞,就有可能透過root權限執行Shell命令,並完全控制設備。攻擊者成功利用漏洞後,有可能關機造成服務中斷,甚至監控目標的網路流量與通訊,取得電話號碼、IMEI碼、地理位置資料等。研究人員表示,全球有超過1,150臺設備曝險,大部分位於美國。

對此,Baicells於1月24日發布資安通造,Nova 227、233、243、246等型號的基地臺受到影響,該公司發布RTS/RTD 3.7.11.6版修補。美國網路安全暨基礎設施安全局(CISA)也提出警告,並指出該漏洞的CVSS風險層級達到9.8分。

Econolite交通控制系統存在漏洞,恐被用於遠端癱瘓交通 #交通運輸

研究人員Rustam Amin在交通控制器軟體Econolite EOS發現重大漏洞CVE-2023-0452、高風險漏洞CVE-2023-0451,CVSS風險評分為9.8分及7.5分,並向美國網路安全暨基礎設施安全局(CISA)通報。

其中的CVE-2023-0452,是該系統針對特權使用者帳密資料進行加密時,採用強度不足的雜湊演算法有關,攻擊者有可能因此在未經身分驗證的情況下,藉由MD5雜湊值取得系統的組態檔案。另一個漏洞則是對於特定的唯讀事件記錄檔案、配置檔案,該系統缺乏密碼保護。研究人員指出,駭客一旦利用上述漏洞,就有可能完全控制紅綠燈,例如設置綠燈的秒數變得非常短、紅燈時間非常久,讓用路人及車輛難以通行,進而癱瘓交通。

CISA指出,開發商Econolite直到研究人員公布細節後,才表示正在準備修補程式。

檔案共享系統GoAnywhere零時差漏洞出現攻擊行動,廠商終於推出「緊急」修補程式 #MFT #RCE #0-day

IT公司Fortra於上週指出,MFT檔案共享系統GoAnywhere存在零時差漏洞,但要閱讀該資安通告,必須是該公司用戶且已註冊帳號者才能存取,直到資安新聞記者Krebs Brian轉貼才公諸於世,如今已有概念性驗證攻擊程式碼出現。事隔一週,根據資安新聞網站Bleeping Computer的報導,Fortra近日發布了GoAnywhere 7.1.2版修補程式,並呼籲用戶儘速安裝,若是無法套用修補軟體,也應該採取緩解措施因應。

【其他資安新聞】

美國加州醫療服務業者Sharp HealthCare遭到攻擊,近6.3萬人個資外洩

半導體設備製造商MKS Instruments證實遭到勒索軟體攻擊

惡意軟體GuLoader濫用軟體打包工具NSIS,鎖定電子商務產業下手

近期資安日報

【2023年2月7日】 勒索軟體針對義大利組織的VMware ESXi發動攻擊、中國駭客組織假借歐盟名義散布惡意軟體PlugX

【2023年2月6日】 iRent與格上租車接連傳出資料庫配置不當事故、安卓惡意軟體TgToxic針對臺灣等東南亞國家而來

【2023年2月4日】 VMware虛擬化平臺遭到勒索軟體鎖定、駭客組織Firebrick Ostrich發起大規模的BEC網路攻擊

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02