汽機車共享服務iRent一月底傳出資料外洩事故引起國內各界關注,突顯臺灣企業因應資安事故的能力有待加強,也使得個資保護的議題再度浮上檯面。針對這次事故,上週末(2月4日)和泰終於做出較為詳細的說明,將原先認定僅影響14萬人調整為40萬人。

無獨有偶,近日有人發現格上租車也有類似的資料庫配置不當的情形向立委陳情,初步估計1.6萬名用戶受到影響。

研究人員揭露名為TgToxic的金融木馬,並指出駭客最初針對臺灣安卓用戶而來,架設冒牌的行政院紓困網站來發動攻擊。

【攻擊與威脅】

汽機車共享服務iRent受害規模擴大,擬對40萬用戶提出補償 #iRent #資料外洩 #資料庫配置不當

針對日前汽機車共享服務iRent傳出資料外洩的情況,和泰於2月4日發出新的聲明,將可能的受害範圍擴大,並對於資安事故做出進一步說明。該公司原先認定有14萬名用戶因近三個月異動資料而曝險,但現在擴大範圍,表示自資料庫啟用以來,涉及潛在風險的用戶共有40.01萬名,他們於2月1日晚間寄送電子郵件進行通知,並於2日提供時數補償。

本次公告和泰也進行較為詳細的說明,表示發生事故的資料庫,是他們內部用來記錄應用程式事件記錄(Log)的暫存資料庫,記錄的個資包含姓名、電話、地址、經遮蔽的信用卡資料、身分證字號、生日、電子郵件信箱、緊急聯絡人,以及會員的照片圖檔(經過編碼處理)等,該公司委由外部資安公司監控是否有會員資料外流。

立委揭露格上租車資料庫配置不當的事故 #iRent #格上租車 #資料外洩 #資料庫配置不當 #個資法

繼汽機車共享服務iRent傳出因資料庫沒有設置密碼保護措施,導致40萬用戶資料外洩,現在有其他租車業者傳出類型情形。根據中央社、公視、自由時報等媒體報導,時代力量與民進黨立委今日(6日)皆召開記者會,揭露格上租車的個資外洩事故。

時代力量立委邱顯智、科技工程師王景弘接獲陳情,有人在iRent傳出資料外洩事件後,檢查自己使用的格上租車服務是否存在類似情況。結果發現,該系統在下載訂單資料的過程中,並未再次經過身分驗證就執行,原因很可能是格上租車的雲端儲存空間設定不當,導致會員訂單資料可被人任意查詢及列出,這些資料包含了姓名,生日,以及身分證字號。王景弘進行驗證發現逾10萬筆PDF檔案的訂單文件存放於雲端空間,且沒有設定存取限制,根據格上租車向會員說明,超過1.6萬用戶個資可能外洩。對此,格上租車回應,他們獲報後就關閉App的查詢及存取功能,目前尚未發現遭到異常查詢或下載的情形。

同日,民進黨立委賴品妤、劉世芳、洪申翰、莊競程也呼籲政府應儘進成立個資獨立專責機關,通盤檢討現有政策能量,並預告將提出相關修法草案。賴品妤表示,當她得知格上租車App「GoSmart」供用戶查詢自己租車單據的連結公開、未加密保護,隨即要求公路總局積極監督,公路總局於2月3日派員前往稽查。

安卓惡意軟體TgToxic針對臺灣、印度、泰國等東南亞用戶而來 #Android #ATS #TgToxic

全球經濟低迷,有許多人必須依賴政府紓困的金援渡過難關,但這也成為駭客用來發動網釣攻擊的幌子。資安業者趨勢科技針對安卓金融木馬TgToxic進行分析,主要目標是東南亞,目的是從受害者手機裡的銀行App、加密貨幣錢包,盜取存款及數位資產。值得留意的是,該惡意軟體自2022年7月出現,最初是針對臺灣需要紓困的民眾而來。

全球經濟低迷,有許多人必須依賴政府紓困的金援渡過難關,但這也成為駭客用來發動網釣攻擊的幌子。資安業者趨勢科技針對安卓金融木馬TgToxic進行分析,主要目標是東南亞,目的是從受害者手機裡的銀行App、加密貨幣錢包,盜取存款及數位資產。值得留意的是,該惡意軟體自2022年7月出現,最初是針對臺灣需要紓困的民眾而來。

研究人員最初是發現臉書上出現詐欺貼文,內含針對臺灣使用者的釣魚連結,佯稱是行政院1988紓困救濟網站來行騙,提供2.8萬元的疫情颶風勞工補償津貼,一旦使用者依照指示存取惡意網站,就有可能下載TgToxic;後來在8月至10月,他們又看到駭客改以色情勒索、加密貨幣詐騙的名義,來散布此木馬程式。而至2022年底至2023年初,這些駭客將轉換攻擊目標為泰國的使用者。

駭客利用自動化測試框架Easyclick開發TgToxic,而使得該惡意程式支援JavaScript指令碼,攻擊者能利用這種指令碼挾持安卓設備的使用者介面,並監控使用者輸入的內容、點選的內容,以及操作的手勢,進而在受害者輸入帳密的過程來竊取相關資料,並挾持他們的銀行帳戶與加密貨幣錢包,甚至在無需使用者確認的狀態下,使用名為自動傳輸系統(Automatic Transfer Systems,ATS)的攻擊手法,進行小額交易。

惡意程式打包工具TrickGate讓攻擊者規避防毒軟體長達6年 #TrickGate #Packer-as-a-Service

資安業者Check Point針對惡意程式打包工具TrickGate進行分析,此工具為以Shell Code為基礎的軟體打包工具,最初於2016年7月出現,並以訂閱服務(Packer-as-a-Service)提供駭客運用,標榜能規避防毒軟體及EDR的偵測。研究人員指出,TrickGate最初被用於打包勒索軟體Cerber,但有人將其用於打包殭屍網路病毒Trickbot、Emotet、竊密軟體AgentTesla、Formbook、挖礦軟體CoinMiner、勒索軟體REvil等,近兩年每週就有40次至650次攻擊與TrickGate有關。

研究人員指出,這些駭客主要針對全球製造業,但也有教育、醫療、金融組織受害;他們提及駭客針對臺灣與土耳其有顯著增加的現象。其中,最近2個月駭客散布最多的惡意軟體是Formbook,占42.74%。該資安業者認為,此惡意程式打包工具之所以能長達6年未被發現,除了TrickGate供應商不斷改良,另一個盲點在於資安人員普遍聚焦在惡意軟體進行研究,並未花更多心力分析加殼相關技術的程式工具。

上萬使用者遭到假冒DocuSign的網釣攻擊 #DocuSign #Office 365

資安業者Armorblox揭露假冒電子文件簽名業者DocuSign的網路釣魚攻擊,駭客鎖定採用Office 365郵件用戶而來,假借DocuSign文件需要通過簽核的名義,引誘收信人開啟。

資安業者Armorblox揭露假冒電子文件簽名業者DocuSign的網路釣魚攻擊,駭客鎖定採用Office 365郵件用戶而來,假借DocuSign文件需要通過簽核的名義,引誘收信人開啟。

一旦收信人依照指示開啟完整的檔案,就會被引導到假冒資安業者Proofpoint的檔案下載網頁,駭客聲稱檔案已通過賽門鐵克檢驗,使用者必須透過Proofpoint的帳號登入才能存取。假如收信人照做,他的Proofpoint帳密資料就會落入攻擊者的手中。研究人員初步估計,駭客對一萬個電子郵件信箱發出這種網釣郵件。

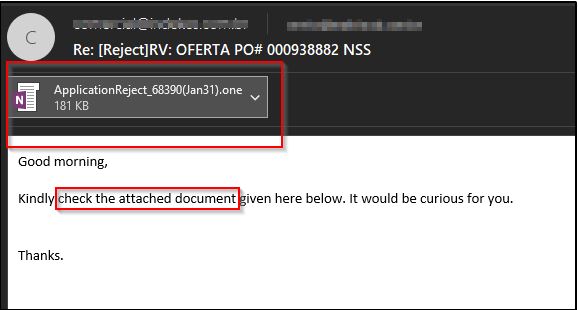

惡意軟體QBot濫用OneNote筆記檔案散布 #QBot #OneNote

資安業者Cyble揭露近期惡意軟體QBot的攻擊行動,當中最值得留意的部分,就是駭客利用夾帶OneNote筆記檔案附件的釣魚信來散布惡意軟體,一旦收信人打開附件檔案,就會觸發內嵌的HTA檔案下載QBot,然後透過rundll32.exe載入、執行。

研究人員針對惡意OneNote檔案進行分析,結果發現當中嵌入的HTA檔案內有兩個JavaScript指令碼、兩個VBscript指令碼,駭客利用JavaScript指令碼下載QBot,至於VBscript指令碼的功能,研究人員表示,其中一個會清除JavaScript指令碼執行過程中加入的機碼,並向用戶顯示檔案無法開啟的錯誤訊息。但這並非首度有惡意軟體利用這種檔案來散布,去年12月,資安業者Trustwave揭露有人利用此種檔案挾帶惡意軟體Formbook。

泰國、菲律賓、秘魯遭到安卓木馬Gigabud RAT假冒政府機關發動攻擊 #Android

資安業者Cyble揭露鎖定泰國、菲律賓、秘魯的安卓木馬程式Gigabud RAT,駭客設置冒牌的泰國航空業者Thai Lion Air網站,引誘使用者下載此木馬程式,並將Gigabud RAT偽裝成泰國、菲律賓、秘魯的政府機關、購物、銀行貸款App。此木馬程式約自2022年7月出現,並引起泰國電信電腦緊急應變小組(TTC-CERT)於9月提出警告。

一旦使用者依照指示下載並安裝App,該木馬程式就會收集手機上已安裝的應用程式資訊,並執行名為OpenService的服務,木馬程式就會連接到C2伺服器接收命令,然後向受害者顯示假的貸款合約,要求進行確認,過程中會要求受害者授予存取手機的多種權限,如錄製螢幕畫面、層疊螢幕畫面等,最終透過WebSocket協定將側錄的畫面傳送到指定的伺服器。

【漏洞與修補】

F5 BIG-IP出現高風險漏洞,恐被用於阻斷服務或執行任意程式碼 #BIG-IP

資安業者F5針對旗下的BIG-IP解決方案提出警告,表示他們近期修補了CVE-2023-22374,這項漏洞為格式字串弱點,出現在名為iControl SOAP的API元件,攻擊者可在通過身分驗證的情況下,利用這項漏洞導致iControl SOAP的CGI處理程序當機,甚至有可能執行任意程式碼。

該公司表示,在使用整合應用設備模式(Appliance Mode)運作的BIG-IP系統裡,若攻擊者成功濫用漏洞,安全的邊界將會被跨越。根據部署模式的差異,此漏洞的風險層級介於7.5分至8.5分.影響BIG-IP 13.1.5版至17.0.0版。揭露此漏洞的資安業者Rapid7表示,有鑑於iControl SOAP的API是透過root的權限執行,攻擊者一旦成功利用上述漏洞,就能利用這種權限來遠端觸發任意程式碼並執行。

檔案傳輸管理系統GoAnywhere存在零時差漏洞,恐被用於RCE攻擊 #MFT #RCE #0-day

2月2日,資安新聞記者Brian Krebs針對MFT檔案傳輸管理系統GoAnywhere的用戶提出警告,指出該系統存在零時差漏洞,可被用於RCE注入攻擊,並張貼開發商於2月1日對用戶發出的公告。該公告指出攻擊者若要利用該漏洞,必須存取此應用程式的管理主控臺,若是組織將該主控臺曝露於網際網路就有可能成為攻擊目標,呼籲IT人員可尋求客服團隊協助,來採取合適的存取控制措施。但該公司並未在網站發布相關公告,也沒有在前述說明提及更多漏洞的細節,也並未提及緩解措施。

根據資安研究員Kevin Beaumont利用物聯網搜尋引擎找出曝險的系統,發現有1,008臺GoAnywhere伺服器曝露於網際網路,這些伺服器逾半數(580臺)位於美國。

【其他資安新聞】

伊朗駭客Holy Souls因干預美國大選遭到制裁,憤而竊取法國刊物的用戶個資並外洩

iRent資料庫暴露於公開網路不設防,引發大眾關注,配置錯誤問題應受更多重視

iRent資料庫因不當配置導致資料外洩或曝險,並非資安新議題,國內企業需汲取教訓避免問題一再重演

揭露iRent資料庫不設防的研究人員,這兩年還揭露巴西、澳洲、中國的資料庫曝險

近期資安日報

【2023年2月4日】 VMware虛擬化平臺遭到勒索軟體鎖定、駭客組織Firebrick Ostrich發起大規模的BEC網路攻擊

【2023年2月3日】 駭客濫用Visual Studio的附加工具VSTO執行惡意巨集、惡意PyPI套件被用於竊取開發者電腦資料

【2023年2月2日】 竊密軟體Vector Stealer被用於挾持遠端桌面連線、駭客透過微軟認證的藍勾勾帳號發動OAuth網釣

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23