勒索軟體ESXiArgs鎖定全球各地的VMware ESXi伺服器而來,歐洲政府機關率先呼籲大家注意,美國當局也看重此事的發展,網路安全暨基礎設施安全局(CISA)提供自動化工具,讓受害組織的IT人員能修復遭到破壞的虛擬機器(VM)檔案。

安卓木馬程式透過釣魚簡訊(SMiShing)散布的情況再度傳出!有研究人員揭露近期的Medusa木馬程式攻擊,就是以這種做法來引誘使用者下載該惡意軟體。

高科技產業成為勒索軟體攻擊目標也值得留意,美國半導體設備製造商MKS Instruments證實在一週前遭到此種攻擊,中斷部分系統的運作來因應,損失尚無法評估。

【攻擊與威脅】

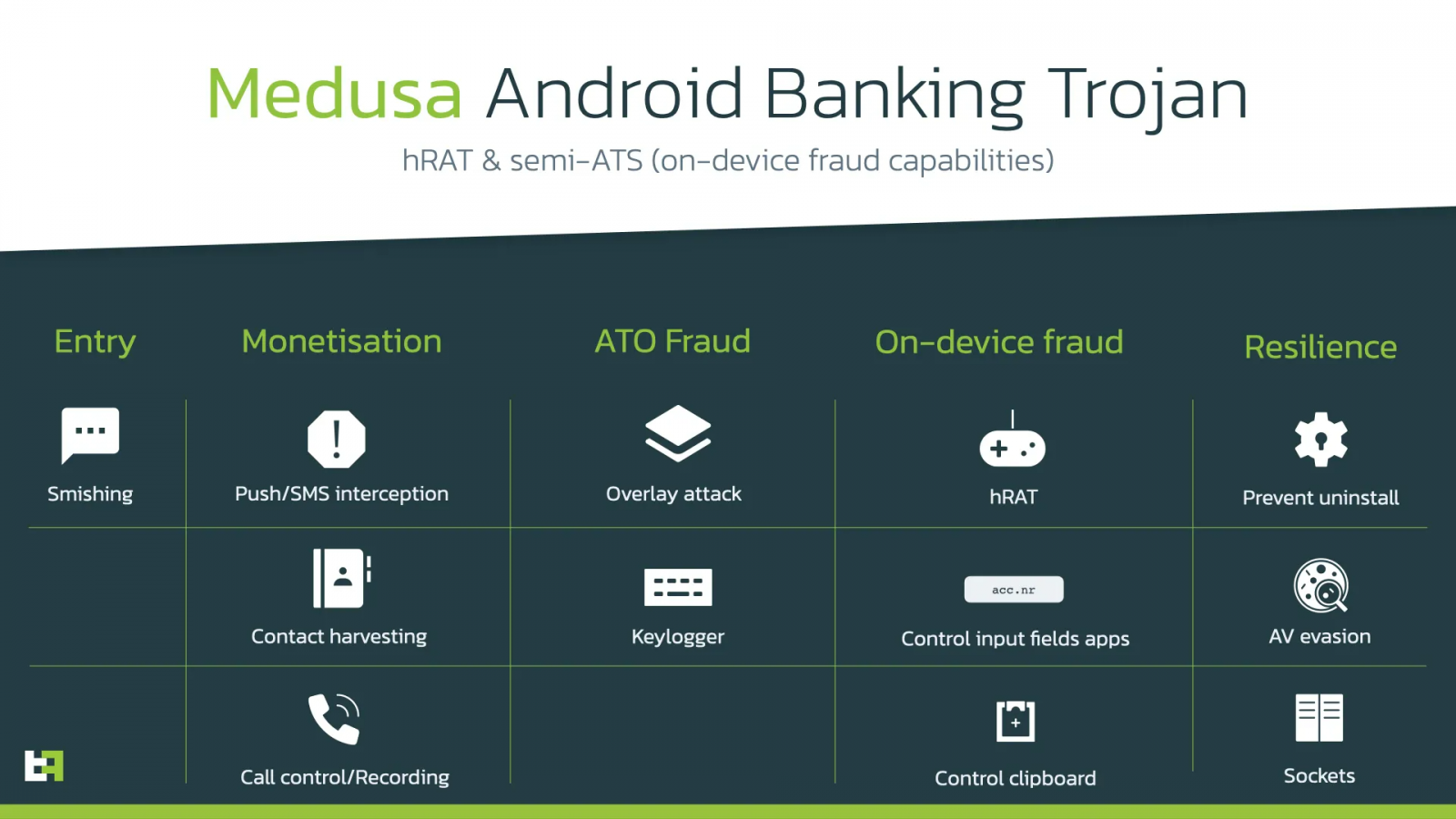

安卓木馬程式Medusa利用網釣簡訊發動攻擊,鎖定北美和歐洲而來 #SMiShing #Android #Medusa #Flubot #ATS

安卓木馬Flubot在最近2至3年透過釣魚簡訊(SMiShing)橫行歐美,這樣的手法現在也引起其他駭客仿效。資安業者ThreatFabric揭露名為Medusa木馬程式的攻擊行動,駭客一改散布此惡意程式的做法,改以與Flubot相同的管道,利用釣魚簡訊來入侵受害北美及歐洲用戶的手機。

安卓木馬Flubot在最近2至3年透過釣魚簡訊(SMiShing)橫行歐美,這樣的手法現在也引起其他駭客仿效。資安業者ThreatFabric揭露名為Medusa木馬程式的攻擊行動,駭客一改散布此惡意程式的做法,改以與Flubot相同的管道,利用釣魚簡訊來入侵受害北美及歐洲用戶的手機。

根據研究人員掌握的情資,Medusa冒用的合法應用程式名稱、套件名稱、圖示,皆與Flubot雷同,他們在其中一次活動裡,看到該木馬程式偽裝成DHL應用程式,感染超過1,500臺設備。

針對此木馬程式帶來的危害,研究人員指出,最值得留意的它具備了半自動後送系統(Semi-Automatic Transfer Systems,Semi-ATS),能讓駭客手動遠端竄改使用者輸入的帳密資料,將使用者想要轉帳的款項或是加密貨幣,送到駭客指定的銀行帳戶或加密貨幣錢包。

半導體設備製造商MKS Instruments證實遭到勒索軟體攻擊 #勒索軟體 #高科技產業

根據半導體設備製造商MKS Instruments近日向美國證交所通報的資料,該公司於2月3日遭勒索軟體攻擊,並指出與生產相關的系統遭到影響,他們為防止災害擴大,暫時中斷部分系統的運作。該公司正在積極復原受到影響系統,而對於這起資安事故帶來的損失,他們表示仍在評估。此外,該公司的網站目前尚未恢復運作。

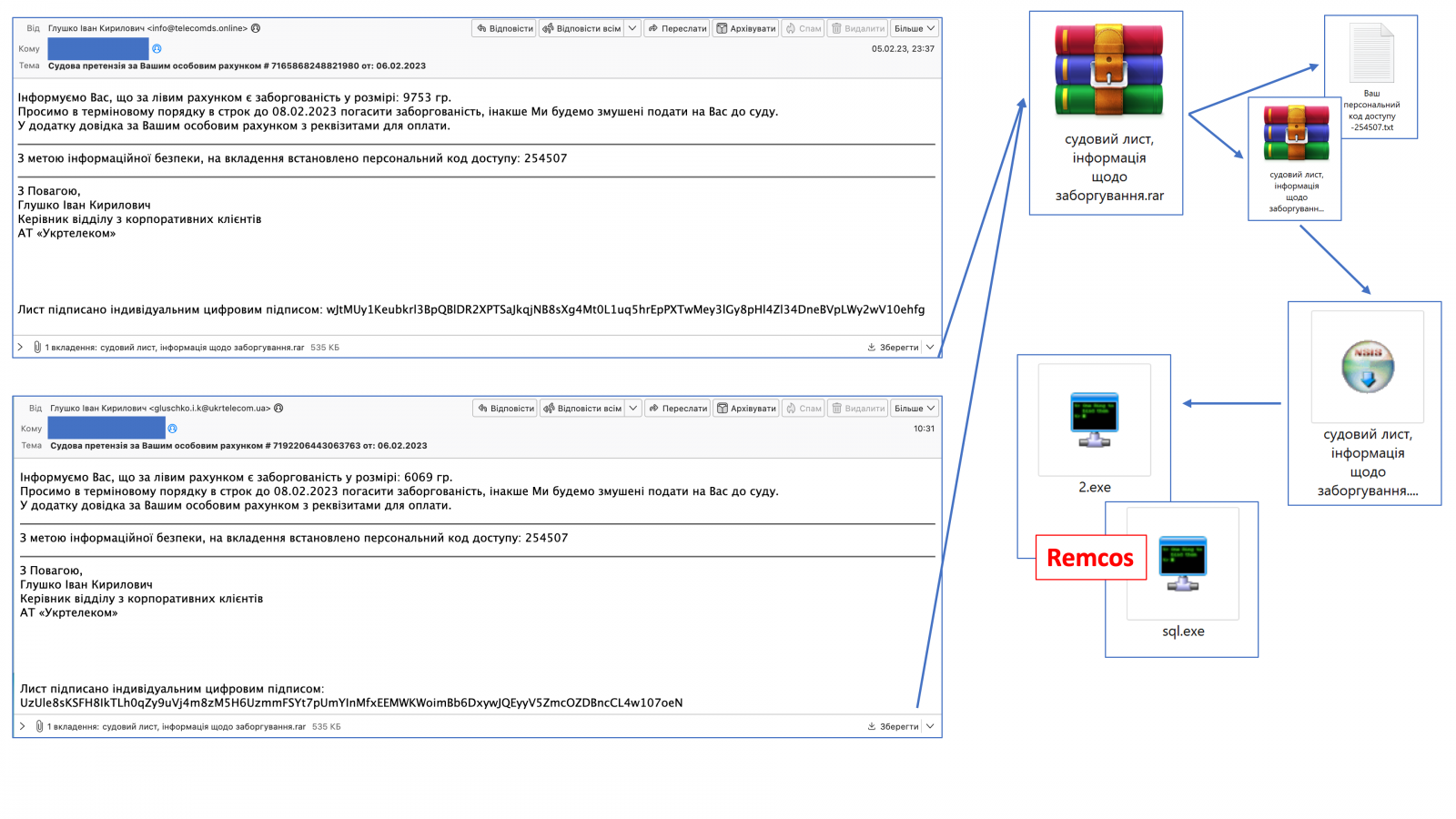

烏克蘭當局遭到駭客濫用Remcos遠端控制軟體發動攻擊 #烏克蘭戰爭 #Remcos

烏克蘭電腦緊急應變小組(CERT-UA)提出警告,駭客組織UAC-0050利用名為Remcos的遠端控制暨監控軟體,攻擊該國政府機關,駭客假冒當地電信業者Ukrtelecom的名義寄送釣魚郵件,內有透過密碼保護的RAR檔,以及內有密碼的純文字檔案,其中RAR壓縮檔的檔案大小為535 KB,解開後竟然有一隻大小超過600 MB的可執行檔,一旦收信人開啟這個檔案,電腦就有可能被安裝Remcos而讓駭客能遠端控制。

烏克蘭電腦緊急應變小組(CERT-UA)提出警告,駭客組織UAC-0050利用名為Remcos的遠端控制暨監控軟體,攻擊該國政府機關,駭客假冒當地電信業者Ukrtelecom的名義寄送釣魚郵件,內有透過密碼保護的RAR檔,以及內有密碼的純文字檔案,其中RAR壓縮檔的檔案大小為535 KB,解開後竟然有一隻大小超過600 MB的可執行檔,一旦收信人開啟這個檔案,電腦就有可能被安裝Remcos而讓駭客能遠端控制。

烏克蘭組織遭到俄羅斯駭客的Graphiron竊密軟體攻擊 #烏克蘭戰爭 #Nodaria

資安業者賽門鐵克發現,俄羅駭客組織Nodaria(UAC-0056)自2022年10月,利用名為Graphiron的竊密軟體對烏克蘭組織下手,廣泛挖掘帳密資料、系統與應用程式的資訊,以及對受害電腦執行螢幕截圖來竊取機密。

此竊密軟體由下載器與惡意酬載組成,下載器在啟動後會先檢查電腦是否執行含有特定防毒軟體,或者是惡意軟體分析工具,假如都沒有才會下載惡意酬載。此酬載被偽裝成微軟Office軟體的元件執行,並使用PowerShell程式碼竊取Windows系統存放的密碼,並以AES-256加密,然後再利用寫死的AES金鑰與443連接埠,與C2伺服器通訊。

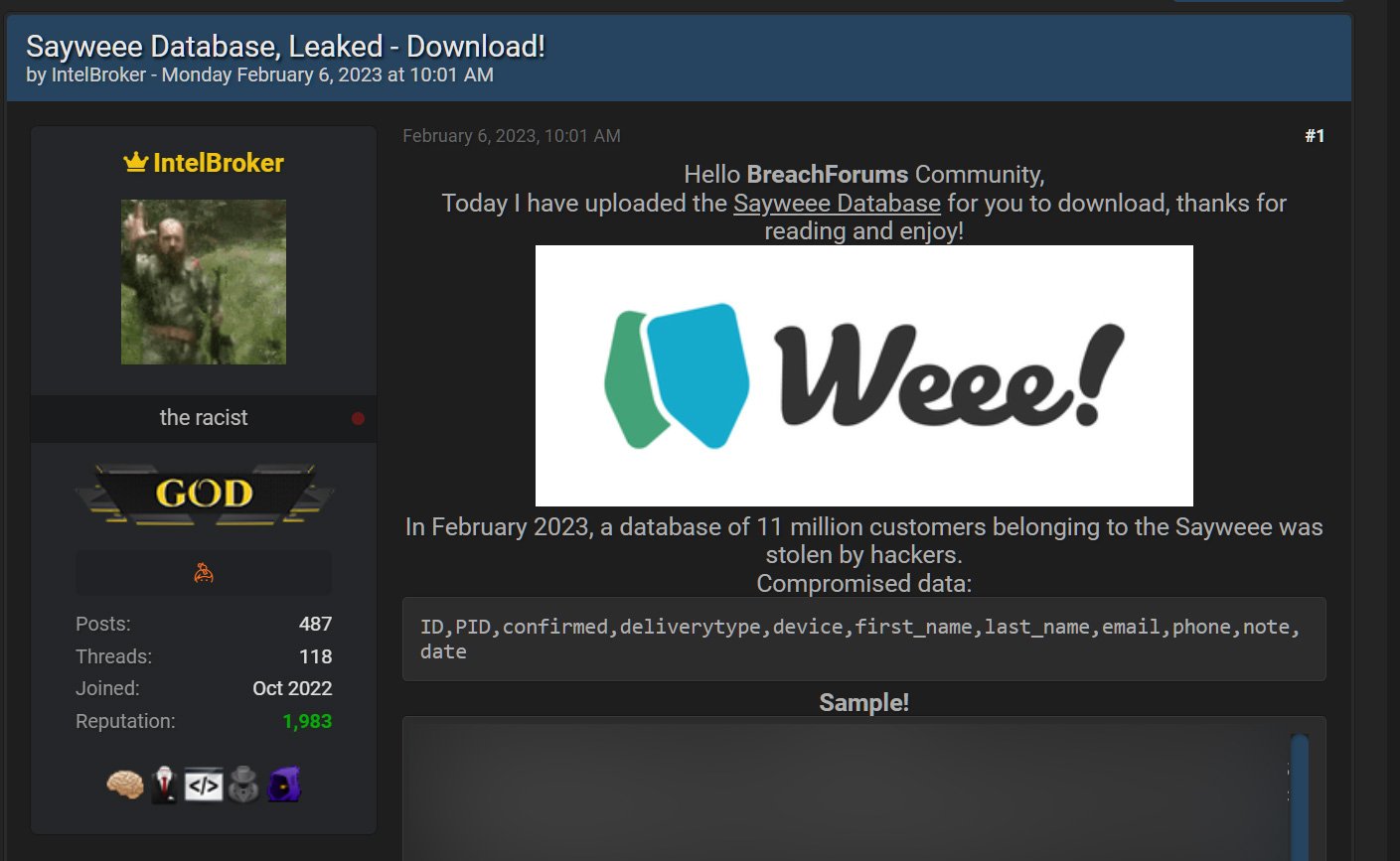

北美大型連鎖雜貨店Weee資料外洩,波及110萬客戶 #資料外洩

根據資安新聞網站Bleeping Computer的報導,有人在駭客論壇BreachForums宣稱,竊得北美大型連鎖雜貨店Weee的資料,內有1,100萬名顧客的資料。

根據資安新聞網站Bleeping Computer的報導,有人在駭客論壇BreachForums宣稱,竊得北美大型連鎖雜貨店Weee的資料,內有1,100萬名顧客的資料。

對此,Weee向該新聞網站證實發生資料外洩事故,自2021年7月12日至2022年7月12日下單的客戶有可能受到波及,這些曝險的資料包含了姓名、收貨地址、電子郵件信箱、電話號碼、訂單號碼等,但客戶付款的資訊不受影響。根據帳密外洩搜尋網站Have I Been Pwned的過濾,這些資料應該影響約110萬名客戶。

木馬程式AveMaria透過VHD虛擬磁碟檔案散布 #VHD

資安業者Zscaler揭露RAT木馬程式AveMaria近期的攻擊行動,駭客自去年12月,利用微軟的虛擬磁碟檔案VHD或VHDX做為釣魚郵件的附件,來散布該惡意軟體,此附件檔案內含捷徑檔案,一旦收信人將其開啟,電腦就會執行curl命令下載另一個惡意酬載,最終植入AveMaria,並將網路流量以RC4演算法加密,採用非HTTP的通訊協定與C2伺服器通訊,讓駭客得以掌控受害電腦。

研究人員指出,自2022年7月,駭客嘗試多種手法來散布此木馬程式,從7月、8月使用ISO映像檔,到了年底改用虛擬磁碟檔案,而有可能更難被發現。

駭客繞過OpenAI規範,濫用AI語言模型ChatGPT產生惡意內容 #ChatGPT #AI Bot

資安業者Check Point在網路犯罪圈發現,駭客自2019年將AI大型語言模型ChatGPT用於改造攻擊工具,近期針對OpenAI試圖防堵濫用於產生釣魚郵件或是惡意程式碼的情況,有人宣稱能繞過相關限制,甚至以提供服務的型式營利。

研究人員發現駭客兜售繞過OpenAI限制的服務,他們看到其中一種是設置Telegram機器人,藉由API存取ChatGPT;另一種則是透過指令碼查詢OpenAI的API。研究人員指出,由於OpenAI允許外部應用程式使用API存取GPT-3模型,但缺乏相關管制措施,而讓駭客有機可乘。

【資安防禦措施】

CISA提供勒索軟體ESXiArgs的自動化復原指令碼 #勒索軟體 #ESXiArgs

勒索軟體ESXiArgs鎖定VMware虛擬化系統而來,利用CVE-2021-21974發動攻擊,並於2月3日達到高峰,根據資安業者Censys的觀察,有3,551臺伺服器遇害。YoreGroup技術團隊的研究人員發現了能夠復原虛擬機器(VM)運作的方法,並提供操作步驟,有些受害組織利用這種機制成功恢復運作。最近美國網路安全暨基礎設施安全局(CISA)根據上述研究人員提出的資料,製作了自動化的復原指令碼,讓不具相關技能的IT人員,也能快速恢復受害系統的VM運作。

公路總局針對iRent資料外洩事故祭出罰鍰新臺幣20萬元,並要求限期改善 #資料外洩 #個資法 #iRent

汽機車共享服務iRent於1月底傳出資料外洩事故,交通部公路總局於2月4日前往和雲行動服務公司稽查,結果發現,該公司未依照個人資料保護法與汽車運輸業個人資料檔案安全維護計畫及處理辦法,採行適當措施導致個資洩露,且沒有制訂個資檔案安全維護計畫,再加上沒有在指定期限內改正,公路總局根據個資法第48條第4款規定,處最高罰鍰新臺幣20萬元,並要求2月28日前提交完整改正資料。

【資安產業動態】

微軟舉辦藍帽資安會議BlueHat 2023,聚焦人工智慧、硬體、基礎設施安全 #BlueHat

微軟資安事件回應中心(MSRC)於2月8日、9日,在美國華盛頓州舉辦資安會議BlueHat 2023,估計會有來自26國、184家公司,超過400名資安人員與會,這場會議提供資安研究社群與微軟資安專家交流的機會,並規畫27場資安專家的主題演講,內容包含人工智慧資安、硬體安全、基礎設施防護等。MSRC亦主持一系列的閃電演講,來探討當今企業面臨的主要資安威脅及因應之道。

【其他資安新聞】

美國藥品經銷商AmerisourceBergen證實遭到網路攻擊

財務管理應用程式Money Lover存在漏洞,恐曝露用戶的交易資料

近期資安日報

【2023年2月8日】 勒索軟體Clop鎖定Linux版Oracle資料庫下手、殭屍網路病毒Medusa納入加密檔案的能力

【2023年2月7日】 勒索軟體針對義大利組織的VMware ESXi發動攻擊、中國駭客組織假借歐盟名義散布惡意軟體PlugX

【2023年2月6日】 iRent與格上租車接連傳出資料庫配置不當事故、安卓惡意軟體TgToxic針對臺灣等東南亞國家而來

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25