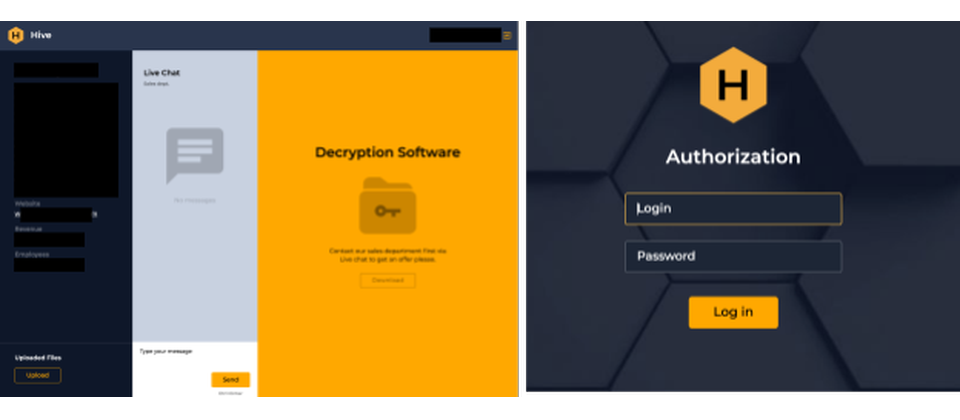

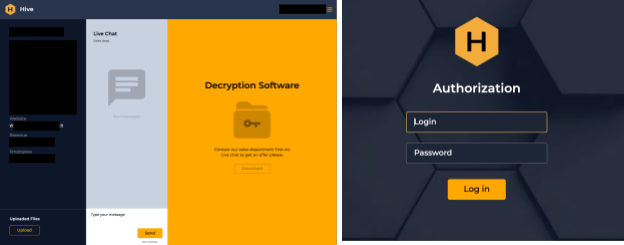

Palo Alto Networks揭露Hive勒索軟體,受害者必須在右圖網頁輸入帳密,才能使用左圖聊天室與駭客交涉贖金與取得解密金鑰的事宜

Palo Alto Networks

最近幾個月出現了數個新的勒索軟體家族,且已經在短短的2至3個月出現數十個受害者。例如,自2021年6月開始運作的勒索軟體Hive,鎖定醫療照護供應商,以及缺乏因應勒索軟體攻擊能力的中型組織。資安業者Palo Alto Networks指出,目前駭客宣稱他們成功攻擊了28個組織,包含1家歐洲的航空公司,以及3家美國組織。他們分別是:硬體零售商、製造業者、法律事務所。駭客將這些受害者公布在名為Hive Leaks的網站上。

究竟這個勒索軟體如何入侵受害組織?Palo Alto表示尚不明朗,僅表示背後的駭客組織曾運用多種手法,包含透過買到的帳密存取組織的內部網路、暴力破解,以及釣魚手法等。

而根據Palo Alto的調查,這個勒索軟體的運作方式,與許多勒索軟體有些不同。首先,Palo Alto指出,Hive勒索軟體執行後,會產生2個指令碼hive.bat與shadow.bat,用途分別是刪除勒索軟體本身,以及清空磁碟區陰影複製(Volume Shadow Copy)服務的備份資料。而在勒索訊息(HOW_TO_DECRYPT.txt)的內容中,則是要求受害者透過指定的帳號和密碼,存取位於洋蔥網路(Tor)的線上對話網站。

一旦受害者成功登入網站,就會看到類似即時通訊軟體的聊天室,讓他們與攻擊者對話,討論支付贖金的細節。

Palo Alto發現,這些出現在勒索軟體的帳密,似乎是針對特定受害者所提供,為了證實這項推測,他們試圖取得更多版本的Hive勒索軟體檔案,結果發現2個尚未被駭客列在Hive Leaks網站上的受害組織。因此,遭到Hive勒索軟體攻擊的組織可能有更多。

針對Hive勒索軟體的攻擊態勢,美國聯邦調查局(FBI)也在8月25日提出警告,表明位於俄亥俄州的Memorial Healthcare System,於8月中旬遭到此勒索軟體的攻擊,攻擊者透過遠端桌面連線(RDP)入侵該醫療單位,FBI認為,Hive此波攻擊很可能針對醫療體系而來。此外,FBI也指出,有部分受害者接到勒贖電話,要求他們付錢換回檔案。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02