企業要進行日常業務運作,使用者在工作流程與協同作業的過程中,往往必須仰賴各種應用系統的輔助,因此這部份的安全性防護不足,也會影響企業整體維運。

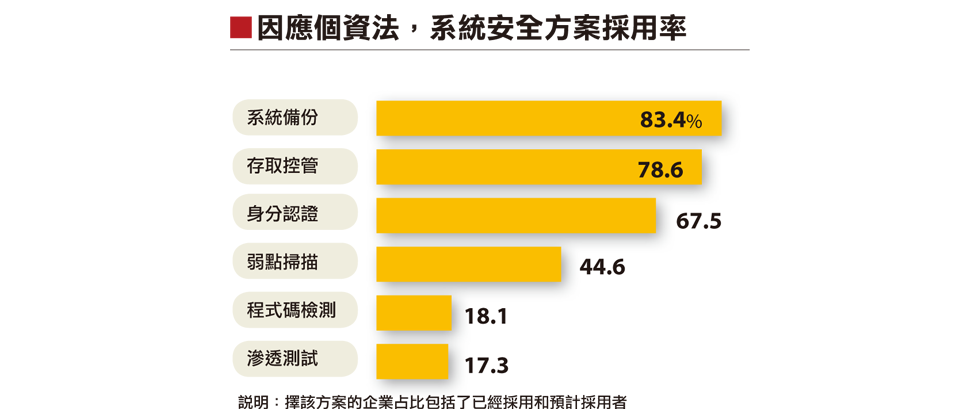

根據iThome個資法大調查的結果顯示,最多企業已經或預計採取的系統安全措施,和資料安全一樣都是備份,其次是存取控管、身分認證,而弱點掃描、程式碼檢測和滲透測試,使用比例上,都是低於50%。

系統備份

當一有安全威脅發生,我們通常會先考慮的問題是:「備份做了沒?」,而對系統安全這方面的議題來說,最重要的是保護上面所存放的資料,然而若有資料,卻空無系統來為使用者提供服務,也是枉然。

因此在系統備份的考量上,我們要注意的不只是資料是否獲得保障,應用系統本身的可用性是否能維持,也相當重要。

而當前企業級備份軟體所強調的保護目標,除了針對重要資料,也包括對各種重要應用程式執行環境的支援。

以目前Symantec、CA、Acronis等公司的產品來說,不只是針對各種作業系統平臺的電腦或伺服器,例如Windows、Linux、Solaris、AIX、HP-UX、Mac OS X,以及伺服器虛擬化平臺,如VMware vSphere、微軟Hyper-V,還可以支援資料庫(例如微軟SQL Server、Oracle Database)、郵件伺服器(例如微軟Exchange Server、IBM Lotus Domino / Notes),以及文件管理伺服器(例如微軟SharePoint Server)。

在系統可用性的提升上,我們會希望既有的應用系統都能具備與建置高可用性(High Availability)的機制,甚至能進一步做到災難備援(Disaster Recovery)的程度,看起來很困難,不過現在隨著伺服器虛擬化應用的普及,要在這樣的平臺上要達到保護系統的目的,方式已經比過去簡單,而所需的費用也比較低廉。

有些伺服器虛擬化平臺,本身已提供或整合自家的高可用性機制,如VMware的 vSphere有vSphere HA和vSphere Fault Tolerance,至於微軟的Hyper-V則有Windows Server Failover Clustering。而在災難備援的機制上,VMware vSphere現在可搭配vCenter Site Recovery Manager,微軟Hyper-V則有Hyper-V Replica。

若想要用其他廠商提供的備援解決方案,在應用系統的高可用性強化上,目前有下列幾項選擇,例如:Symantec的 ApplicationHA,以及NetIQ PlateSpin系列的Protect應用軟體或Forge設備。

存取控管

在企業的IT系統中,通常會針對使用者的工作性質和管理位階,賦予不同的系統或資料存取權限,這稱之為存取控制。為了方便設定,一般都會基於多個角色(Role-based)來定義不同性質的使用者身分所對應的權限。

在這方面的跨不同應用系統的存取控管產品中,最近市面上出現了不少關於針對特權使用者的權限控管系統,例如BeyondTrust PowerBroker、CPS Ultimate Auditor、Cyber-Ark Privileged Identity Management Suite、Xceedium GateKeeper。

身分認證

對於系統登入的身分控管,可確保應用系統的使用者都是經過合法授權。而在身分認證的方式,密碼驗證是最普遍的作法,而且在這部份的管控,一般企業大多都會整合位在內部網路上的目錄服務伺服器,例如Active Directory或LDAP(Lightweight Directory Access Protocol)。

不過,密碼驗證的問題是很有可能被猜到,或經由一些側錄方式被取得,因此在基本防護上,現在的系統管理者通常都會要求使用者,必須定期更換密碼,而且對密碼內容的字元組合都有規定。

為了減輕使用者記憶的負擔,並兼顧身分管理的考量,有些企業會導入其他的身分認證機制,像是Token認證設備、動態密碼OTP(One-Time Password)、智慧卡(Smart Card)、生物辨識(指紋、指紋靜脈)。

以OTP來說,目前市面上可見到的的產品,有RSA的SecurID、SafeNet的eToken PASS/3500/Gold、全景軟體的MOTP。

除了身分認證裝置,企業在不同系統的使用者身分管理還需要更多協助,因此市面上,也有一些套裝軟體提供身分與存取管理(Identity and Access Management)的功能,像是NetIQ的Identity Manager、SecureLogin、Access Manager,微軟也有Forefront Identity Manager,此外還有IBM的Tivoli Identity Manager、Quest的One Identity Manager。

弱點掃描

在各種作業系統或應用系統軟體,即使在開發過程中謹慎地加以考量、測試驗證,仍可能會有可能產生漏洞或弱點。而弱點掃描或弱點評估(Vulnerability Assessment)是一種自動化處理技術,這種產品的主要目的,是設法找出目前系統中,到底潛藏了多少弱點。

在弱點掃描的產品中,目前在業界中較知名的有:Tenable Nessus、微軟的Baseline Security Analyzer(MBSA),以及Lumension的Scan(PatchLink Scan)、McAfee的Vulnerability Manager、eEye的Retina系列,還有Qualys的QualysGuard Security and Compliance Suite。

不過,基本上企業平時很少會採購這樣的產品進來,長期使用,通常會在執行滲透測試過程時,才會搭配使用。

程式碼檢測

軟體是以程式碼的方式所寫成、編譯的,因此若要為應用系統開發的品質嚴格把關,安全性的考量是不能忽視的重點之一,所以必須從系統建構的源頭——在開發過程中整合相關的檢查程序或工具,來協助落實,例如程式碼檢測(Source Code Analysis)。

而一般所謂的程式碼檢測,通常是指靜態程式碼安全性檢測(Static Code Analysis),提供這種功能的工具,它的特色是可以全面掃描程式碼,將程式碼不安全的部分偵測出來,同時會建議該如何調整寫法,才能避免成為可能遭人濫用的漏洞。

在臺灣,可提供這方面功能的產品,目前較知名的,像是阿碼科技的CodeSecure、IBM的Security AppScan Source、HP的Fortify Static Code Analyzer和QAInspect等。以HP來說,他們還有特別針對弱點評估需求的產品,例如:Fortify Real-Time Analyzer、WebInspect,而且提供可短期租用的雲端服務Fortify on Demand。

在iThome個資法大調查中,目前只有17.3%的企業已經或預計採用程式碼檢測的產品,其中又以金融業的比例最高,為64.7%,其他產業都不到一半。這意味著我們對於程式碼開發期間的安全檢測,並不夠重視。

滲透測試

如果想徹底地了解自身環境對於入侵行為的因應能力,有一些公司會考慮透過執行滲透測試(Penetration Test)的方式來驗證。這種作法的執行,會試圖模擬來自環境內部與外部惡意人士所發動的攻擊,能以主動的方式,更完整地分析出潛在的系統弱點。

在滲透測試所利用的攻擊方法中,有些是業界已知的漏洞,或是尚未被發掘出來的漏洞,有些則是因為不當的系統設定所導致的弱點,以及作業流程中的疏失。

在iThome個資法大調查中,關於各產業在系統安全防護措施的採用度,滲透測試是敬陪末座,而金融業仍然是當中較積極使用的,有70.6%。其他產業已經採用或預計採用的比例都低於5成,一般製造業和高科技製造業更是低於10%,也許有可能過於高估自己不被入侵的可能性。

滲透測試在實際執行上,幾乎都以服務的方式進行,市面上沒有專屬的套裝產品,但提供服務的業者裡面,有些會搭配採用弱點掃描或安全測試產品來進行。

-P96-600.png)

在系統安全的防護上,落實人員進入機房或登入系統的管制相當重要,除了透過密碼驗證身分之外,還可以搭配生物辨識。圖中為非接觸式的指紋與靜脈的身分辨識裝置。

相關報導請參考「防範資料外洩,IT總動員」

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06