| 產品資訊 | 建議售價●98萬元(含1年維護服務,以及URL分類、防毒(Kaspersky)、Caching Kit等軟硬體套件) 原廠●M86 Security 網址●www.m86security.com 電話●(02)2397-0300 處理器●單顆Xeon X3430 2.4GHz(SWG3000) 硬碟容量●250GB(SWG 3000) 記憶體●4GB 功能●網頁內容與網址過濾、即時通訊/P2P軟體控管、資料外洩防護 |

可以即時掃描與分析個人端電腦存取網頁的內容,以行為Profile資料庫的方式去判斷是否包含惡意程式碼,是M86的Secure Web Gateway(SWG)系列閘道設備的特色,在於範圍包括HTML、XML、Java、JavaScript、VBScript、ActiveX與PDF、Flash等,並且內建同類型設備支援的多項防護措施,例如可以控管員工電腦瀏覽器所開啟的URL網址、封鎖即時通訊軟體與P2P下載軟體的連線,以及過濾病毒。

上述這些功能對特定網址或網頁內容,讓SWG設備除了設定允許或禁止連結,M86也另闢蹊徑,提供讓使用者繼續安全瀏覽的做法──網頁原始碼的改寫修復技術。簡單地說,這套設備將在使用者下載到的惡意網頁內容上自動加入讓Script檔執行失效的程式碼,以便讓使用者繼續瀏覽那些原本有安全疑慮的網頁而不會受到相關的威脅。

SWG目前內建的防護中,較特殊的,還包括名為Vulnerability Anti.dote的虛擬漏洞修補技術,以因應系統弱點資訊公布、卻無程式可解的空窗期。

以多層式政策來控管防護範圍

一般來說,當使用者在瀏覽器輸入網址來存取網站時,即便通過SWG設備的網址黑白名單比對而連至目的伺服器,當網站回應了需下載的內容同樣會再經過SWG,屆時會由設備當中的掃描引擎,依照套用的政策執行檢查。過程中,SWG會先辨識這些內容的實際形態,如果有程式碼,會先執行偵測與解譯、掃描,接著將這樣的結果寫成行為的Profile,並比對SWG的政策來決定是否允許存取、阻擋或是修復。

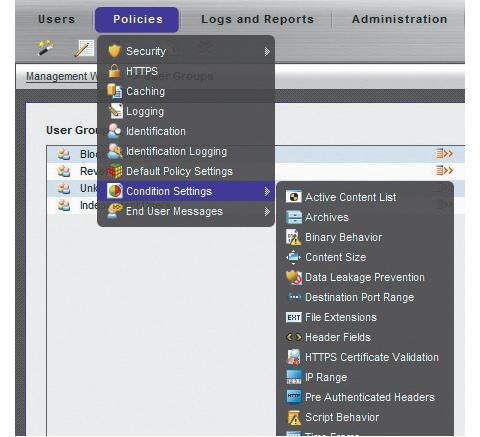

在SWG所定義的行為Profile,我們可以從SWG網頁管理介面Policy功能表下的Condition Settings當中,看到系統列舉了16種狀況,描述了各種內容與存取動作的定義,都和掃描引擎執行的方式有很大的關係,像是對於下載內容的大小、壓縮檔的處理(重複壓縮層度、包含檔案數、解壓縮後的大小)、HTTP憑證驗證通過與否,以及資料外洩防護的檔案、特殊的檔案類型與多重副檔名(例如ithome.txt.htm)的處理。

上述這些還只是通用的狀況,在實際防護上,則需到Policy當中去設定。SWG的政策設定介面分成兩種模式,其中的簡單模式可細分成基本、中階與嚴格等3種防護等級的政策:另一個是進階模式,則包含8種預設的政策範本,裡面詳細定義了系統如何應用多種過濾方式,來判斷網頁內容是否包含惡意程式碼,我們可以將這些規則複製一份後,再更名、細部修改之後套用至不同管理需求。

SWG強調各種動態網頁內容與程式碼的偵測,但也整合網址過濾分類庫與病毒掃描等傳統而成熟的防護方式,沒有偏廢。

內容過濾流程的順序透明且可自訂

若要發揮SWG的實力,政策設定上要從較複雜的進階模式著手,例如我們若要防止使用者透過自由門之類的穿牆軟體,擅自連至網際網路,在政策設定下須先新增規則、設定處理方式與提示使用者的訊息(End User Messages)之後,再開始選擇對應的Condition去管制(選擇Protocol下的HTTP Tunneling)。

在SWG的進階政策管理介面上,可以隨時搬移各項規則的上下位置,以便建立不同的防護執行順序,也就是說,管理者可自訂SWG多種防護規則的先後執行順序,這項功能開放出來讓用戶自行設定,在同類型產品也相當少見,提供更多系統調校上的彈性。

SWG將所有欲控管的各種行為狀況,從政策管理介面獨立出來,當中包含了許多通用的定義,管理者還可以在各政策下套用,再細部調整。

經變形或略微修改的惡意程式碼,照樣能分析與攔截

從政策設定來看,SWG可以微調的地方相當多,我們單靠預設的政策,就可以達到相當不錯的過濾效果,對於防護資料庫中已知的惡意Script,即使我們在網頁原始碼上的這些Script內,任意加上Document.write(“字串”)這類不會影響程式碼執行結果的內容,SWG照樣可以偵測得出來,但多數仰賴特徵碼比對的防毒軟體,即便可以偵測出完全與特徵碼相同的Script,但可能無法動態地偵測出這種只更動一小部分的變形Script。

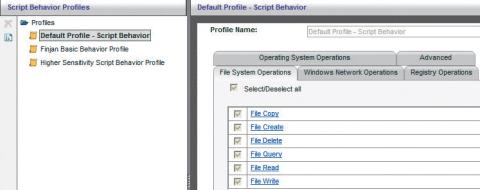

一般正式上線所使用的政策會是中階防護,我們也試著套用嚴格的政策模式,觀察當中的效果。因為套用到高敏感度的Script Behavior或是Binary Behavior設定,使用者就算連至Adobe網站,想要透過網頁裝上Flash Player都沒有辦法,過程中會出現許多警示訊息,而且最後還是無法安裝。在這樣的狀況中,若改用中階的防護政策,就比較不會過度觸發。

能自動清潔網頁,阻斷Script

在可處理到Script與Binary執行檔層級的內容防護外,SWG內建的HTML Repair網頁自動修復機制,也是目前網頁安全閘道產品中相當罕見,在SWG的掃描選項內,已預設啟動。

針對HTML頁面內含的可疑Script程式碼,這項功能可以在網頁傳至使用者電腦之前,將相關的內容自動偵測並移除(也就是改寫成比較安全的執行方式),好處是可以在無須禁用該網址的狀況下,能繼續用較安全的方式瀏覽網頁內容。經過一段時間的測試,我們看到這些改寫作業不會對使用者瀏覽網頁產生很大的影響,並沒有發生明顯延遲或無法執行該網頁應有的正常功能,但檢視網頁原始碼會發現的確經過修改,例如在執行參數上加入某些字串,使某些可疑的JavaScript檔失效,或刪掉iframe這類危險的網頁標籤語法。

Script的行為定義當中,M86預設包含作業系統、檔案系統、網路與登錄檔等層面的存取方式。這樣的做法,可以驅動應用程式層級的行為檢測引擎,去偵測惡意程式碼,彌補制式特徵比對的不足。

設備本身可扮演不同角色,例如單純作為防護或管理之用

將SWG設備建置到企業端時,實際上還能以多種角色執行,系統預設是以All in One的角色,同時提供管理、掃描與產生統計報表的功能,但也可以將設備的角色設成Remote Device或Policy Server,因應總部、分公司的網路架構──前者只能掃描偵測、身分管理,後者單純用作系統管理與報表設備。

如果不想為各分公司建置實體的SWG設備,或是員工必須在沒有SWG設備的地方連上網際網路,M86也提供架設在Amazon EC2雲端服務平臺的Secure Web Service Hybrid(SWS-H)來因應分公司與行動工作者的網路防護。

簡而言之,SWG-H是用雲端的SWS搭配企業總部既有的SWG設備,建立混合式的協防架構,讓雲端上的掃描伺服器可以連至位在企業內部的Policy Server或All in One的SWG伺服器。

而遠距的使用者電腦若要連網,需事先透過修改電腦或網路閘道設備的Proxy設定,先自動連至雲端平臺代管的M86掃描伺服器,套用使用者對應的防護政策後,再連到網際網路上。文⊙李宗翰

專欄作者

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-06