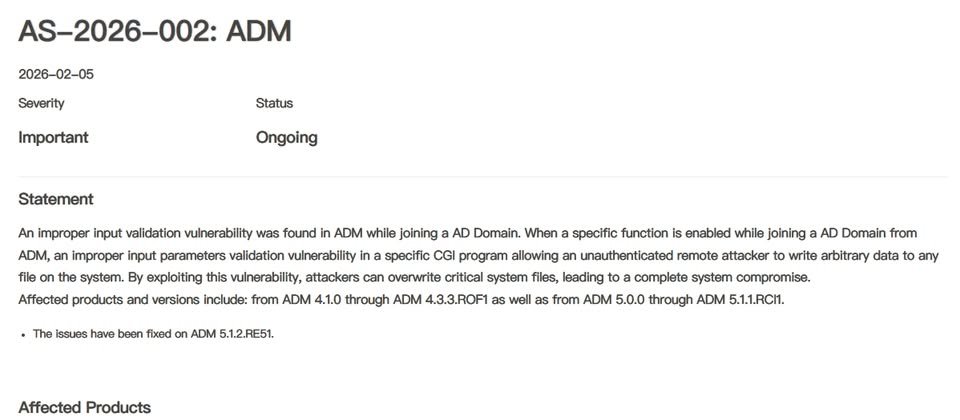

1月23日華芸科技(Asustor)發布資安公告AS-2026-002,指出該廠牌NAS作業系統Asustor Data Master(ADM),存在一項重大層級的輸入驗證不當漏洞,影響執行4.1、4.2、4.3,以及5.0版ADM的NAS設備,CVSS 4.0風險評估達到9.5分(滿分10分),該公司於2月5日發布5.1.2.RE51版修補漏洞。

此漏洞由參與資安公司戴夫寇爾(Devcore)實習生計畫的研究員Wilson Lu發現,後續被登記為CVE-2026-24936列管。這項漏洞出現在特定的使用情境,當NAS設備加入AD網域並啟用特定功能,某個CGI程式就會出現輸入參數驗證不當的情形,未經驗證的攻擊者從遠端進到系統、寫入任何檔案,甚至能複寫重要系統檔案,而導致整個系統被滲透。我們也向華芸進一步詢問,該公司表示他們在獲報後已儘快完成應對,並透過ADM 5.1.2.RE51完成修補。華芸表示,為了確保用戶能及時修補,除了網站的安全公告,ADM系統內部也會有自動更新通知,另外,該公司也會發送電子報給訂閱用戶。

值得留意的是,比利時網路安全中心(Centre for Cybersecurity Belgium,CCB)也對這項漏洞提出警告,他們指出由於NAS設備往往會存放敏感資料、憑證,以及組態設定檔案,一旦攻擊者成功利用漏洞,將會嚴重影響機密性、完整性,以及可用性,不僅有可能導致企業機敏資料外流,還有可能成為駭客橫向移動的管道。儘管目前尚未發現漏洞遭到利用的跡象,不過有鑑於近年出現多起針對NAS裝置的資安事故,他們呼籲用戶應儘速採取行動因應。

攻擊者可能利用這項漏洞的方式有哪些?CCB指出,攻擊者可能會發送特製的HTTP請求觸發華芸NAS系統的弱點,導致ADM無法正確驗證輸入內容,將特定資料寫入檔案系統,並藉由複寫重要系統檔案及設定檔來全面入侵NAS。若是得逞,攻擊者便能竊取本機檔案、操弄NAS行為、刪除或破壞資料、滲透已連線的服務,甚至將受害設備充當網路上的據點。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03