趨勢在2009年下半,推出2款使用VMsafe技術的虛擬化防護產品,分別是整合Virtual Disk Development Kit API(VDDK),提供掃毒服務的Core Protection for Virtual Machines 1.0,以及我們這次所測試,透過vNetwork Appliance API(DVFilter),具備防火牆、IPS功能的Deep Security 7.0,利用在VMware vSphere/ESXi 4.0伺服器部署一臺虛擬設備(Virtual Appliance)的做法,替代原本安裝在虛擬機器內部的主機型防護軟體,同時降低硬體資源的使用量。

除虛擬機器外,也將防護範圍擴及實體主機Deep Security的產品線,最早是源自於2009年,趨勢收購的資安廠商Third Brigade,而7.0是第一個使用VMsafe技術的版本,趨勢表示,預計在今年第3季,他們會推出7.5的版本,屆時Core Protection for Virtual Machines的掃毒功能會整併其中,透過單一產品,簡化對於虛擬機器的安全管理。

Deep Security不僅可以透過VMsafe提供防護,對於企業環境中,不支援該技術的虛擬化產品(例如舊版ESX,微軟、Citrix等其他廠商的虛擬平臺),以及實體主機,則可以利用安裝代理程式的方式,納入該款產品的保護範圍。

包含Deep Security Manager主控臺、ESX Filter Driver等4個主要元件

就架構而言,Deep Security一共包含Deep Security Manager(DSM)主控臺、ESX Filter Driver、Deep Security Virtual Appliance(DSVA),以及Deep Security Agent(DSA)等4個軟體元件。其中,提供Deep Security介接VMsafe的ESX Filter Driver,以及DSVA虛擬設備,是部署在vSphere/ESXi 4.0伺服器;至於DSA則是安裝於前述幾種不受VMsafe所保護的作業環境。

Deep Security Manager

DSM是以應用程式的型態,安裝在Windows Server 2003以上版本的微軟伺服器作業系統,套件本身含有1個小型資料庫,用來儲存從虛擬機器收集而來的訊息記錄,而對於虛擬化規模較大的企業來說,也可以轉而使用微軟的SQL Server,或者是Oracle等2種外部的資料庫伺服器。

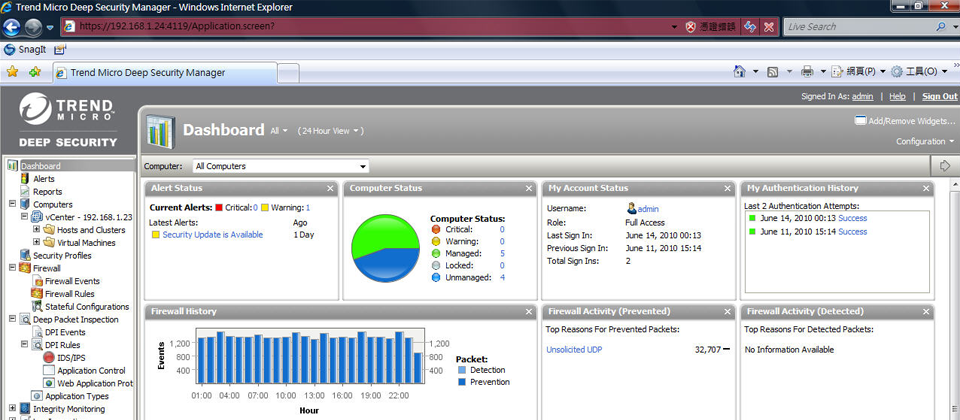

點選「開始」工具列當中的Deep Security圖示,或者透過遠端電腦的瀏覽器,以HTTPS、4119埠,連接DSM的網頁管理介面,在此可以設定Deep Security的各項防護功能、閱覽報表,以及透過此一介面,將ESX Filter Driver、DSVA等2個軟體元件,派送到指定的vSphere/ESXi 4.0伺服器。

Deep Security連接vSphere/ESXi 4.0伺服器的方式是透過vCenter,在DSM的網頁管理介面,我們僅需提供vCenter伺服器的所在IP,以及vCenter管理者帳號、密碼等3項資料,隨後,便能將其下的所有vSphere/ESXi 4.0伺服器,以及虛擬機器,全部匯入到DSM的主機清單接受管理。

ESX Filter Driver

DSM本身具備線上更新的功能,可以連接原廠伺服器,下載ESX Filter Driver、DSVA,及DSA的安裝程式,並透過派送方式部署前2者。

由於Deep Security是透過VMsafe當中的vNetwork Appliance API運作,因此在部署DSVA前,我們必須在vSphere/ESXi 4.0伺服器安裝ESX Filter Driver的驅動程式,讓DSVA可以透過內建的原生虛擬交換器(vSwitch),或者是Cisco的Nexus 1000V等第3方的虛擬交換器,接收進出虛擬機器的所有封包,檢測完畢後,再根據結果,決定放行,或者在此直接丟棄。

在DSM的主機清單當中,對於尚未安裝ESX Filter Driver的vSphere/ESXi 4.0伺服器,其狀態會以「unprepare」做顯示,此時,我們可以透過右鍵選單當中的「Prepare ESX」選項,為其安裝驅動程式。

安裝ESX Filter Driver的過程中,vSphere/ESXi 4.0伺服器會切換到維護(Maintenance)模式,此時,原本運作其上的虛擬機器皆會自動關機,因此執行這項工作之前,必須透過VMotion,先將虛擬機器移轉到其他的vSphere/ESXi 4.0伺服器,才能維持重要服務的正常運作,驅動程式安裝完畢後,vSphere/ESXi 4.0伺服器會重新啟動,完成後,狀態就會變更為prepare。

Deep Security Virtual Appliance

派送到vSphere/ESXi 4.0伺服器的DSVA,預設會以DHCP的方式取得IP設定,而在DSM的網頁管理介面,我們可以透過右鍵選單當中的「Activate Appliance」選項,啟用該臺虛擬設備,以便建立與DSM之間的連線,一旦註冊成功,則虛擬設備的狀態會以「managed」做顯示,同時執行更新,以便取得可以指派到虛擬機器的防火牆、IPS規則。

隨後,我們同樣需要為vSphere/ESXi 4.0伺服器上的虛擬機器執行啟動的程序,並且指派所要套用的防火牆、IPS規則,設定完成後,VMsafe的防護機制就會生效。

針對支援的作業系統,Deep Security已經在DSM內建對應的政策模板,而且隨著需求的不同,企業也可以自定模板,加入符合需求的防護項目。

Deep Security Agent

DSA支援的作業系統種類,以商業版本的平臺為主,從極為常見的微軟Windows、Red Hat Enterprise Linux、Novell SuSe,一直到HP-UX、Solaris等高階的Unix系統,皆有對應的版本可供安裝。

DSA的安裝程式,除了可以透過DSM的線上更新取得外,也能在趨勢的網站手動下載,而將DSA安裝到虛擬機器或實體主機後,接著可以採取匯入單獨主機的方式,將其加入到DSM的主機清單當中,並能同樣套用內建於DSM的各種政策模板。

具備應用程式管理,及惡意封包檢測能力

DSM以儀表板的型式,在網頁管理介面的首頁,提供受管轄主機的狀態報表,便於管理者能夠快速理解主機目前的安全狀態。而當我們點選防火牆,或IPS事件的趨勢圖,Deep Security則會以條列型式顯示各項事件的詳細資訊,以我們這次架設的測試平臺為例,由於記錄下來的事件是散落於vSphere/ESXi 4.0伺服器上的各臺虛擬機器,可以顯見VMsafe的防護功能已經正常啟動。

該款產品的防火牆功能,以傳統的第4層型式為主,另外,也有搭配SPI的狀態檢測機制,阻擋異常的封包傳輸。而IPS的特徵碼可透過網路進行更新,該項功能根據封包表頭內的資訊,辨別流量的真實類型,以便控管應用程式,或者是惡意攻擊的封包,特別是後者,以該款產品尚未內建掃毒功能的情況來說,可協助檢測一部分的病毒封包,或者針對零時差的攻擊提供檢測。

-P40-400.png)

Deep Security對於支援的各類型作業系統,已內建了政策模板,可直接套用。

| 產品資訊 | 建議售價●1,280,000元(12顆處理器,1年使用授權) 原廠●趨勢科技 電話●(02)2378-9666 網址●www.trendmicro.com 支援虛擬化平臺●VMware vSphere/ESXi 4.0 防護功能●防火牆、IPS 支援平臺種類●Windows Vista~Server 2008、Red Hat Enterprise Linux、Novell SuSe,HP HP-UX、Sun Solaris |

【註:規格與價格由廠商提供,因時有異動,正確資訊請洽廠商。】

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06